สนธิเล่าเรื่อง 12-01-69

.

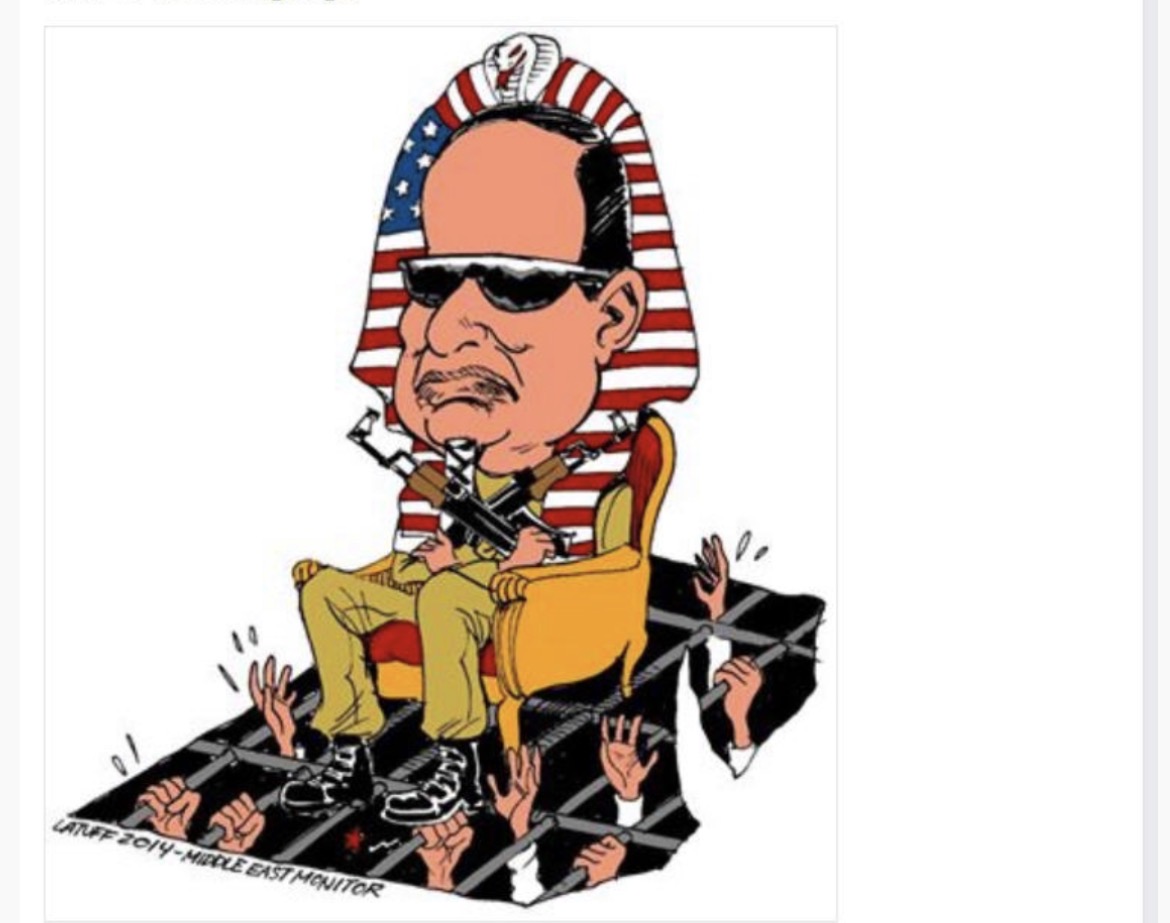

เช้าวันจันทร์วันนี้ ที่บ้านพระอาทิตย์อากาศเย็นสบาย อุณหภูมิ 20 องศา อาหารเช้าวันนี้จึงเป็นอาหารอุ่น ๆ อย่าง 'ก๋วยเตี๋ยวไก่มะระ' ส่วนวงประชุมของ คุณสนธิ อ.ปานเทพ กับ ทีมงานคุยทุกเรื่องกับสนธิ นั้นพูดคุยกันหลายเรื่องตั้งแต่การเลือกตั้งท้องถิ่น การเมืองภายในประเทศ ไปจนถึงสถานการณ์การเมือง และภูมิรัฐศาสตร์ระหว่างประเทศ ทั้งเรื่องอิหร่าน เวเนซุเอลา กรีนแลนด์ เรื่อยไปจนถึงภาวะเศรษฐกิจการเมืองที่กำลังเปลี่ยนแปลงไปอย่างรวดเร็ว ... จะมีเรื่องอะไรบ้างต้องติดตาม

.

คลิกชม >> https://www.youtube.com/watch?v=FnH3fwA0yF0

.

#สนธิเล่าเรื่อง #SondhiTalk #เลือกตั้ง #อิหร่าน #เวเนซุเอลา #สหรัฐ #เปโตรดอลลาร์

.

เช้าวันจันทร์วันนี้ ที่บ้านพระอาทิตย์อากาศเย็นสบาย อุณหภูมิ 20 องศา อาหารเช้าวันนี้จึงเป็นอาหารอุ่น ๆ อย่าง 'ก๋วยเตี๋ยวไก่มะระ' ส่วนวงประชุมของ คุณสนธิ อ.ปานเทพ กับ ทีมงานคุยทุกเรื่องกับสนธิ นั้นพูดคุยกันหลายเรื่องตั้งแต่การเลือกตั้งท้องถิ่น การเมืองภายในประเทศ ไปจนถึงสถานการณ์การเมือง และภูมิรัฐศาสตร์ระหว่างประเทศ ทั้งเรื่องอิหร่าน เวเนซุเอลา กรีนแลนด์ เรื่อยไปจนถึงภาวะเศรษฐกิจการเมืองที่กำลังเปลี่ยนแปลงไปอย่างรวดเร็ว ... จะมีเรื่องอะไรบ้างต้องติดตาม

.

คลิกชม >> https://www.youtube.com/watch?v=FnH3fwA0yF0

.

#สนธิเล่าเรื่อง #SondhiTalk #เลือกตั้ง #อิหร่าน #เวเนซุเอลา #สหรัฐ #เปโตรดอลลาร์

สนธิเล่าเรื่อง 12-01-69

.

เช้าวันจันทร์วันนี้ ที่บ้านพระอาทิตย์อากาศเย็นสบาย อุณหภูมิ 20 องศา อาหารเช้าวันนี้จึงเป็นอาหารอุ่น ๆ อย่าง 'ก๋วยเตี๋ยวไก่มะระ' ส่วนวงประชุมของ คุณสนธิ อ.ปานเทพ กับ ทีมงานคุยทุกเรื่องกับสนธิ นั้นพูดคุยกันหลายเรื่องตั้งแต่การเลือกตั้งท้องถิ่น การเมืองภายในประเทศ ไปจนถึงสถานการณ์การเมือง และภูมิรัฐศาสตร์ระหว่างประเทศ ทั้งเรื่องอิหร่าน เวเนซุเอลา กรีนแลนด์ เรื่อยไปจนถึงภาวะเศรษฐกิจการเมืองที่กำลังเปลี่ยนแปลงไปอย่างรวดเร็ว ... จะมีเรื่องอะไรบ้างต้องติดตาม

.

คลิกชม >> https://www.youtube.com/watch?v=FnH3fwA0yF0

.

#สนธิเล่าเรื่อง #SondhiTalk #เลือกตั้ง #อิหร่าน #เวเนซุเอลา #สหรัฐ #เปโตรดอลลาร์

0 Comments

0 Shares

3 Views

0 Reviews