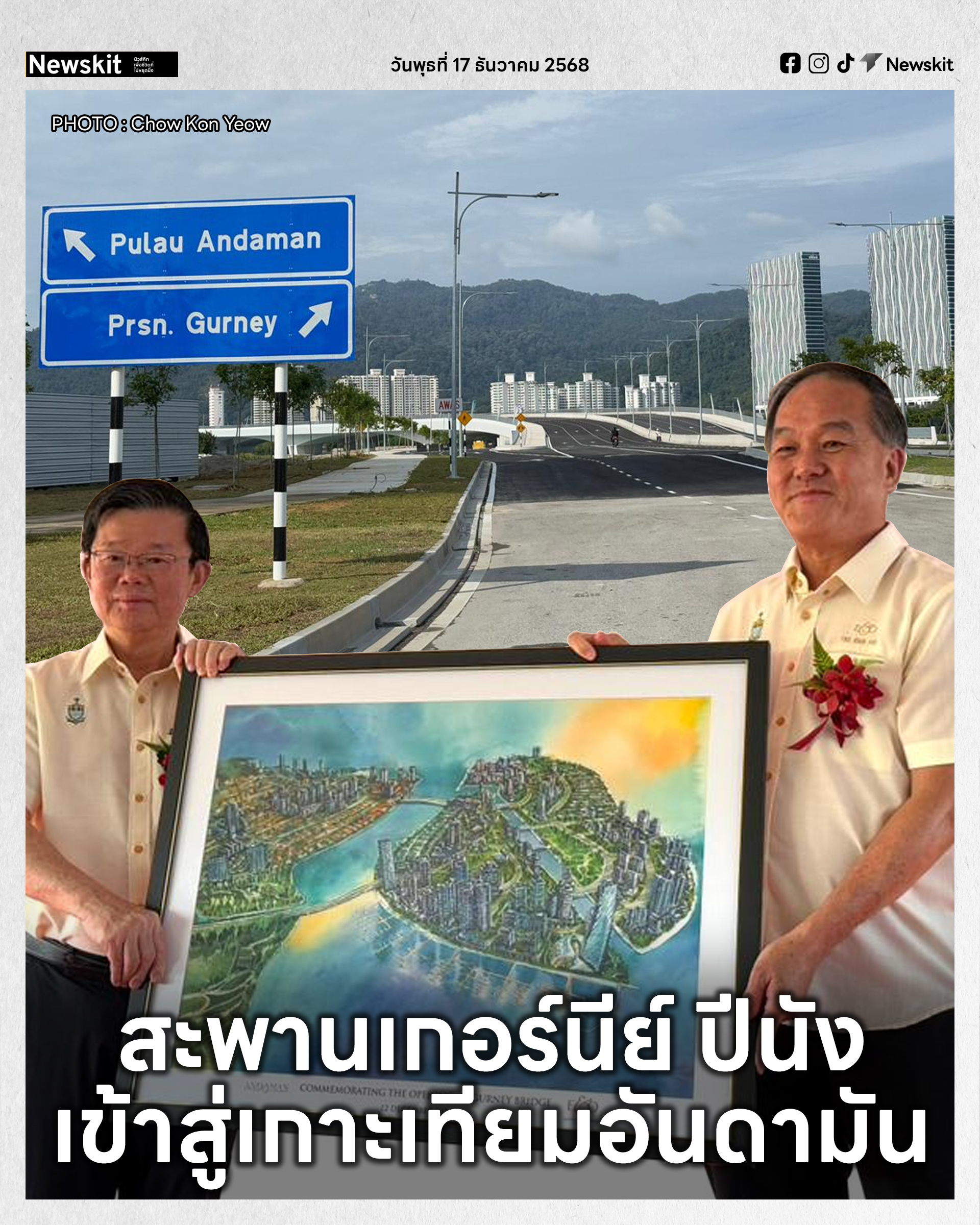

สะพานเกอร์นีย์ ปีนัง เข้าสู่เกาะเทียมอันดามัน

อีกหนึ่งความเปลี่ยนแปลงบนเกาะปีนัง ประเทศมาเลเซีย เมื่อวันที่ 12 ธ.ค. นายโจว คอน เยียว (Chow Kon Yeow) มุขมนตรีรัฐปีนัง เป็นประธานในพิธีเปิดสะพานเกอร์นีย์ (Gurney Bridge) เชื่อมระหว่างเกาะปีนัง บริเวณวงเวียนเกอร์นีย์ ไดร์ฟ (Gurney Drive) กับอันดามันไอส์แลนด์ (Andaman Island) โครงการอสังหาริมทรัพย์บนเกาะเทียมที่ผ่านการถมทะเล ของบริษัทอีสเทิร์น แอนด์ โอเรียนทัล (E&O) เป็นสะพานขนาด 8 ช่องจราจร ความยาว 1.2 กิโลเมตร พร้อมทางเดินเท้ากว้าง 4 เมตร มูลค่าโครงการ 350 ล้านริงกิต (2,700 ล้านบาท)

นอกจากเป็นอีกหนึ่งแลนด์มาร์คริมชายฝั่งของอ่าวเกอร์นีย์แล้ว ยังช่วยย่นเวลาเดินทางเข้าโครงการฯ จากเดิมต้องเข้าจากถนนใหญ่ (ถนนตันจง โตคง) บริเวณห้างโลตัส ตันจงปีนัง ได้เพิ่มอีกหนึ่งช่องทางไปออกย่านเกอร์นีย์ไดร์ฟ บริเวณศูนย์การค้าเกอร์นีย์พลาซ่าได้ทันที ซึ่งนายก๊ก ตั๊ก เชียง (Kok Tuck Cheong) กรรมการผู้จัดการของ E&O ตั้งใจว่าจะสร้างเมืองที่เข้าถึงได้ภายใน 15 นาที เชื่อมต่อถึงกัน และมุ่งเน้นอนาคต นับจากนี้จะพัฒนาโครงการบนเกาะ ทั้งที่อยู่อาศัยและพื้นที่เชิงพาณิชย์ในระยะต่อไป ซึ่งได้รับการสนับสนุนอย่างมากจากรัฐบาล

นายก๊กยังกล่าวกับหนังสือพิมพ์ท้องถิ่น บูเลทิน มูเทียรา (Buletin Mutiara) ระบุว่า โครงการนี้เริ่มต้นในปี 2533 ที่รัฐบาลมอบสิทธิ์สัมปทานในการถมทะเลทั้งหมด 960 เอเคอร์ โดยพื้นที่แรก สเตรตส์คีย์ (Straits Quay) แล้วเสร็จมาหลายปี ตามมาด้วยเฟส 2A เปิดตัวห้องชุดไปแล้ว 3,700 ยูนิต กำลังขายแก่ผู้สนใจ รวมถึงที่ดินเปล่าที่หันหน้าไปทางสเตรตส์คีย์ด้วย ส่วนเฟส 2B ยังอยู่ระหว่างปรับปรุงพื้นที่ รวมทั้งหมด 506 เอเคอร์ พื้นที่ถมทะเลบางส่วนจะถูกส่งมอบให้แก่รัฐตามข้อตกลงการพัฒนาพื้นที่ นอกจากนี้ ยังมีถนนด้านข้างโครงการคอนโดมิเนียมซิตี้ออฟดรีม (COD) ที่มีแผนจะสร้างสะพานไปยังถนนเกอร์นีย์ในอนาคต

อย่างไรก็ตาม ยังมีชาวปีนังอีกส่วนหนึ่งวิจารณ์ว่า โครงการนี้จะก่อให้เกิดการจราจรติดขัด ซึ่งมุขมนตรีรัฐปีนังยืนยันว่า กำลังให้ความสำคัญกับการจัดการจราจรอย่างมีความรับผิดชอบ ย้ำว่าสะพานแห่งนี้สร้างขึ้นเพื่อเชื่อมต่อกับเกาะอันดามัน บรรเทาปัญหาการจราจรติดขัด ถึงกระนั้น เนื่องจากย่านเกอร์นีย์ไดร์ฟเป็นย่านศูนย์การค้า ทั้งเกอร์นีย์พลาซา เกอร์นีย์พารากอนมอลล์ แหล่งรวมสตรีทฟู้ด (Gurney Drive Hawker Center) และคอนโดมิเนียมจำนวนมาก รถติดทุกวันไม่เว้นวันหยุด ชาวปีนังจึงยังคงกังวลถึงปัญหาการจราจร จากโครงการมิกซ์ยูสมูลค่า 6 หมื่นล้านริงกิต (462,000 ล้านบาท) กันต่อไป

#Newskit

อีกหนึ่งความเปลี่ยนแปลงบนเกาะปีนัง ประเทศมาเลเซีย เมื่อวันที่ 12 ธ.ค. นายโจว คอน เยียว (Chow Kon Yeow) มุขมนตรีรัฐปีนัง เป็นประธานในพิธีเปิดสะพานเกอร์นีย์ (Gurney Bridge) เชื่อมระหว่างเกาะปีนัง บริเวณวงเวียนเกอร์นีย์ ไดร์ฟ (Gurney Drive) กับอันดามันไอส์แลนด์ (Andaman Island) โครงการอสังหาริมทรัพย์บนเกาะเทียมที่ผ่านการถมทะเล ของบริษัทอีสเทิร์น แอนด์ โอเรียนทัล (E&O) เป็นสะพานขนาด 8 ช่องจราจร ความยาว 1.2 กิโลเมตร พร้อมทางเดินเท้ากว้าง 4 เมตร มูลค่าโครงการ 350 ล้านริงกิต (2,700 ล้านบาท)

นอกจากเป็นอีกหนึ่งแลนด์มาร์คริมชายฝั่งของอ่าวเกอร์นีย์แล้ว ยังช่วยย่นเวลาเดินทางเข้าโครงการฯ จากเดิมต้องเข้าจากถนนใหญ่ (ถนนตันจง โตคง) บริเวณห้างโลตัส ตันจงปีนัง ได้เพิ่มอีกหนึ่งช่องทางไปออกย่านเกอร์นีย์ไดร์ฟ บริเวณศูนย์การค้าเกอร์นีย์พลาซ่าได้ทันที ซึ่งนายก๊ก ตั๊ก เชียง (Kok Tuck Cheong) กรรมการผู้จัดการของ E&O ตั้งใจว่าจะสร้างเมืองที่เข้าถึงได้ภายใน 15 นาที เชื่อมต่อถึงกัน และมุ่งเน้นอนาคต นับจากนี้จะพัฒนาโครงการบนเกาะ ทั้งที่อยู่อาศัยและพื้นที่เชิงพาณิชย์ในระยะต่อไป ซึ่งได้รับการสนับสนุนอย่างมากจากรัฐบาล

นายก๊กยังกล่าวกับหนังสือพิมพ์ท้องถิ่น บูเลทิน มูเทียรา (Buletin Mutiara) ระบุว่า โครงการนี้เริ่มต้นในปี 2533 ที่รัฐบาลมอบสิทธิ์สัมปทานในการถมทะเลทั้งหมด 960 เอเคอร์ โดยพื้นที่แรก สเตรตส์คีย์ (Straits Quay) แล้วเสร็จมาหลายปี ตามมาด้วยเฟส 2A เปิดตัวห้องชุดไปแล้ว 3,700 ยูนิต กำลังขายแก่ผู้สนใจ รวมถึงที่ดินเปล่าที่หันหน้าไปทางสเตรตส์คีย์ด้วย ส่วนเฟส 2B ยังอยู่ระหว่างปรับปรุงพื้นที่ รวมทั้งหมด 506 เอเคอร์ พื้นที่ถมทะเลบางส่วนจะถูกส่งมอบให้แก่รัฐตามข้อตกลงการพัฒนาพื้นที่ นอกจากนี้ ยังมีถนนด้านข้างโครงการคอนโดมิเนียมซิตี้ออฟดรีม (COD) ที่มีแผนจะสร้างสะพานไปยังถนนเกอร์นีย์ในอนาคต

อย่างไรก็ตาม ยังมีชาวปีนังอีกส่วนหนึ่งวิจารณ์ว่า โครงการนี้จะก่อให้เกิดการจราจรติดขัด ซึ่งมุขมนตรีรัฐปีนังยืนยันว่า กำลังให้ความสำคัญกับการจัดการจราจรอย่างมีความรับผิดชอบ ย้ำว่าสะพานแห่งนี้สร้างขึ้นเพื่อเชื่อมต่อกับเกาะอันดามัน บรรเทาปัญหาการจราจรติดขัด ถึงกระนั้น เนื่องจากย่านเกอร์นีย์ไดร์ฟเป็นย่านศูนย์การค้า ทั้งเกอร์นีย์พลาซา เกอร์นีย์พารากอนมอลล์ แหล่งรวมสตรีทฟู้ด (Gurney Drive Hawker Center) และคอนโดมิเนียมจำนวนมาก รถติดทุกวันไม่เว้นวันหยุด ชาวปีนังจึงยังคงกังวลถึงปัญหาการจราจร จากโครงการมิกซ์ยูสมูลค่า 6 หมื่นล้านริงกิต (462,000 ล้านบาท) กันต่อไป

#Newskit

สะพานเกอร์นีย์ ปีนัง เข้าสู่เกาะเทียมอันดามัน

อีกหนึ่งความเปลี่ยนแปลงบนเกาะปีนัง ประเทศมาเลเซีย เมื่อวันที่ 12 ธ.ค. นายโจว คอน เยียว (Chow Kon Yeow) มุขมนตรีรัฐปีนัง เป็นประธานในพิธีเปิดสะพานเกอร์นีย์ (Gurney Bridge) เชื่อมระหว่างเกาะปีนัง บริเวณวงเวียนเกอร์นีย์ ไดร์ฟ (Gurney Drive) กับอันดามันไอส์แลนด์ (Andaman Island) โครงการอสังหาริมทรัพย์บนเกาะเทียมที่ผ่านการถมทะเล ของบริษัทอีสเทิร์น แอนด์ โอเรียนทัล (E&O) เป็นสะพานขนาด 8 ช่องจราจร ความยาว 1.2 กิโลเมตร พร้อมทางเดินเท้ากว้าง 4 เมตร มูลค่าโครงการ 350 ล้านริงกิต (2,700 ล้านบาท)

นอกจากเป็นอีกหนึ่งแลนด์มาร์คริมชายฝั่งของอ่าวเกอร์นีย์แล้ว ยังช่วยย่นเวลาเดินทางเข้าโครงการฯ จากเดิมต้องเข้าจากถนนใหญ่ (ถนนตันจง โตคง) บริเวณห้างโลตัส ตันจงปีนัง ได้เพิ่มอีกหนึ่งช่องทางไปออกย่านเกอร์นีย์ไดร์ฟ บริเวณศูนย์การค้าเกอร์นีย์พลาซ่าได้ทันที ซึ่งนายก๊ก ตั๊ก เชียง (Kok Tuck Cheong) กรรมการผู้จัดการของ E&O ตั้งใจว่าจะสร้างเมืองที่เข้าถึงได้ภายใน 15 นาที เชื่อมต่อถึงกัน และมุ่งเน้นอนาคต นับจากนี้จะพัฒนาโครงการบนเกาะ ทั้งที่อยู่อาศัยและพื้นที่เชิงพาณิชย์ในระยะต่อไป ซึ่งได้รับการสนับสนุนอย่างมากจากรัฐบาล

นายก๊กยังกล่าวกับหนังสือพิมพ์ท้องถิ่น บูเลทิน มูเทียรา (Buletin Mutiara) ระบุว่า โครงการนี้เริ่มต้นในปี 2533 ที่รัฐบาลมอบสิทธิ์สัมปทานในการถมทะเลทั้งหมด 960 เอเคอร์ โดยพื้นที่แรก สเตรตส์คีย์ (Straits Quay) แล้วเสร็จมาหลายปี ตามมาด้วยเฟส 2A เปิดตัวห้องชุดไปแล้ว 3,700 ยูนิต กำลังขายแก่ผู้สนใจ รวมถึงที่ดินเปล่าที่หันหน้าไปทางสเตรตส์คีย์ด้วย ส่วนเฟส 2B ยังอยู่ระหว่างปรับปรุงพื้นที่ รวมทั้งหมด 506 เอเคอร์ พื้นที่ถมทะเลบางส่วนจะถูกส่งมอบให้แก่รัฐตามข้อตกลงการพัฒนาพื้นที่ นอกจากนี้ ยังมีถนนด้านข้างโครงการคอนโดมิเนียมซิตี้ออฟดรีม (COD) ที่มีแผนจะสร้างสะพานไปยังถนนเกอร์นีย์ในอนาคต

อย่างไรก็ตาม ยังมีชาวปีนังอีกส่วนหนึ่งวิจารณ์ว่า โครงการนี้จะก่อให้เกิดการจราจรติดขัด ซึ่งมุขมนตรีรัฐปีนังยืนยันว่า กำลังให้ความสำคัญกับการจัดการจราจรอย่างมีความรับผิดชอบ ย้ำว่าสะพานแห่งนี้สร้างขึ้นเพื่อเชื่อมต่อกับเกาะอันดามัน บรรเทาปัญหาการจราจรติดขัด ถึงกระนั้น เนื่องจากย่านเกอร์นีย์ไดร์ฟเป็นย่านศูนย์การค้า ทั้งเกอร์นีย์พลาซา เกอร์นีย์พารากอนมอลล์ แหล่งรวมสตรีทฟู้ด (Gurney Drive Hawker Center) และคอนโดมิเนียมจำนวนมาก รถติดทุกวันไม่เว้นวันหยุด ชาวปีนังจึงยังคงกังวลถึงปัญหาการจราจร จากโครงการมิกซ์ยูสมูลค่า 6 หมื่นล้านริงกิต (462,000 ล้านบาท) กันต่อไป

#Newskit

1 Comments

0 Shares

69 Views

0 Reviews