0 ความคิดเห็น

0 การแบ่งปัน

15 มุมมอง

0

0 รีวิว

รายการ

ค้นพบผู้คนใหม่ๆ สร้างการเชื่อมต่อใหม่ๆ และรู้จักเพื่อนใหม่

- กรุณาเข้าสู่ระบบเพื่อกดถูกใจ แชร์ และแสดงความคิดเห็น!

- 0 ความคิดเห็น 0 การแบ่งปัน 14 มุมมอง 0 0 รีวิว

- 0 ความคิดเห็น 0 การแบ่งปัน 14 มุมมอง 0 0 รีวิว

- 0 ความคิดเห็น 0 การแบ่งปัน 14 มุมมอง 0 0 รีวิว

- ประธานาธิบดีโดนัลด์ ทรัมป์ แห่งสหรัฐฯ เปิดเผยว่าได้สั่งการให้คณะทำงานด้านการค้ากลับมาเจรจาการค้ากับไทยและกัมพูชา หลังจากทั้ง 2 ประเทศบรรลุข้อตกลงหยุดยิง ตามรายงานของรอยเตอร์

.

อ่านเพิ่มเติม..https://sondhitalk.com/detail/9680000071403

#Sondhitalk #SondhiX #คุยทุกเรื่องกับสนธิ #สนธิเล่าเรื่อง #Thaitimes

ประธานาธิบดีโดนัลด์ ทรัมป์ แห่งสหรัฐฯ เปิดเผยว่าได้สั่งการให้คณะทำงานด้านการค้ากลับมาเจรจาการค้ากับไทยและกัมพูชา หลังจากทั้ง 2 ประเทศบรรลุข้อตกลงหยุดยิง ตามรายงานของรอยเตอร์ . อ่านเพิ่มเติม..https://sondhitalk.com/detail/9680000071403 #Sondhitalk #SondhiX #คุยทุกเรื่องกับสนธิ #สนธิเล่าเรื่อง #Thaitimes0 ความคิดเห็น 0 การแบ่งปัน 249 มุมมอง 0 รีวิว 3

3

- "ฮุน มาเนต" โกหกชาวโลกหยุดยิง!!! โชว์ภาพคุยทหารแนวหน้า ติดตลก "หน้าแก่-ผมหงอก"

https://www.thai-tai.tv/news/20600/

.

#ฮุนมาเนต #หยุดยิง #โต๊ะบัญชาการรบ #โกหกชาวโลก #ชายแดนไทยกัมพูชา #สงคราม #สันติภาพ #ไทยไท"ฮุน มาเนต" โกหกชาวโลกหยุดยิง!!! โชว์ภาพคุยทหารแนวหน้า ติดตลก "หน้าแก่-ผมหงอก" https://www.thai-tai.tv/news/20600/ . #ฮุนมาเนต #หยุดยิง #โต๊ะบัญชาการรบ #โกหกชาวโลก #ชายแดนไทยกัมพูชา #สงคราม #สันติภาพ #ไทยไท0 ความคิดเห็น 0 การแบ่งปัน 12 มุมมอง 0 รีวิว - ฟรองซัวส์ บายรู นายกรัฐมนตรีฝรั่งเศส ประณามข้อตกลงการค้าระหว่างสหรัฐฯกับสหภาพยุโรปเมื่อช่วงสุดสัปดาห์ ว่าเป็น "วันที่มืดมิด" และเทียบเท่ากับเป็นการยอมศิโรราบให้อเมริกา ในขณะที่นักการเมืองคนอื่นๆในแดนน้ำหอมก็แสดงความขื่นขมต่อข้อตกลงดังกล่าวเช่นกัน

.

อ่านเพิ่มเติม..https://sondhitalk.com/detail/9680000071404

#Sondhitalk #SondhiX #คุยทุกเรื่องกับสนธิ #สนธิเล่าเรื่อง #Thaitimes

ฟรองซัวส์ บายรู นายกรัฐมนตรีฝรั่งเศส ประณามข้อตกลงการค้าระหว่างสหรัฐฯกับสหภาพยุโรปเมื่อช่วงสุดสัปดาห์ ว่าเป็น "วันที่มืดมิด" และเทียบเท่ากับเป็นการยอมศิโรราบให้อเมริกา ในขณะที่นักการเมืองคนอื่นๆในแดนน้ำหอมก็แสดงความขื่นขมต่อข้อตกลงดังกล่าวเช่นกัน . อ่านเพิ่มเติม..https://sondhitalk.com/detail/9680000071404 #Sondhitalk #SondhiX #คุยทุกเรื่องกับสนธิ #สนธิเล่าเรื่อง #Thaitimes0 ความคิดเห็น 0 การแบ่งปัน 250 มุมมอง 0 รีวิว 4

4

- เรื่องเล่าจากอนาคต (ที่ใกล้เข้ามา): เมื่อ Debian ตัดสินใจแก้ปัญหา Y2K38 ก่อนจะสายเกินไป

ย้อนกลับไปปี 2000 โลกเคยเผชิญกับ “Y2K bug” ที่ทำให้หลายคนกลัวว่าเครื่องบินจะตกและธนาคารจะล่ม เพราะระบบคอมพิวเตอร์ใช้แค่สองหลักในการเก็บปี พอเข้าสู่ปี 2000 ก็คิดว่าเป็น 1900 แทน

ตอนนี้เรากำลังเผชิญกับปัญหาใหม่ที่คล้ายกันในปี 2038: ระบบ Unix ที่ใช้ตัวเลขจำนวนวินาทีตั้งแต่ปี 1970 เก็บไว้ในตัวแปร 32-bit จะเต็มในวันที่ 19 มกราคม 2038 เวลา 03:14:07 UTC และเมื่อเพิ่มอีกวินาทีเดียว ระบบจะ “ล้น” และกลับไปเป็นปี 1901!

Debian ซึ่งเป็นหนึ่งใน Linux distro ที่เก่าแก่ที่สุด กำลังแก้ปัญหานี้อย่างจริงจัง โดยจะเปลี่ยนไปใช้ตัวแปรเวลาแบบ 64-bit แม้แต่ในระบบ 32-bit ที่ยังใช้งานอยู่ในอุปกรณ์ราคาประหยัด เช่น รถยนต์, IoT, ทีวี, และเราเตอร์

Debian เตรียมแก้ปัญหา Y2K38 ด้วยการเปลี่ยนไปใช้ time_t แบบ 64-bit

เริ่มใช้ใน Debian 13 “Trixie” ทั้งในระบบ 64-bit และ 32-bit

time_t แบบใหม่จะไม่ล้นจนถึงอีก 292 พันล้านปี

Y2K38 เกิดจากการใช้ signed 32-bit integer ในการเก็บเวลา Unix

เก็บได้สูงสุดถึง 2,147,483,647 วินาทีหลังปี 1970

เมื่อถึง 03:14:07 UTC วันที่ 19 ม.ค. 2038 จะล้นและกลายเป็นปี 1901

Debian เป็น distro ที่ยังใช้ในอุปกรณ์ 32-bit จำนวนมาก

เช่น ระบบควบคุมอาคาร, รถยนต์, ทีวี, Android ราคาถูก

คาดว่าอุปกรณ์เหล่านี้จะยังใช้งานอยู่เมื่อถึงปี 2038

การเปลี่ยนไปใช้ 64-bit time_t ต้องแก้ไขมากกว่า 6,429 แพ็กเกจใน Debian

เป็นการเปลี่ยนแปลงใหญ่ที่กระทบถึง ABI (Application Binary Interface)

ต้องแก้พร้อมกันในทุกไลบรารีที่เกี่ยวข้อง

บางสถาปัตยกรรมจะยังคงใช้ 32-bit time_t เพื่อความเข้ากันได้

เช่น i386 จะยังใช้แบบเดิมเพื่อรองรับ binary เก่า

อาจมีการสร้าง ABI ใหม่ชื่อ i686 ที่รองรับ 64-bit time_t หากมีความต้องการ

ระบบที่ยังใช้ 32-bit time_t จะล้มเหลวเมื่อถึงปี 2038

อาจเกิดการย้อนเวลา, ข้อมูลเสียหาย, หรือระบบหยุดทำงาน

กระทบต่อระบบฝังตัวที่ไม่สามารถอัปเดตได้ง่าย

การเปลี่ยนไปใช้ 64-bit time_t อาจทำให้แอปพลิเคชันบางตัวพัง

ต้องตรวจสอบว่าโปรแกรมรองรับการเปลี่ยนแปลง ABI

นักพัฒนาควรทดสอบซอฟต์แวร์กับ Debian รุ่นใหม่ล่วงหน้า

อุปกรณ์ราคาถูกที่ยังผลิตอยู่วันนี้อาจยังใช้ 32-bit และเสี่ยงต่อ Y2K38

เช่น Android ราคาถูก, IoT, และระบบควบคุมอุตสาหกรรม

หากไม่ใช้ OS ที่แก้ปัญหาไว้แล้ว อาจต้องเปลี่ยนฮาร์ดแวร์ใหม่

บางระบบปฏิบัติการอื่นยังไม่แก้ปัญหา Y2K38 อย่างจริงจัง

เช่น Windows รุ่นเก่า หรือ embedded OS ที่ไม่มีการอัปเดต

อาจเกิดปัญหาแบบเงียบๆ เมื่อถึงปี 2038

https://www.theregister.com/2025/07/25/y2k38_bug_debian/🕰️ เรื่องเล่าจากอนาคต (ที่ใกล้เข้ามา): เมื่อ Debian ตัดสินใจแก้ปัญหา Y2K38 ก่อนจะสายเกินไป ย้อนกลับไปปี 2000 โลกเคยเผชิญกับ “Y2K bug” ที่ทำให้หลายคนกลัวว่าเครื่องบินจะตกและธนาคารจะล่ม เพราะระบบคอมพิวเตอร์ใช้แค่สองหลักในการเก็บปี พอเข้าสู่ปี 2000 ก็คิดว่าเป็น 1900 แทน ตอนนี้เรากำลังเผชิญกับปัญหาใหม่ที่คล้ายกันในปี 2038: ระบบ Unix ที่ใช้ตัวเลขจำนวนวินาทีตั้งแต่ปี 1970 เก็บไว้ในตัวแปร 32-bit จะเต็มในวันที่ 19 มกราคม 2038 เวลา 03:14:07 UTC และเมื่อเพิ่มอีกวินาทีเดียว ระบบจะ “ล้น” และกลับไปเป็นปี 1901! Debian ซึ่งเป็นหนึ่งใน Linux distro ที่เก่าแก่ที่สุด กำลังแก้ปัญหานี้อย่างจริงจัง โดยจะเปลี่ยนไปใช้ตัวแปรเวลาแบบ 64-bit แม้แต่ในระบบ 32-bit ที่ยังใช้งานอยู่ในอุปกรณ์ราคาประหยัด เช่น รถยนต์, IoT, ทีวี, และเราเตอร์ ✅ Debian เตรียมแก้ปัญหา Y2K38 ด้วยการเปลี่ยนไปใช้ time_t แบบ 64-bit ➡️ เริ่มใช้ใน Debian 13 “Trixie” ทั้งในระบบ 64-bit และ 32-bit ➡️ time_t แบบใหม่จะไม่ล้นจนถึงอีก 292 พันล้านปี ✅ Y2K38 เกิดจากการใช้ signed 32-bit integer ในการเก็บเวลา Unix ➡️ เก็บได้สูงสุดถึง 2,147,483,647 วินาทีหลังปี 1970 ➡️ เมื่อถึง 03:14:07 UTC วันที่ 19 ม.ค. 2038 จะล้นและกลายเป็นปี 1901 ✅ Debian เป็น distro ที่ยังใช้ในอุปกรณ์ 32-bit จำนวนมาก ➡️ เช่น ระบบควบคุมอาคาร, รถยนต์, ทีวี, Android ราคาถูก ➡️ คาดว่าอุปกรณ์เหล่านี้จะยังใช้งานอยู่เมื่อถึงปี 2038 ✅ การเปลี่ยนไปใช้ 64-bit time_t ต้องแก้ไขมากกว่า 6,429 แพ็กเกจใน Debian ➡️ เป็นการเปลี่ยนแปลงใหญ่ที่กระทบถึง ABI (Application Binary Interface) ➡️ ต้องแก้พร้อมกันในทุกไลบรารีที่เกี่ยวข้อง ✅ บางสถาปัตยกรรมจะยังคงใช้ 32-bit time_t เพื่อความเข้ากันได้ ➡️ เช่น i386 จะยังใช้แบบเดิมเพื่อรองรับ binary เก่า ➡️ อาจมีการสร้าง ABI ใหม่ชื่อ i686 ที่รองรับ 64-bit time_t หากมีความต้องการ ‼️ ระบบที่ยังใช้ 32-bit time_t จะล้มเหลวเมื่อถึงปี 2038 ⛔ อาจเกิดการย้อนเวลา, ข้อมูลเสียหาย, หรือระบบหยุดทำงาน ⛔ กระทบต่อระบบฝังตัวที่ไม่สามารถอัปเดตได้ง่าย ‼️ การเปลี่ยนไปใช้ 64-bit time_t อาจทำให้แอปพลิเคชันบางตัวพัง ⛔ ต้องตรวจสอบว่าโปรแกรมรองรับการเปลี่ยนแปลง ABI ⛔ นักพัฒนาควรทดสอบซอฟต์แวร์กับ Debian รุ่นใหม่ล่วงหน้า ‼️ อุปกรณ์ราคาถูกที่ยังผลิตอยู่วันนี้อาจยังใช้ 32-bit และเสี่ยงต่อ Y2K38 ⛔ เช่น Android ราคาถูก, IoT, และระบบควบคุมอุตสาหกรรม ⛔ หากไม่ใช้ OS ที่แก้ปัญหาไว้แล้ว อาจต้องเปลี่ยนฮาร์ดแวร์ใหม่ ‼️ บางระบบปฏิบัติการอื่นยังไม่แก้ปัญหา Y2K38 อย่างจริงจัง ⛔ เช่น Windows รุ่นเก่า หรือ embedded OS ที่ไม่มีการอัปเดต ⛔ อาจเกิดปัญหาแบบเงียบๆ เมื่อถึงปี 2038 https://www.theregister.com/2025/07/25/y2k38_bug_debian/0 ความคิดเห็น 0 การแบ่งปัน 51 มุมมอง 0 รีวิว - เขมรไม่หยุดยิงตามข้อตกลง ยิงใส่ภูมะเขือ - ซำแต จนถึงเช้า ขณะที่มีเสียงระเบิดดังขึ้นตอนตี 3 และตี 5 ที่ปราสาทตาควาย เลื่อนนัดคุย RBC จาก 07.00 น. เป็น 10.00 น.

.

อ่านเพิ่มเติม..https://sondhitalk.com/detail/9680000071414

#Sondhitalk #SondhiX #คุยทุกเรื่องกับสนธิ #สนธิเล่าเรื่อง #Thaitimes

เขมรไม่หยุดยิงตามข้อตกลง ยิงใส่ภูมะเขือ - ซำแต จนถึงเช้า ขณะที่มีเสียงระเบิดดังขึ้นตอนตี 3 และตี 5 ที่ปราสาทตาควาย เลื่อนนัดคุย RBC จาก 07.00 น. เป็น 10.00 น. . อ่านเพิ่มเติม..https://sondhitalk.com/detail/9680000071414 #Sondhitalk #SondhiX #คุยทุกเรื่องกับสนธิ #สนธิเล่าเรื่อง #Thaitimes0 ความคิดเห็น 0 การแบ่งปัน 250 มุมมอง 0 รีวิว3

- เรื่องเล่าจากโลกของ Embedding: เมื่อข้อความกลายเป็นตัวเลขที่มีความหมาย

ลองจินตนาการว่าเราให้โมเดลภาษาอย่าง Llama2 หรือ Mistral อ่านประโยคหนึ่ง เช่น “แมวกระโดดขึ้นโต๊ะ” แล้วถามว่า “เข้าใจไหม?” โมเดลจะไม่ตอบว่า “เข้าใจ” แบบมนุษย์ แต่จะเปลี่ยนประโยคนั้นเป็นชุดตัวเลขที่เรียกว่า embedding ซึ่งเป็นการแปลงข้อความให้กลายเป็น “ความหมายในเชิงคณิตศาสตร์”

ใน Hugging Face Space นี้ hesamation ได้อธิบายว่า embedding คือการนำข้อความผ่านกระบวนการหลายขั้นตอนในโมเดล LLM เพื่อให้ได้เวกเตอร์ที่สื่อถึงความหมายของข้อความนั้น โดยใช้เทคนิคการ pooling เช่น การเฉลี่ย (average), การใช้ token พิเศษ [CLS], หรือการเลือกค่ามากสุด (max pooling)

นอกจากนี้ยังมีการอธิบายว่า embedding ไม่ใช่แค่ตัวเลขธรรมดา แต่เป็นการสรุปความหมาย, บริบท, และโครงสร้างของข้อความในรูปแบบที่โมเดลเข้าใจได้ และสามารถนำไปใช้ในงานต่าง ๆ เช่น การค้นหาความคล้ายคลึง, การจัดกลุ่มข้อมูล, หรือการตอบคำถาม

Embedding คือการแปลงข้อความให้เป็นเวกเตอร์ที่มีความหมาย

ใช้ในงาน NLP เช่น การค้นหา, การจัดกลุ่ม, การตอบคำถาม

โมเดล LLM เช่น Llama2 และ Mistral สร้าง embedding จาก hidden states หลายชั้น

hidden states มีรูปแบบ [batch_size, number_of_tokens, embedding_size]

ต้องใช้เทคนิค pooling เพื่อให้ได้ embedding เดียวต่อข้อความ

เทคนิค pooling มีหลายแบบให้เลือกใช้ตามบริบทของงาน

เช่น average pooling, max pooling, [CLS] token pooling

attention_mask ใช้เพื่อกรอง token ที่เป็น padding

embedding เป็นพื้นฐานสำคัญของการเข้าใจภาษาธรรมชาติในโมเดล AI

ช่วยให้โมเดลเข้าใจความหมายและบริบทของข้อความ

เป็นจุดเริ่มต้นของการประมวลผลข้อมูลเชิงภาษา

การเลือก pooling strategy ที่ไม่เหมาะสมอาจทำให้ embedding ไม่สะท้อนความหมายที่แท้จริง

เช่น การใช้ average pooling กับข้อความที่มี padding มาก อาจทำให้ผลลัพธ์ผิดเพี้ยน

ต้องใช้ attention_mask เพื่อกรอง token ที่ไม่สำคัญ

การใช้ embedding จากโมเดลที่ไม่รองรับงานเฉพาะทาง อาจให้ผลลัพธ์ไม่แม่นยำ

เช่น ใช้ embedding จากโมเดลทั่วไปกับงานทางการแพทย์หรือกฎหมาย

ควรเลือกโมเดลที่ fine-tune มาเพื่อบริบทนั้นโดยเฉพาะ

การใช้ embedding โดยไม่เข้าใจโครงสร้างของ hidden states อาจทำให้เกิดข้อผิดพลาดในการประมวลผล

เช่น การเลือก hidden state ชั้นที่ไม่เหมาะสม

ควรศึกษาว่าแต่ละชั้นของโมเดลมีความหมายอย่างไร

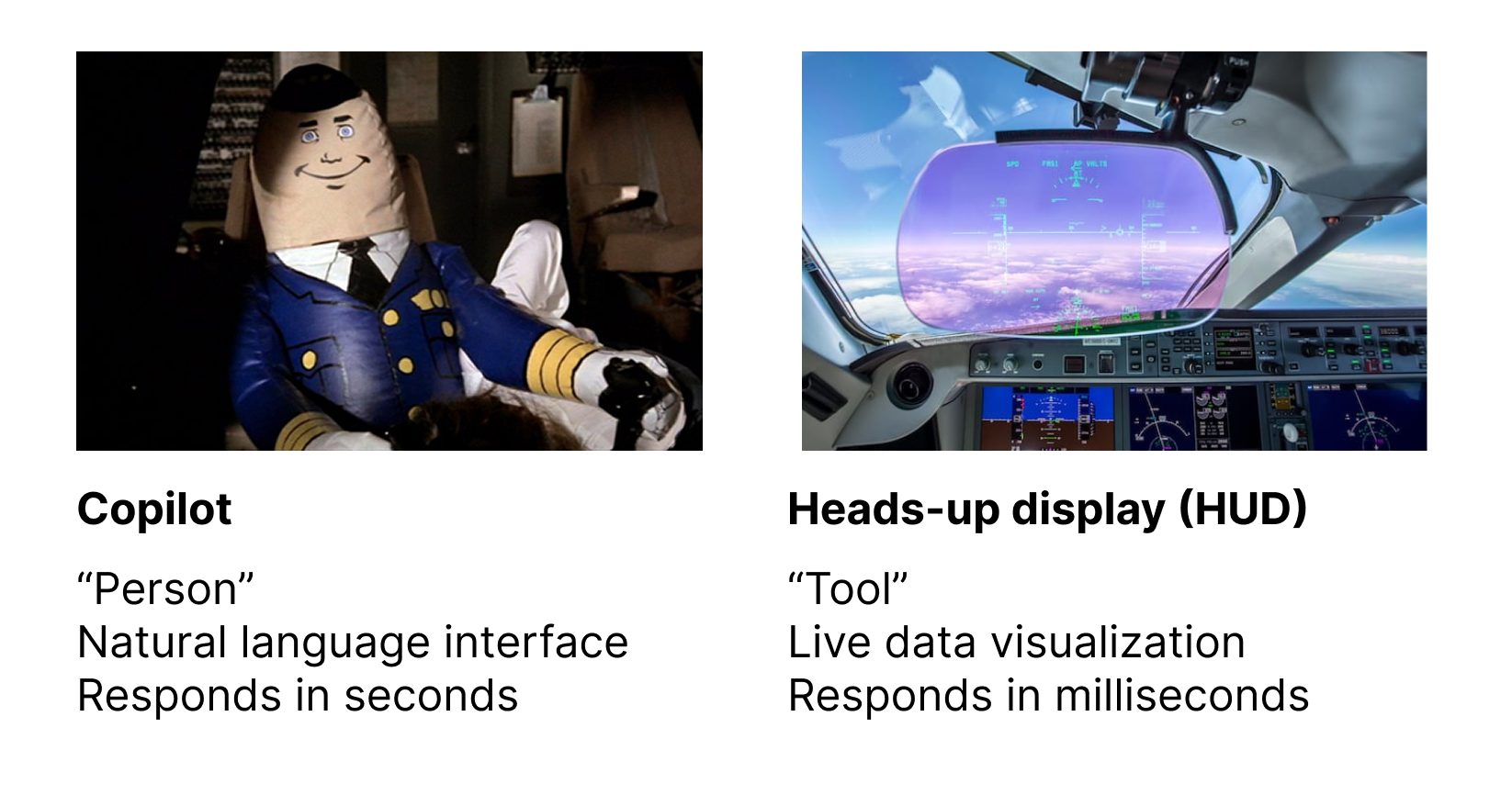

https://huggingface.co/spaces/hesamation/primer-llm-embedding🧠 เรื่องเล่าจากโลกของ Embedding: เมื่อข้อความกลายเป็นตัวเลขที่มีความหมาย ลองจินตนาการว่าเราให้โมเดลภาษาอย่าง Llama2 หรือ Mistral อ่านประโยคหนึ่ง เช่น “แมวกระโดดขึ้นโต๊ะ” แล้วถามว่า “เข้าใจไหม?” โมเดลจะไม่ตอบว่า “เข้าใจ” แบบมนุษย์ แต่จะเปลี่ยนประโยคนั้นเป็นชุดตัวเลขที่เรียกว่า embedding ซึ่งเป็นการแปลงข้อความให้กลายเป็น “ความหมายในเชิงคณิตศาสตร์” ใน Hugging Face Space นี้ hesamation ได้อธิบายว่า embedding คือการนำข้อความผ่านกระบวนการหลายขั้นตอนในโมเดล LLM เพื่อให้ได้เวกเตอร์ที่สื่อถึงความหมายของข้อความนั้น โดยใช้เทคนิคการ pooling เช่น การเฉลี่ย (average), การใช้ token พิเศษ [CLS], หรือการเลือกค่ามากสุด (max pooling) นอกจากนี้ยังมีการอธิบายว่า embedding ไม่ใช่แค่ตัวเลขธรรมดา แต่เป็นการสรุปความหมาย, บริบท, และโครงสร้างของข้อความในรูปแบบที่โมเดลเข้าใจได้ และสามารถนำไปใช้ในงานต่าง ๆ เช่น การค้นหาความคล้ายคลึง, การจัดกลุ่มข้อมูล, หรือการตอบคำถาม ✅ Embedding คือการแปลงข้อความให้เป็นเวกเตอร์ที่มีความหมาย ➡️ ใช้ในงาน NLP เช่น การค้นหา, การจัดกลุ่ม, การตอบคำถาม ✅ โมเดล LLM เช่น Llama2 และ Mistral สร้าง embedding จาก hidden states หลายชั้น ➡️ hidden states มีรูปแบบ [batch_size, number_of_tokens, embedding_size] ➡️ ต้องใช้เทคนิค pooling เพื่อให้ได้ embedding เดียวต่อข้อความ ✅ เทคนิค pooling มีหลายแบบให้เลือกใช้ตามบริบทของงาน ➡️ เช่น average pooling, max pooling, [CLS] token pooling ➡️ attention_mask ใช้เพื่อกรอง token ที่เป็น padding ✅ embedding เป็นพื้นฐานสำคัญของการเข้าใจภาษาธรรมชาติในโมเดล AI ➡️ ช่วยให้โมเดลเข้าใจความหมายและบริบทของข้อความ ➡️ เป็นจุดเริ่มต้นของการประมวลผลข้อมูลเชิงภาษา ‼️ การเลือก pooling strategy ที่ไม่เหมาะสมอาจทำให้ embedding ไม่สะท้อนความหมายที่แท้จริง ⛔ เช่น การใช้ average pooling กับข้อความที่มี padding มาก อาจทำให้ผลลัพธ์ผิดเพี้ยน ⛔ ต้องใช้ attention_mask เพื่อกรอง token ที่ไม่สำคัญ ‼️ การใช้ embedding จากโมเดลที่ไม่รองรับงานเฉพาะทาง อาจให้ผลลัพธ์ไม่แม่นยำ ⛔ เช่น ใช้ embedding จากโมเดลทั่วไปกับงานทางการแพทย์หรือกฎหมาย ⛔ ควรเลือกโมเดลที่ fine-tune มาเพื่อบริบทนั้นโดยเฉพาะ ‼️ การใช้ embedding โดยไม่เข้าใจโครงสร้างของ hidden states อาจทำให้เกิดข้อผิดพลาดในการประมวลผล ⛔ เช่น การเลือก hidden state ชั้นที่ไม่เหมาะสม ⛔ ควรศึกษาว่าแต่ละชั้นของโมเดลมีความหมายอย่างไร https://huggingface.co/spaces/hesamation/primer-llm-embeddingHUGGINGFACE.COLLM Embeddings Explained: A Visual and Intuitive Guide - a Hugging Face Space by hesamationThis app explains how language models transform text into meaningful representations through embeddings. It provides a visual guide to help you understand traditional and modern language model tech...0 ความคิดเห็น 0 การแบ่งปัน 45 มุมมอง 0 รีวิว - เรื่องเล่าจากห้องนักบิน: ทำไมเราควรเลิกใช้ “AI Copilot” แล้วหันมาใช้ “AI HUD”

ในปี 1992 Mark Weiser เคยวิจารณ์แนวคิด “AI copilot” ว่าเป็นการออกแบบที่ผิดทิศ เพราะมันทำให้ผู้ใช้ต้องคอยสนใจและโต้ตอบกับผู้ช่วยเสมือนอย่างต่อเนื่อง ซึ่งขัดกับเป้าหมายของเขาในการสร้าง “invisible computer” หรือคอมพิวเตอร์ที่กลมกลืนกับชีวิตประจำวันจนเราแทบไม่รู้ว่ามันอยู่ตรงนั้น

Weiser เสนอแนวคิดใหม่ว่าแทนที่จะมีผู้ช่วยที่คอยตะโกนบอกว่า “ชนแล้ว! เลี้ยวขวา!” เราควรออกแบบห้องนักบินให้ผู้ขับขี่ “เห็น” ความเสี่ยงได้เอง—เหมือนกับ HUD (Head-Up Display) ที่แสดงข้อมูลสำคัญไว้ตรงหน้าตา โดยไม่ต้องละสายตา

Geoffrey Litt นำแนวคิดนี้มาเปรียบเทียบกับการออกแบบซอฟต์แวร์ในยุค AI เช่น spellcheck ที่ไม่ต้องพูดคุยกับผู้ใช้ แต่แค่แสดงเส้นแดงใต้คำผิด หรือ debugger UI ที่ช่วยให้เห็นการทำงานของโปรแกรมแบบเรียลไทม์—ทั้งหมดนี้คือ “HUD” ที่ให้ผู้ใช้มี “ประสาทสัมผัสใหม่” โดยไม่ต้องเสียสมาธิ

Mark Weiser เสนอแนวคิด “invisible computer” ที่ไม่รบกวนผู้ใช้

เป้าหมายคือให้เทคโนโลยีเป็นส่วนหนึ่งของร่างกาย ไม่ใช่สิ่งที่ต้องคอยสั่งงาน

HUD คือเครื่องมือที่ช่วยให้ผู้ใช้รับรู้ข้อมูลโดยไม่ต้องโต้ตอบ

Geoffrey Litt เสนอให้ใช้ HUD แทน Copilot ในการออกแบบ AI

HUD ช่วยเพิ่ม “ประสาทสัมผัส” ให้ผู้ใช้ เช่น spellcheck หรือ debugger UI

ไม่ต้องสนทนา ไม่ต้องสั่งงาน—แค่รับรู้และตัดสินใจได้ดีขึ้น

Copilot เหมาะกับงานที่เป็นกิจวัตรและคาดเดาได้

เช่น การบินระดับปกติ หรือการจัดการงานซ้ำ ๆ

แต่ HUD เหมาะกับสถานการณ์ที่ต้องการความเข้าใจลึก เช่น การแก้บั๊ก หรือวิเคราะห์ข้อมูล

แนวคิด HUD สอดคล้องกับงานวิจัยด้าน “Agency + Automation”

ช่วยให้ผู้ใช้มีอำนาจในการตัดสินใจมากขึ้น

ลดการพึ่งพา AI แบบผู้ช่วยที่อาจรบกวนสมาธิ

https://www.geoffreylitt.com/2025/07/27/enough-ai-copilots-we-need-ai-huds🧠 เรื่องเล่าจากห้องนักบิน: ทำไมเราควรเลิกใช้ “AI Copilot” แล้วหันมาใช้ “AI HUD” ในปี 1992 Mark Weiser เคยวิจารณ์แนวคิด “AI copilot” ว่าเป็นการออกแบบที่ผิดทิศ เพราะมันทำให้ผู้ใช้ต้องคอยสนใจและโต้ตอบกับผู้ช่วยเสมือนอย่างต่อเนื่อง ซึ่งขัดกับเป้าหมายของเขาในการสร้าง “invisible computer” หรือคอมพิวเตอร์ที่กลมกลืนกับชีวิตประจำวันจนเราแทบไม่รู้ว่ามันอยู่ตรงนั้น Weiser เสนอแนวคิดใหม่ว่าแทนที่จะมีผู้ช่วยที่คอยตะโกนบอกว่า “ชนแล้ว! เลี้ยวขวา!” เราควรออกแบบห้องนักบินให้ผู้ขับขี่ “เห็น” ความเสี่ยงได้เอง—เหมือนกับ HUD (Head-Up Display) ที่แสดงข้อมูลสำคัญไว้ตรงหน้าตา โดยไม่ต้องละสายตา Geoffrey Litt นำแนวคิดนี้มาเปรียบเทียบกับการออกแบบซอฟต์แวร์ในยุค AI เช่น spellcheck ที่ไม่ต้องพูดคุยกับผู้ใช้ แต่แค่แสดงเส้นแดงใต้คำผิด หรือ debugger UI ที่ช่วยให้เห็นการทำงานของโปรแกรมแบบเรียลไทม์—ทั้งหมดนี้คือ “HUD” ที่ให้ผู้ใช้มี “ประสาทสัมผัสใหม่” โดยไม่ต้องเสียสมาธิ ✅ Mark Weiser เสนอแนวคิด “invisible computer” ที่ไม่รบกวนผู้ใช้ ➡️ เป้าหมายคือให้เทคโนโลยีเป็นส่วนหนึ่งของร่างกาย ไม่ใช่สิ่งที่ต้องคอยสั่งงาน ➡️ HUD คือเครื่องมือที่ช่วยให้ผู้ใช้รับรู้ข้อมูลโดยไม่ต้องโต้ตอบ ✅ Geoffrey Litt เสนอให้ใช้ HUD แทน Copilot ในการออกแบบ AI ➡️ HUD ช่วยเพิ่ม “ประสาทสัมผัส” ให้ผู้ใช้ เช่น spellcheck หรือ debugger UI ➡️ ไม่ต้องสนทนา ไม่ต้องสั่งงาน—แค่รับรู้และตัดสินใจได้ดีขึ้น ✅ Copilot เหมาะกับงานที่เป็นกิจวัตรและคาดเดาได้ ➡️ เช่น การบินระดับปกติ หรือการจัดการงานซ้ำ ๆ ➡️ แต่ HUD เหมาะกับสถานการณ์ที่ต้องการความเข้าใจลึก เช่น การแก้บั๊ก หรือวิเคราะห์ข้อมูล ✅ แนวคิด HUD สอดคล้องกับงานวิจัยด้าน “Agency + Automation” ➡️ ช่วยให้ผู้ใช้มีอำนาจในการตัดสินใจมากขึ้น ➡️ ลดการพึ่งพา AI แบบผู้ช่วยที่อาจรบกวนสมาธิ https://www.geoffreylitt.com/2025/07/27/enough-ai-copilots-we-need-ai-huds0 ความคิดเห็น 0 การแบ่งปัน 41 มุมมอง 0 รีวิว - เริ่มธุรกิจใหม่ ไม่ต้องลงทุนแรง! เครื่องปอกเปลือกช่วยคุณประหยัดทั้งเงินและเวลา!

สำหรับเจ้าของธุรกิจมือใหม่ที่กำลังมองหาเครื่องมือช่วยทุ่นแรง แต่ยังกังวลเรื่องงบประมาณอยู่ใช่ไหมคะ? เครื่องปอกเปลือกแบบใช้น้ำขนาด 10 ลิตร ของเราคือคำตอบ! เป็นการลงทุนที่คุ้มค่า คืนทุนเร็วแน่นอน!

ทำไมเครื่องนี้ถึงเหมาะกับธุรกิจเริ่มต้น?

ราคาไม่แรง! เป็นทางเลือกที่คุ้มค่าสำหรับผู้เริ่มต้นธุรกิจ ช่วยลดภาระค่าใช้จ่ายในการลงทุนก้อนแรก

เพิ่มกำลังผลิตได้ทันที! ไม่ต้องจ้างคนเพิ่ม ไม่ต้องเสียเวลามาปอกมือเองอีกต่อไป เครื่องนี้ช่วยให้คุณผลิตวัตถุดิบได้เร็วขึ้นมาก!

ประหยัดเวลาและแรงงาน! ปอกหอมแดง หอมแขก หอมหัวใหญ่ มันฝรั่ง หรือกระเทียม ได้มากถึง 5-7 กก. ต่อครั้ง! ทำให้คุณมีเวลาไปโฟกัสกับส่วนอื่น ๆ ของธุรกิจได้เต็มที่

คุณภาพดี ทนทาน! แม้ราคาจะเข้าถึงง่าย แต่คุณภาพไม่เป็นรองใคร! ตัวเครื่องทำจากสเตนเลสทั้งเครื่อง แข็งแรง ทนทาน ใช้งานได้ยาวนาน

ใช้งานง่าย ไม่ยุ่งยาก! ไม่ต้องมีทักษะเฉพาะทาง แค่เสียบปลั๊ก ใส่ของ กดปุ่ม ก็พร้อมใช้งานได้เลย

รับประกัน 1 ปี! มั่นใจได้ในบริการหลังการขาย เราพร้อมดูแลธุรกิจของคุณให้ก้าวไปข้างหน้า

รายละเอียดเครื่อง:

ขนาด: 50 x 74.5 x 85 ซม.

มอเตอร์: 1 แรงม้า

ใช้ไฟบ้าน: 220V

น้ำหนัก: 58 กก.

อย่าปล่อยให้การเตรียมวัตถุดิบเป็นอุปสรรคในการเริ่มต้นธุรกิจของคุณ! ลงทุนกับเครื่องปอกเปลือกวันนี้ เพื่ออนาคตที่เติบโต!

สนใจสินค้า? แวะมาดูเครื่องจริงได้เลย!

เรายินดีให้คำแนะนำและช่วยเหลือผู้ประกอบการมือใหม่ทุกท่านค่ะ

เวลาทำการ:

จันทร์ - ศุกร์: 8.00 - 17.00 น.

เสาร์: 8.00 - 16.00 น.

แผนที่ร้าน: https://maps.app.goo.gl/4ppsHfy3NYb1uPPu6

ช่องทางติดต่อสอบถาม:

Facebook Messenger: m.me/yonghahheng

LINE Official Account: @yonghahheng (มี @ ข้างหน้า) หรือคลิก https://lin.ee/HV4lSKp

โทรศัพท์: 02-215-3515-9 หรือ 081-3189098

เว็บไซต์: www.yoryonghahheng.com

อีเมล: sales@yoryonghahheng.com, yonghahheng@gmail.com

#เครื่องปอกเปลือก #เริ่มต้นธุรกิจ #ลงทุนน้อย #คืนทุนเร็ว #ผู้ประกอบการ #SME #ร้านอาหารเล็กๆ #ธุรกิจอาหาร #ประหยัดต้นทุน #เครื่องจักรอาหาร #อุปกรณ์ครัว #ทำอาหารขาย #หอมใหญ่ #กระเทียม #มันฝรั่ง #เครื่องทุ่นแรง #yonghahheng #คุ้มค่า #ธุรกิจร้านอาหาร🚀 เริ่มธุรกิจใหม่ ไม่ต้องลงทุนแรง! ✨ เครื่องปอกเปลือกช่วยคุณประหยัดทั้งเงินและเวลา! 🧅🥔🧄 สำหรับเจ้าของธุรกิจมือใหม่ที่กำลังมองหาเครื่องมือช่วยทุ่นแรง แต่ยังกังวลเรื่องงบประมาณอยู่ใช่ไหมคะ? 🎉 เครื่องปอกเปลือกแบบใช้น้ำขนาด 10 ลิตร ของเราคือคำตอบ! เป็นการลงทุนที่คุ้มค่า คืนทุนเร็วแน่นอน! 🔥 ทำไมเครื่องนี้ถึงเหมาะกับธุรกิจเริ่มต้น? 🔥 💰 ราคาไม่แรง! เป็นทางเลือกที่คุ้มค่าสำหรับผู้เริ่มต้นธุรกิจ ช่วยลดภาระค่าใช้จ่ายในการลงทุนก้อนแรก 📈 เพิ่มกำลังผลิตได้ทันที! ไม่ต้องจ้างคนเพิ่ม ไม่ต้องเสียเวลามาปอกมือเองอีกต่อไป เครื่องนี้ช่วยให้คุณผลิตวัตถุดิบได้เร็วขึ้นมาก! ⏰ ประหยัดเวลาและแรงงาน! ปอกหอมแดง หอมแขก หอมหัวใหญ่ มันฝรั่ง หรือกระเทียม ได้มากถึง 5-7 กก. ต่อครั้ง! ทำให้คุณมีเวลาไปโฟกัสกับส่วนอื่น ๆ ของธุรกิจได้เต็มที่ 💯 คุณภาพดี ทนทาน! แม้ราคาจะเข้าถึงง่าย แต่คุณภาพไม่เป็นรองใคร! ตัวเครื่องทำจากสเตนเลสทั้งเครื่อง แข็งแรง ทนทาน ใช้งานได้ยาวนาน 🛠️ ใช้งานง่าย ไม่ยุ่งยาก! ไม่ต้องมีทักษะเฉพาะทาง แค่เสียบปลั๊ก ใส่ของ กดปุ่ม ก็พร้อมใช้งานได้เลย 🛡️ รับประกัน 1 ปี! มั่นใจได้ในบริการหลังการขาย เราพร้อมดูแลธุรกิจของคุณให้ก้าวไปข้างหน้า รายละเอียดเครื่อง: ขนาด: 50 x 74.5 x 85 ซม. มอเตอร์: 1 แรงม้า ใช้ไฟบ้าน: 220V น้ำหนัก: 58 กก. ✨ อย่าปล่อยให้การเตรียมวัตถุดิบเป็นอุปสรรคในการเริ่มต้นธุรกิจของคุณ! ลงทุนกับเครื่องปอกเปลือกวันนี้ เพื่ออนาคตที่เติบโต! ✨ 📍 สนใจสินค้า? แวะมาดูเครื่องจริงได้เลย! เรายินดีให้คำแนะนำและช่วยเหลือผู้ประกอบการมือใหม่ทุกท่านค่ะ 🗓️ เวลาทำการ: จันทร์ - ศุกร์: 8.00 - 17.00 น. เสาร์: 8.00 - 16.00 น. 🗺️ แผนที่ร้าน: https://maps.app.goo.gl/4ppsHfy3NYb1uPPu6 💬 ช่องทางติดต่อสอบถาม: Facebook Messenger: m.me/yonghahheng LINE Official Account: @yonghahheng (มี @ ข้างหน้า) หรือคลิก https://lin.ee/HV4lSKp 📞 โทรศัพท์: 02-215-3515-9 หรือ 081-3189098 🌐 เว็บไซต์: www.yoryonghahheng.com 📧 อีเมล: sales@yoryonghahheng.com, yonghahheng@gmail.com #เครื่องปอกเปลือก #เริ่มต้นธุรกิจ #ลงทุนน้อย #คืนทุนเร็ว #ผู้ประกอบการ #SME #ร้านอาหารเล็กๆ #ธุรกิจอาหาร #ประหยัดต้นทุน #เครื่องจักรอาหาร #อุปกรณ์ครัว #ทำอาหารขาย #หอมใหญ่ #กระเทียม #มันฝรั่ง #เครื่องทุ่นแรง #yonghahheng #คุ้มค่า #ธุรกิจร้านอาหาร0 ความคิดเห็น 0 การแบ่งปัน 44 มุมมอง 0 รีวิว - เรื่องเล่าจากช่องโหว่: เมื่อปลั๊กอินส่งอีเมลกลายเป็นประตูหลังให้แฮกเกอร์

ปลั๊กอิน Post SMTP เป็นเครื่องมือที่ช่วยให้เว็บไซต์ WordPress ส่งอีเมลผ่าน SMTP ได้อย่างปลอดภัยและมีฟีเจอร์เสริม เช่น การบันทึกอีเมล, การตรวจสอบ DNS, และการรองรับ OAuth แต่ในเวอร์ชัน ≤3.2.0 กลับมีช่องโหว่ร้ายแรงที่ทำให้ผู้ใช้ระดับ Subscriber สามารถเข้าถึงข้อมูลที่ควรสงวนไว้สำหรับผู้ดูแลระบบ

ช่องโหว่นี้เกิดจากการตรวจสอบสิทธิ์ใน REST API ที่ไม่สมบูรณ์—ระบบตรวจแค่ว่าผู้ใช้ “ล็อกอินแล้ว” แต่ไม่ตรวจว่า “มีสิทธิ์หรือไม่” ส่งผลให้ผู้ใช้ทั่วไปสามารถดู log อีเมลทั้งหมด รวมถึงอีเมลรีเซ็ตรหัสผ่านของผู้ดูแลระบบ และใช้ข้อมูลนั้นในการยึดบัญชีแอดมินได้ทันที

ช่องโหว่นี้ถูกระบุเป็น CVE-2025-24000 และได้รับคะแนนความรุนแรง 8.8/10 โดย Patchstack รายงานเมื่อ 23 พฤษภาคม 2025 และมีการอัปเดตแก้ไขในเวอร์ชัน 3.3.0 เมื่อวันที่ 11 มิถุนายน 2025 แต่ปัญหาคือยังมีเว็บไซต์กว่า 160,000 แห่งที่ยังไม่ได้อัปเดต และเสี่ยงต่อการถูกโจมตี

ปลั๊กอิน Post SMTP มีช่องโหว่ร้ายแรงในเวอร์ชัน ≤3.2.0

ช่องโหว่เกิดจากการตรวจสอบสิทธิ์ใน REST API ที่ไม่สมบูรณ์

ผู้ใช้ระดับ Subscriber สามารถเข้าถึง log อีเมลและข้อมูลสำคัญได้

ช่องโหว่ถูกระบุเป็น CVE-2025-24000 และมีคะแนน CVSS 8.8/10

รายงานโดย Patchstack ผ่านโปรแกรม Zero Day

แก้ไขแล้วในเวอร์ชัน 3.3.0 โดยเพิ่มการตรวจสอบ manage_options capability

ผู้ใช้ระดับต่ำสามารถยึดบัญชีแอดมินได้ผ่านการรีเซ็ตรหัสผ่าน

ดูอีเมลรีเซ็ตรหัสผ่านจาก log แล้วใช้ลิงก์เพื่อเปลี่ยนรหัส

ส่งผลให้สามารถเข้าควบคุมเว็บไซต์ได้เต็มรูปแบบ

ปลั๊กอินมีการติดตั้งมากกว่า 400,000 เว็บไซต์ทั่วโลก

ประมาณ 40.2% ยังใช้เวอร์ชันที่มีช่องโหว่

คิดเป็นกว่า 160,000 เว็บไซต์ที่ยังเสี่ยงต่อการถูกโจมตี24

การแก้ไขในเวอร์ชัน 3.3.0 ปรับปรุงฟังก์ชัน get_logs_permission

ตรวจสอบสิทธิ์ผู้ใช้อย่างถูกต้องก่อนเข้าถึง API

ป้องกันการเข้าถึงข้อมูลสำคัญโดยผู้ใช้ที่ไม่มีสิทธิ์

เว็บไซต์ที่ยังใช้เวอร์ชัน ≤3.2.0 เสี่ยงต่อการถูกยึดบัญชีแอดมิน

ผู้โจมตีสามารถใช้บัญชี Subscriber เพื่อดู log และรีเซ็ตรหัสผ่าน

ส่งผลให้เกิดการควบคุมเว็บไซต์, เปลี่ยนเนื้อหา, หรือฝังมัลแวร์

เว็บไซต์ที่เปิดให้ลงทะเบียนผู้ใช้ทั่วไปยิ่งเสี่ยงมากขึ้น

เช่น เว็บอีคอมเมิร์ซ, เว็บสมาชิก, หรือเว็บที่เปิดคอมเมนต์

ผู้โจมตีสามารถสร้างบัญชีแล้วใช้ช่องโหว่โจมตีได้ทันที

การไม่อัปเดตปลั๊กอินเป็นปัญหาเรื้อรังในระบบ WordPress

แม้จะมีการแก้ไขแล้ว แต่ผู้ดูแลระบบจำนวนมากยังไม่อัปเดต

ส่งผลให้ช่องโหว่ยังถูกใช้งานโจมตีได้อย่างต่อเนื่อง

การออกแบบปลั๊กอินที่ไม่ใช้หลัก least privilege ทำให้เกิดช่องโหว่

ควรจำกัดสิทธิ์ผู้ใช้ให้เข้าถึงเฉพาะสิ่งที่จำเป็น

การตรวจสอบสิทธิ์ต้องละเอียด ไม่ใช่แค่ “ล็อกอินแล้ว”

https://hackread.com/post-smtp-plugin-flaw-subscribers-over-admin-accounts/🔓 เรื่องเล่าจากช่องโหว่: เมื่อปลั๊กอินส่งอีเมลกลายเป็นประตูหลังให้แฮกเกอร์ ปลั๊กอิน Post SMTP เป็นเครื่องมือที่ช่วยให้เว็บไซต์ WordPress ส่งอีเมลผ่าน SMTP ได้อย่างปลอดภัยและมีฟีเจอร์เสริม เช่น การบันทึกอีเมล, การตรวจสอบ DNS, และการรองรับ OAuth แต่ในเวอร์ชัน ≤3.2.0 กลับมีช่องโหว่ร้ายแรงที่ทำให้ผู้ใช้ระดับ Subscriber สามารถเข้าถึงข้อมูลที่ควรสงวนไว้สำหรับผู้ดูแลระบบ ช่องโหว่นี้เกิดจากการตรวจสอบสิทธิ์ใน REST API ที่ไม่สมบูรณ์—ระบบตรวจแค่ว่าผู้ใช้ “ล็อกอินแล้ว” แต่ไม่ตรวจว่า “มีสิทธิ์หรือไม่” ส่งผลให้ผู้ใช้ทั่วไปสามารถดู log อีเมลทั้งหมด รวมถึงอีเมลรีเซ็ตรหัสผ่านของผู้ดูแลระบบ และใช้ข้อมูลนั้นในการยึดบัญชีแอดมินได้ทันที ช่องโหว่นี้ถูกระบุเป็น CVE-2025-24000 และได้รับคะแนนความรุนแรง 8.8/10 โดย Patchstack รายงานเมื่อ 23 พฤษภาคม 2025 และมีการอัปเดตแก้ไขในเวอร์ชัน 3.3.0 เมื่อวันที่ 11 มิถุนายน 2025 แต่ปัญหาคือยังมีเว็บไซต์กว่า 160,000 แห่งที่ยังไม่ได้อัปเดต และเสี่ยงต่อการถูกโจมตี ✅ ปลั๊กอิน Post SMTP มีช่องโหว่ร้ายแรงในเวอร์ชัน ≤3.2.0 ➡️ ช่องโหว่เกิดจากการตรวจสอบสิทธิ์ใน REST API ที่ไม่สมบูรณ์ ➡️ ผู้ใช้ระดับ Subscriber สามารถเข้าถึง log อีเมลและข้อมูลสำคัญได้ ✅ ช่องโหว่ถูกระบุเป็น CVE-2025-24000 และมีคะแนน CVSS 8.8/10 ➡️ รายงานโดย Patchstack ผ่านโปรแกรม Zero Day ➡️ แก้ไขแล้วในเวอร์ชัน 3.3.0 โดยเพิ่มการตรวจสอบ manage_options capability ✅ ผู้ใช้ระดับต่ำสามารถยึดบัญชีแอดมินได้ผ่านการรีเซ็ตรหัสผ่าน ➡️ ดูอีเมลรีเซ็ตรหัสผ่านจาก log แล้วใช้ลิงก์เพื่อเปลี่ยนรหัส ➡️ ส่งผลให้สามารถเข้าควบคุมเว็บไซต์ได้เต็มรูปแบบ ✅ ปลั๊กอินมีการติดตั้งมากกว่า 400,000 เว็บไซต์ทั่วโลก ➡️ ประมาณ 40.2% ยังใช้เวอร์ชันที่มีช่องโหว่ ➡️ คิดเป็นกว่า 160,000 เว็บไซต์ที่ยังเสี่ยงต่อการถูกโจมตี24 ✅ การแก้ไขในเวอร์ชัน 3.3.0 ปรับปรุงฟังก์ชัน get_logs_permission ➡️ ตรวจสอบสิทธิ์ผู้ใช้อย่างถูกต้องก่อนเข้าถึง API ➡️ ป้องกันการเข้าถึงข้อมูลสำคัญโดยผู้ใช้ที่ไม่มีสิทธิ์ ‼️ เว็บไซต์ที่ยังใช้เวอร์ชัน ≤3.2.0 เสี่ยงต่อการถูกยึดบัญชีแอดมิน ⛔ ผู้โจมตีสามารถใช้บัญชี Subscriber เพื่อดู log และรีเซ็ตรหัสผ่าน ⛔ ส่งผลให้เกิดการควบคุมเว็บไซต์, เปลี่ยนเนื้อหา, หรือฝังมัลแวร์ ‼️ เว็บไซต์ที่เปิดให้ลงทะเบียนผู้ใช้ทั่วไปยิ่งเสี่ยงมากขึ้น ⛔ เช่น เว็บอีคอมเมิร์ซ, เว็บสมาชิก, หรือเว็บที่เปิดคอมเมนต์ ⛔ ผู้โจมตีสามารถสร้างบัญชีแล้วใช้ช่องโหว่โจมตีได้ทันที ‼️ การไม่อัปเดตปลั๊กอินเป็นปัญหาเรื้อรังในระบบ WordPress ⛔ แม้จะมีการแก้ไขแล้ว แต่ผู้ดูแลระบบจำนวนมากยังไม่อัปเดต ⛔ ส่งผลให้ช่องโหว่ยังถูกใช้งานโจมตีได้อย่างต่อเนื่อง ‼️ การออกแบบปลั๊กอินที่ไม่ใช้หลัก least privilege ทำให้เกิดช่องโหว่ ⛔ ควรจำกัดสิทธิ์ผู้ใช้ให้เข้าถึงเฉพาะสิ่งที่จำเป็น ⛔ การตรวจสอบสิทธิ์ต้องละเอียด ไม่ใช่แค่ “ล็อกอินแล้ว” https://hackread.com/post-smtp-plugin-flaw-subscribers-over-admin-accounts/HACKREAD.COMPost SMTP Plugin Flaw Allowed Subscribers to Take Over Admin AccountsFollow us on Bluesky, Twitter (X), Mastodon and Facebook at @Hackread0 ความคิดเห็น 0 การแบ่งปัน 69 มุมมอง 0 รีวิว - FENGSHUI DAILY

อัพเดตทุกวัน ที่นี่ที่เดียว

สีเสริมดวง เสริมความเฮง

ทิศมงคล เวลามงคล

อย่าลืมดูกัน เมื่อเริ่มวันใหม่

วันพุธที่ 30 เดือนกรกฎาคม พ.ศ.2568

___________________________________

FengshuiBizDesigner

ฮวงจุ้ย...ออกแบบได้FENGSHUI DAILY อัพเดตทุกวัน ที่นี่ที่เดียว สีเสริมดวง เสริมความเฮง ทิศมงคล เวลามงคล อย่าลืมดูกัน เมื่อเริ่มวันใหม่ วันพุธที่ 30 เดือนกรกฎาคม พ.ศ.2568 ___________________________________ FengshuiBizDesigner ฮวงจุ้ย...ออกแบบได้0 ความคิดเห็น 0 การแบ่งปัน 8 มุมมอง 0 รีวิว - เรื่องเล่าจากเบื้องหลังจอ: เมื่อ Albavisión ถูกโจมตีโดย GLOBAL GROUP

Albavisión คือเครือข่ายสื่อขนาดใหญ่ที่มีสถานีโทรทัศน์ 45 ช่อง, สถานีวิทยุ 68 แห่ง, โรงภาพยนตร์กว่า 65 แห่ง และสื่อสิ่งพิมพ์ในกว่า 14 ประเทศทั่วละตินอเมริกา ก่อตั้งโดย Remigio Ángel González นักธุรกิจผู้พลิกฟื้นสื่อที่กำลังล้มให้กลับมาทำกำไรด้วยละครท้องถิ่นและภาพยนตร์ฮอลลีวูด

แต่ในเดือนกรกฎาคม 2025 GLOBAL GROUP ซึ่งเป็นกลุ่มแรนซัมแวร์แบบ RaaS (Ransomware-as-a-Service) ได้อ้างว่าเจาะระบบของ Albavisión และขโมยข้อมูลกว่า 400 GB โดยใช้เทคนิคการเจรจาแบบใหม่ผ่านแชตบอท AI ที่รองรับหลายภาษา

กลุ่มนี้ยังเคยเรียกค่าไถ่สูงถึง 9.5 BTC (ประมาณ 1 ล้านดอลลาร์) จากเหยื่อรายอื่น และมีประวัติการโจมตีองค์กรสื่ออื่น ๆ เช่น RTC ในอิตาลี และ RTE ที่อาจหมายถึงสถานีในไอร์แลนด์

Albavisión ถูกโจมตีโดยกลุ่ม GLOBAL GROUP และถูกขโมยข้อมูล 400 GB

เป็นบริษัทสื่อภาษาสเปนขนาดใหญ่ มีฐานอยู่ที่ไมอามี

ดำเนินกิจการในกว่า 14 ประเทศในละตินอเมริกา

GLOBAL GROUP เป็นกลุ่มแรนซัมแวร์แบบ RaaS ที่เปิดตัวในมิถุนายน 2025

ใช้แชตบอท AI เพื่อเจรจากับเหยื่อโดยอัตโนมัติ

รองรับหลายภาษาเพื่อขยายเป้าหมายทั่วโลก

กลุ่มนี้ขู่จะเปิดเผยข้อมูลหาก Albavisión ไม่เจรจาภายใน 15 วัน

ใช้เว็บไซต์บนเครือข่าย Tor สำหรับการเจรจาและเผยแพร่ข้อมูล

มีประวัติการเปิดเผยข้อมูลเหยื่อแล้ว 18 ราย รวมถึงโรงพยาบาล

GLOBAL GROUP มีแนวโน้มมุ่งเป้าไปที่องค์กรสื่อโดยเฉพาะ

รายชื่อเหยื่อรวมถึง RTC (อิตาลี) และ RTE (อาจเป็นไอร์แลนด์)

สะท้อนความพยายามในการโจมตีโครงสร้างสื่อสารมวลชน

ผู้ก่อตั้ง Albavisión คือ Remigio Ángel González มูลค่าส่วนตัวราว 2 พันล้านดอลลาร์

เป็นนักธุรกิจที่มีชื่อเสียงในการซื้อกิจการสื่อที่ล้มเหลวแล้วพลิกฟื้นให้ทำกำไร

การโจมตีจึงอาจเป็นการเลือกเป้าหมายอย่างมีนัยสำคัญ

https://hackread.com/global-group-ransomware-media-giant-albavision-breach/🎙️ เรื่องเล่าจากเบื้องหลังจอ: เมื่อ Albavisión ถูกโจมตีโดย GLOBAL GROUP Albavisión คือเครือข่ายสื่อขนาดใหญ่ที่มีสถานีโทรทัศน์ 45 ช่อง, สถานีวิทยุ 68 แห่ง, โรงภาพยนตร์กว่า 65 แห่ง และสื่อสิ่งพิมพ์ในกว่า 14 ประเทศทั่วละตินอเมริกา ก่อตั้งโดย Remigio Ángel González นักธุรกิจผู้พลิกฟื้นสื่อที่กำลังล้มให้กลับมาทำกำไรด้วยละครท้องถิ่นและภาพยนตร์ฮอลลีวูด แต่ในเดือนกรกฎาคม 2025 GLOBAL GROUP ซึ่งเป็นกลุ่มแรนซัมแวร์แบบ RaaS (Ransomware-as-a-Service) ได้อ้างว่าเจาะระบบของ Albavisión และขโมยข้อมูลกว่า 400 GB โดยใช้เทคนิคการเจรจาแบบใหม่ผ่านแชตบอท AI ที่รองรับหลายภาษา กลุ่มนี้ยังเคยเรียกค่าไถ่สูงถึง 9.5 BTC (ประมาณ 1 ล้านดอลลาร์) จากเหยื่อรายอื่น และมีประวัติการโจมตีองค์กรสื่ออื่น ๆ เช่น RTC ในอิตาลี และ RTE ที่อาจหมายถึงสถานีในไอร์แลนด์ ✅ Albavisión ถูกโจมตีโดยกลุ่ม GLOBAL GROUP และถูกขโมยข้อมูล 400 GB ➡️ เป็นบริษัทสื่อภาษาสเปนขนาดใหญ่ มีฐานอยู่ที่ไมอามี ➡️ ดำเนินกิจการในกว่า 14 ประเทศในละตินอเมริกา ✅ GLOBAL GROUP เป็นกลุ่มแรนซัมแวร์แบบ RaaS ที่เปิดตัวในมิถุนายน 2025 ➡️ ใช้แชตบอท AI เพื่อเจรจากับเหยื่อโดยอัตโนมัติ ➡️ รองรับหลายภาษาเพื่อขยายเป้าหมายทั่วโลก ✅ กลุ่มนี้ขู่จะเปิดเผยข้อมูลหาก Albavisión ไม่เจรจาภายใน 15 วัน ➡️ ใช้เว็บไซต์บนเครือข่าย Tor สำหรับการเจรจาและเผยแพร่ข้อมูล ➡️ มีประวัติการเปิดเผยข้อมูลเหยื่อแล้ว 18 ราย รวมถึงโรงพยาบาล ✅ GLOBAL GROUP มีแนวโน้มมุ่งเป้าไปที่องค์กรสื่อโดยเฉพาะ ➡️ รายชื่อเหยื่อรวมถึง RTC (อิตาลี) และ RTE (อาจเป็นไอร์แลนด์) ➡️ สะท้อนความพยายามในการโจมตีโครงสร้างสื่อสารมวลชน ✅ ผู้ก่อตั้ง Albavisión คือ Remigio Ángel González มูลค่าส่วนตัวราว 2 พันล้านดอลลาร์ ➡️ เป็นนักธุรกิจที่มีชื่อเสียงในการซื้อกิจการสื่อที่ล้มเหลวแล้วพลิกฟื้นให้ทำกำไร ➡️ การโจมตีจึงอาจเป็นการเลือกเป้าหมายอย่างมีนัยสำคัญ https://hackread.com/global-group-ransomware-media-giant-albavision-breach/HACKREAD.COMGLOBAL GROUP Ransomware Claims Breach of Media Giant AlbavisiónFollow us on Bluesky, Twitter (X), Mastodon and Facebook at @Hackread0 ความคิดเห็น 0 การแบ่งปัน 52 มุมมอง 0 รีวิว - 0 ความคิดเห็น 0 การแบ่งปัน 6 มุมมอง 0 รีวิว

- เนื่องในโอกาสวันเฉลิมพระชนมพรรษา พระบาทสมเด็จพระเจ้าอยู่หัว ๒๘ กรกฎาคม ๒๕๖๘0 ความคิดเห็น 0 การแบ่งปัน 6 มุมมอง 0 0 รีวิว

- เรื่องเล่าจากเงามืด: เมื่อ Scattered Spider ใช้โทรศัพท์แทนมัลแวร์เพื่อยึดระบบเสมือน

Scattered Spider เป็นกลุ่มแฮกเกอร์ที่มีชื่อเสียงจากการโจมตีองค์กรใหญ่ เช่น MGM Resorts และ Harrods โดยใช้เทคนิคที่ไม่ต้องพึ่งช่องโหว่ซอฟต์แวร์ แต่ใช้ “social engineering” ผ่านการโทรศัพท์ไปยัง Help Desk เพื่อขอรีเซ็ตรหัสผ่านของบัญชี Active Directory

เมื่อได้สิทธิ์เข้าระบบแล้ว พวกเขาจะค้นหาข้อมูลภายใน เช่น รายชื่อผู้ดูแลระบบ vSphere และกลุ่มสิทธิ์ระดับสูง แล้วโทรอีกครั้งเพื่อขอรีเซ็ตรหัสของผู้ดูแลระบบ จากนั้นใช้สิทธิ์ที่ได้เข้าไปยึด VMware vCenter Server Appliance (VCSA) และเปิดช่องทาง SSH บน ESXi hypervisor เพื่อควบคุมระบบทั้งหมด

พวกเขายังใช้เครื่องมือถูกกฎหมายอย่าง Teleport เพื่อสร้างช่องทางสื่อสารแบบเข้ารหัสที่หลบเลี่ยงไฟร์วอลล์ และทำการโจมตีแบบ “disk-swap” โดยปิด VM ของ Domain Controller แล้วถอดดิสก์ไปติดตั้งบน VM ที่ควบคุมเอง เพื่อขโมยฐานข้อมูล NTDS.dit ของ Active Directory

ก่อนจะปล่อยแรนซัมแวร์ พวกเขายังลบงานสำรองข้อมูลและ snapshot ทั้งหมด เพื่อให้เหยื่อไม่มีทางกู้คืนได้ และสุดท้ายก็เข้ารหัสไฟล์ VM ทั้งหมดจากระดับ hypervisor โดยใช้สิทธิ์ root ผ่าน SSH

Scattered Spider (UNC3944) ใช้ social engineering เพื่อยึดระบบ VMware vSphere

เริ่มจากโทรหา Help Desk เพื่อขอรีเซ็ตรหัสผ่านของบัญชี AD

ใช้ข้อมูลจากการเจาะระบบภายในเพื่อยกระดับสิทธิ์

กลุ่มนี้ใช้เครื่องมือถูกกฎหมาย เช่น Teleport เพื่อสร้างช่องทางควบคุมแบบเข้ารหัส

ติดตั้งบน VCSA เพื่อหลบเลี่ยงการตรวจจับจาก firewall และ EDR

สร้างช่องทางควบคุมระยะไกลแบบถาวร

เทคนิค “disk-swap” ใช้ในการขโมยฐานข้อมูล Active Directory โดยไม่ถูกตรวจจับ

ปิด VM ของ Domain Controller แล้วถอดดิสก์ไปติดตั้งบน VM ที่ควบคุม

ขโมยไฟล์ NTDS.dit โดยไม่ผ่านระบบปฏิบัติการของ VM

ก่อนปล่อยแรนซัมแวร์ กลุ่มนี้จะลบงานสำรองข้อมูลทั้งหมด

ลบ backup jobs และ repositories เพื่อป้องกันการกู้คืน

ใช้ SSH บน ESXi hosts เพื่อเข้ารหัสไฟล์ VM โดยตรง

Google แนะนำให้เปลี่ยนแนวทางป้องกันจาก EDR เป็น “infrastructure-centric defense”

เน้นการตรวจสอบระดับ hypervisor และการควบคุมสิทธิ์

ใช้ MFA ที่ต้าน phishing, แยกโครงสร้างสำรองข้อมูล, และตรวจสอบ log อย่างต่อเนื่อง

การโจมตีแบบนี้สามารถเกิดขึ้นได้ภายในเวลาไม่กี่ชั่วโมง

จากการโทรครั้งแรกถึงการเข้ารหัสข้อมูลใช้เวลาเพียงไม่กี่ชั่วโมง

ทำให้ระบบตรวจจับแบบเดิมไม่ทันต่อเหตุการณ์

ระบบ VMware ESXi และ VCSA มีช่องว่างด้านการตรวจสอบที่ EDR มองไม่เห็น

ไม่มี agent รันใน hypervisor ทำให้การโจมตีไม่ถูกตรวจจับ

ต้องใช้การตรวจสอบ log จากระดับระบบเสมือนโดยตรง

การใช้ Active Directory ร่วมกับ vSphere เป็นจุดอ่อนสำคัญ

เมื่อ AD ถูกยึด สิทธิ์ใน vSphere ก็ถูกยึดตามไปด้วย

ควรแยกโครงสร้างสิทธิ์และใช้ MFA ที่ไม่พึ่ง AD

Help Desk กลายเป็นจุดเริ่มต้นของการโจมตี

การรีเซ็ตรหัสผ่านผ่านโทรศัพท์เป็นช่องทางที่ถูกใช้บ่อย

ควรมีขั้นตอนตรวจสอบตัวตนที่เข้มงวดและห้ามรีเซ็ตบัญชีระดับสูงผ่านโทรศัพท์

https://hackread.com/scattered-spider-ransomware-hijack-vmware-systems-google/🕷️ เรื่องเล่าจากเงามืด: เมื่อ Scattered Spider ใช้โทรศัพท์แทนมัลแวร์เพื่อยึดระบบเสมือน Scattered Spider เป็นกลุ่มแฮกเกอร์ที่มีชื่อเสียงจากการโจมตีองค์กรใหญ่ เช่น MGM Resorts และ Harrods โดยใช้เทคนิคที่ไม่ต้องพึ่งช่องโหว่ซอฟต์แวร์ แต่ใช้ “social engineering” ผ่านการโทรศัพท์ไปยัง Help Desk เพื่อขอรีเซ็ตรหัสผ่านของบัญชี Active Directory เมื่อได้สิทธิ์เข้าระบบแล้ว พวกเขาจะค้นหาข้อมูลภายใน เช่น รายชื่อผู้ดูแลระบบ vSphere และกลุ่มสิทธิ์ระดับสูง แล้วโทรอีกครั้งเพื่อขอรีเซ็ตรหัสของผู้ดูแลระบบ จากนั้นใช้สิทธิ์ที่ได้เข้าไปยึด VMware vCenter Server Appliance (VCSA) และเปิดช่องทาง SSH บน ESXi hypervisor เพื่อควบคุมระบบทั้งหมด พวกเขายังใช้เครื่องมือถูกกฎหมายอย่าง Teleport เพื่อสร้างช่องทางสื่อสารแบบเข้ารหัสที่หลบเลี่ยงไฟร์วอลล์ และทำการโจมตีแบบ “disk-swap” โดยปิด VM ของ Domain Controller แล้วถอดดิสก์ไปติดตั้งบน VM ที่ควบคุมเอง เพื่อขโมยฐานข้อมูล NTDS.dit ของ Active Directory ก่อนจะปล่อยแรนซัมแวร์ พวกเขายังลบงานสำรองข้อมูลและ snapshot ทั้งหมด เพื่อให้เหยื่อไม่มีทางกู้คืนได้ และสุดท้ายก็เข้ารหัสไฟล์ VM ทั้งหมดจากระดับ hypervisor โดยใช้สิทธิ์ root ผ่าน SSH ✅ Scattered Spider (UNC3944) ใช้ social engineering เพื่อยึดระบบ VMware vSphere ➡️ เริ่มจากโทรหา Help Desk เพื่อขอรีเซ็ตรหัสผ่านของบัญชี AD ➡️ ใช้ข้อมูลจากการเจาะระบบภายในเพื่อยกระดับสิทธิ์ ✅ กลุ่มนี้ใช้เครื่องมือถูกกฎหมาย เช่น Teleport เพื่อสร้างช่องทางควบคุมแบบเข้ารหัส ➡️ ติดตั้งบน VCSA เพื่อหลบเลี่ยงการตรวจจับจาก firewall และ EDR ➡️ สร้างช่องทางควบคุมระยะไกลแบบถาวร ✅ เทคนิค “disk-swap” ใช้ในการขโมยฐานข้อมูล Active Directory โดยไม่ถูกตรวจจับ ➡️ ปิด VM ของ Domain Controller แล้วถอดดิสก์ไปติดตั้งบน VM ที่ควบคุม ➡️ ขโมยไฟล์ NTDS.dit โดยไม่ผ่านระบบปฏิบัติการของ VM ✅ ก่อนปล่อยแรนซัมแวร์ กลุ่มนี้จะลบงานสำรองข้อมูลทั้งหมด ➡️ ลบ backup jobs และ repositories เพื่อป้องกันการกู้คืน ➡️ ใช้ SSH บน ESXi hosts เพื่อเข้ารหัสไฟล์ VM โดยตรง ✅ Google แนะนำให้เปลี่ยนแนวทางป้องกันจาก EDR เป็น “infrastructure-centric defense” ➡️ เน้นการตรวจสอบระดับ hypervisor และการควบคุมสิทธิ์ ➡️ ใช้ MFA ที่ต้าน phishing, แยกโครงสร้างสำรองข้อมูล, และตรวจสอบ log อย่างต่อเนื่อง ‼️ การโจมตีแบบนี้สามารถเกิดขึ้นได้ภายในเวลาไม่กี่ชั่วโมง ⛔ จากการโทรครั้งแรกถึงการเข้ารหัสข้อมูลใช้เวลาเพียงไม่กี่ชั่วโมง ⛔ ทำให้ระบบตรวจจับแบบเดิมไม่ทันต่อเหตุการณ์ ‼️ ระบบ VMware ESXi และ VCSA มีช่องว่างด้านการตรวจสอบที่ EDR มองไม่เห็น ⛔ ไม่มี agent รันใน hypervisor ทำให้การโจมตีไม่ถูกตรวจจับ ⛔ ต้องใช้การตรวจสอบ log จากระดับระบบเสมือนโดยตรง ‼️ การใช้ Active Directory ร่วมกับ vSphere เป็นจุดอ่อนสำคัญ ⛔ เมื่อ AD ถูกยึด สิทธิ์ใน vSphere ก็ถูกยึดตามไปด้วย ⛔ ควรแยกโครงสร้างสิทธิ์และใช้ MFA ที่ไม่พึ่ง AD ‼️ Help Desk กลายเป็นจุดเริ่มต้นของการโจมตี ⛔ การรีเซ็ตรหัสผ่านผ่านโทรศัพท์เป็นช่องทางที่ถูกใช้บ่อย ⛔ ควรมีขั้นตอนตรวจสอบตัวตนที่เข้มงวดและห้ามรีเซ็ตบัญชีระดับสูงผ่านโทรศัพท์ https://hackread.com/scattered-spider-ransomware-hijack-vmware-systems-google/HACKREAD.COMScattered Spider Launching Ransomware on Hijacked VMware Systems, GoogleFollow us on Bluesky, Twitter (X), Mastodon and Facebook at @Hackread0 ความคิดเห็น 0 การแบ่งปัน 45 มุมมอง 0 รีวิว - เรื่องเล่าจากเบราว์เซอร์: เมื่อ Edge กลายเป็นผู้ช่วยที่รู้ใจและลงมือแทนคุณ

Microsoft เปิดตัวฟีเจอร์ใหม่ใน Edge ที่ชื่อว่า Copilot Mode ซึ่งเป็นโหมดทดลองที่รวมเอา AI เข้ามาเป็นผู้ช่วยในการท่องเว็บอย่างเต็มรูปแบบ ไม่ใช่แค่แสดงผลการค้นหา แต่สามารถเข้าใจบริบทของสิ่งที่คุณกำลังทำในหลายแท็บพร้อมกัน และช่วยเปรียบเทียบข้อมูล, สรุปเนื้อหา, หรือแม้แต่จองบริการให้คุณได้

Copilot Mode มาพร้อมอินเทอร์เฟซใหม่ที่เรียบง่าย มีช่องป้อนคำสั่งเดียวสำหรับแชต, ค้นหา, และนำทางเว็บ โดยสามารถสั่งงานด้วยเสียง และแสดงผลในแถบด้านข้างโดยไม่รบกวนหน้าเว็บหลัก

Microsoft ยังวางแผนให้ Copilot เข้าถึงประวัติการใช้งานและข้อมูลล็อกอิน (ถ้าได้รับอนุญาต) เพื่อช่วยทำงานที่ซับซ้อน เช่น จองร้านอาหาร, ตรวจสอบสภาพอากาศ, หรือแนะนำวิดีโอสอนใช้งานต่าง ๆ

Copilot Mode เป็นโหมดทดลองใหม่ใน Microsoft Edge ที่ใช้ AI เพื่อช่วยท่องเว็บ

รวมแชต, ค้นหา, และนำทางไว้ในช่องป้อนคำสั่งเดียว

แสดงผลในแถบด้านข้างโดยไม่รบกวนหน้าเว็บหลัก

Copilot สามารถเข้าใจบริบทจากหลายแท็บพร้อมกัน (multi-tab context)

ช่วยเปรียบเทียบข้อมูลจากหลายเว็บไซต์ได้ทันที

ลดการสลับแท็บและเพิ่มความเร็วในการตัดสินใจ

สามารถสั่งงานด้วยเสียงผ่านฟีเจอร์ Voice Navigation

เช่น “เปิดแท็บเปรียบเทียบมือถือรุ่นนี้กับรุ่นนั้น”

ลดการคลิกและพิมพ์ เพิ่มความสะดวกในการใช้งาน

Copilot จะมีฟีเจอร์ “journeys” ที่ช่วยจัดระเบียบการท่องเว็บตามหัวข้อ

เช่น ถ้าคุณค้นหาวิธีสร้างธุรกิจออนไลน์ Copilot จะเสนอวิดีโอสอนและแหล่งข้อมูลที่เกี่ยวข้อง

ช่วยให้คุณกลับมาใช้งานต่อได้ง่ายขึ้น

Copilot Mode เป็นฟีเจอร์แบบ opt-in และสามารถเปิด/ปิดได้ตลอดเวลา

มีสัญลักษณ์ชัดเจนเมื่อ Copilot กำลังทำงาน

รองรับทั้ง Windows และ macOS

https://www.neowin.net/news/microsoft-edge-is-turning-into-ai-browser-with-new-copilot-mode/🧠 เรื่องเล่าจากเบราว์เซอร์: เมื่อ Edge กลายเป็นผู้ช่วยที่รู้ใจและลงมือแทนคุณ Microsoft เปิดตัวฟีเจอร์ใหม่ใน Edge ที่ชื่อว่า Copilot Mode ซึ่งเป็นโหมดทดลองที่รวมเอา AI เข้ามาเป็นผู้ช่วยในการท่องเว็บอย่างเต็มรูปแบบ ไม่ใช่แค่แสดงผลการค้นหา แต่สามารถเข้าใจบริบทของสิ่งที่คุณกำลังทำในหลายแท็บพร้อมกัน และช่วยเปรียบเทียบข้อมูล, สรุปเนื้อหา, หรือแม้แต่จองบริการให้คุณได้ Copilot Mode มาพร้อมอินเทอร์เฟซใหม่ที่เรียบง่าย มีช่องป้อนคำสั่งเดียวสำหรับแชต, ค้นหา, และนำทางเว็บ โดยสามารถสั่งงานด้วยเสียง และแสดงผลในแถบด้านข้างโดยไม่รบกวนหน้าเว็บหลัก Microsoft ยังวางแผนให้ Copilot เข้าถึงประวัติการใช้งานและข้อมูลล็อกอิน (ถ้าได้รับอนุญาต) เพื่อช่วยทำงานที่ซับซ้อน เช่น จองร้านอาหาร, ตรวจสอบสภาพอากาศ, หรือแนะนำวิดีโอสอนใช้งานต่าง ๆ ✅ Copilot Mode เป็นโหมดทดลองใหม่ใน Microsoft Edge ที่ใช้ AI เพื่อช่วยท่องเว็บ ➡️ รวมแชต, ค้นหา, และนำทางไว้ในช่องป้อนคำสั่งเดียว ➡️ แสดงผลในแถบด้านข้างโดยไม่รบกวนหน้าเว็บหลัก ✅ Copilot สามารถเข้าใจบริบทจากหลายแท็บพร้อมกัน (multi-tab context) ➡️ ช่วยเปรียบเทียบข้อมูลจากหลายเว็บไซต์ได้ทันที ➡️ ลดการสลับแท็บและเพิ่มความเร็วในการตัดสินใจ ✅ สามารถสั่งงานด้วยเสียงผ่านฟีเจอร์ Voice Navigation ➡️ เช่น “เปิดแท็บเปรียบเทียบมือถือรุ่นนี้กับรุ่นนั้น” ➡️ ลดการคลิกและพิมพ์ เพิ่มความสะดวกในการใช้งาน ✅ Copilot จะมีฟีเจอร์ “journeys” ที่ช่วยจัดระเบียบการท่องเว็บตามหัวข้อ ➡️ เช่น ถ้าคุณค้นหาวิธีสร้างธุรกิจออนไลน์ Copilot จะเสนอวิดีโอสอนและแหล่งข้อมูลที่เกี่ยวข้อง ➡️ ช่วยให้คุณกลับมาใช้งานต่อได้ง่ายขึ้น ✅ Copilot Mode เป็นฟีเจอร์แบบ opt-in และสามารถเปิด/ปิดได้ตลอดเวลา ➡️ มีสัญลักษณ์ชัดเจนเมื่อ Copilot กำลังทำงาน ➡️ รองรับทั้ง Windows และ macOS https://www.neowin.net/news/microsoft-edge-is-turning-into-ai-browser-with-new-copilot-mode/WWW.NEOWIN.NETMicrosoft Edge is turning into AI browser with new Copilot ModeMicrosoft Edge is getting a big update with Copilot Mode, a new tool that supercharges browsing with AI-powered features like multi-tab context, Copilot actions, and more.0 ความคิดเห็น 0 การแบ่งปัน 47 มุมมอง 0 รีวิว - เรื่องเล่าจากสมุดโน้ตดิจิทัล: เมื่อ OneNote ฟังเสียงผู้ใช้และปรับปรุงให้ตรงใจ

หลายปีที่ผ่านมา ผู้ใช้ OneNote ต้องเจอกับข้อจำกัดที่น่าหงุดหงิด เช่น ไม่สามารถรวมเซลล์ในตารางได้เหมือน Excel หรือ Word และเมื่อคัดลอกข้อความจากเว็บหรืออีเมล ก็จะติดฟอร์แมตแปลก ๆ มาด้วย ทำให้โน้ตดูรกและไม่เป็นระเบียบ

แต่ในเดือนกรกฎาคม 2025 Microsoft ได้ปล่อยฟีเจอร์ใหม่สองอย่างที่ตอบโจทย์ผู้ใช้โดยตรง:

1️⃣ Merge Table Cells – รวมเซลล์ในตารางได้ทั้งแนวนอนและแนวตั้ง เพื่อจัดโครงสร้างข้อมูลให้ดูดีและเข้าใจง่าย

2️⃣ Paste Text Only Shortcut – วางข้อความแบบไม่มีฟอร์แมตด้วย Ctrl+Shift+V (Windows) หรือ Cmd+Shift+V (Mac) เพื่อให้โน้ตสะอาดและเป็นระเบียบ

ฟีเจอร์เหล่านี้เปิดให้ใช้งานแล้วในเวอร์ชัน Insider บน Windows, Mac และ iPad ส่วน iPhone, Android และเว็บยังรองรับแค่การแสดงผล merged cells แต่ยังสร้างไม่ได้

OneNote เพิ่มฟีเจอร์ Merge Table Cells ที่ผู้ใช้เรียกร้องมานาน

รวมเซลล์ได้ทั้งแนวนอนและแนวตั้ง

ใช้งานผ่านคลิกขวา หรือเมนู Table บน ribbon

รองรับการรวมเซลล์บน Windows, Mac และ iPad แล้ว

iPhone, Android และเว็บสามารถแสดง merged cells ได้ แต่ยังสร้างไม่ได้

ฟีเจอร์กำลังทยอยปล่อยให้ผู้ใช้ทั่วไป

เพิ่มทางลัด Paste Text Only เพื่อวางข้อความแบบไม่มีฟอร์แมต

ใช้ Ctrl+Shift+V (Windows) หรือ Cmd+Shift+V (Mac)

มีให้เลือกในเมนูคลิกขวา และเมนู Home > Paste > Keep Text Only

ข้อความที่วางจะรับฟอร์แมตจาก OneNote ไม่ใช่จากต้นทาง

ลดปัญหาฟอนต์ไม่ตรง สีพื้นหลังแปลก ๆ หรือลิงก์ไม่พึงประสงค์

เหมาะกับการรวบรวมข้อมูลจากหลายแหล่งให้ดูสะอาดและสอดคล้องกัน

ฟีเจอร์ทั้งสองเป็นการตอบสนองเสียงผู้ใช้โดยตรง

Microsoft ยืนยันว่าเป็นฟีเจอร์ที่ได้รับการร้องขอมากที่สุด

เปิดให้ทดลองใช้งานในกลุ่ม Insider ก่อนปล่อยสู่ผู้ใช้ทั่วไป

https://www.neowin.net/news/onenote-is-finally-getting-two-highly-requested-features/📝 เรื่องเล่าจากสมุดโน้ตดิจิทัล: เมื่อ OneNote ฟังเสียงผู้ใช้และปรับปรุงให้ตรงใจ หลายปีที่ผ่านมา ผู้ใช้ OneNote ต้องเจอกับข้อจำกัดที่น่าหงุดหงิด เช่น ไม่สามารถรวมเซลล์ในตารางได้เหมือน Excel หรือ Word และเมื่อคัดลอกข้อความจากเว็บหรืออีเมล ก็จะติดฟอร์แมตแปลก ๆ มาด้วย ทำให้โน้ตดูรกและไม่เป็นระเบียบ แต่ในเดือนกรกฎาคม 2025 Microsoft ได้ปล่อยฟีเจอร์ใหม่สองอย่างที่ตอบโจทย์ผู้ใช้โดยตรง: 1️⃣ Merge Table Cells – รวมเซลล์ในตารางได้ทั้งแนวนอนและแนวตั้ง เพื่อจัดโครงสร้างข้อมูลให้ดูดีและเข้าใจง่าย 2️⃣ Paste Text Only Shortcut – วางข้อความแบบไม่มีฟอร์แมตด้วย Ctrl+Shift+V (Windows) หรือ Cmd+Shift+V (Mac) เพื่อให้โน้ตสะอาดและเป็นระเบียบ ฟีเจอร์เหล่านี้เปิดให้ใช้งานแล้วในเวอร์ชัน Insider บน Windows, Mac และ iPad ส่วน iPhone, Android และเว็บยังรองรับแค่การแสดงผล merged cells แต่ยังสร้างไม่ได้ ✅ OneNote เพิ่มฟีเจอร์ Merge Table Cells ที่ผู้ใช้เรียกร้องมานาน ➡️ รวมเซลล์ได้ทั้งแนวนอนและแนวตั้ง ➡️ ใช้งานผ่านคลิกขวา หรือเมนู Table บน ribbon ✅ รองรับการรวมเซลล์บน Windows, Mac และ iPad แล้ว ➡️ iPhone, Android และเว็บสามารถแสดง merged cells ได้ แต่ยังสร้างไม่ได้ ➡️ ฟีเจอร์กำลังทยอยปล่อยให้ผู้ใช้ทั่วไป ✅ เพิ่มทางลัด Paste Text Only เพื่อวางข้อความแบบไม่มีฟอร์แมต ➡️ ใช้ Ctrl+Shift+V (Windows) หรือ Cmd+Shift+V (Mac) ➡️ มีให้เลือกในเมนูคลิกขวา และเมนู Home > Paste > Keep Text Only ✅ ข้อความที่วางจะรับฟอร์แมตจาก OneNote ไม่ใช่จากต้นทาง ➡️ ลดปัญหาฟอนต์ไม่ตรง สีพื้นหลังแปลก ๆ หรือลิงก์ไม่พึงประสงค์ ➡️ เหมาะกับการรวบรวมข้อมูลจากหลายแหล่งให้ดูสะอาดและสอดคล้องกัน ✅ ฟีเจอร์ทั้งสองเป็นการตอบสนองเสียงผู้ใช้โดยตรง ➡️ Microsoft ยืนยันว่าเป็นฟีเจอร์ที่ได้รับการร้องขอมากที่สุด ➡️ เปิดให้ทดลองใช้งานในกลุ่ม Insider ก่อนปล่อยสู่ผู้ใช้ทั่วไป https://www.neowin.net/news/onenote-is-finally-getting-two-highly-requested-features/WWW.NEOWIN.NETOneNote is finally getting two highly requested featuresMicrosoft is bringing two important features to OneNote, but they are currently exclusive to Insiders on certain platforms only.0 ความคิดเห็น 0 การแบ่งปัน 51 มุมมอง 0 รีวิว - เรื่องเล่าจากเบื้องหลังตำแหน่งผู้บริหาร: CISO ที่ใคร ๆ ก็เข้าใจผิด

ย้อนกลับไปปี 1995 Steve Katz ได้รับตำแหน่ง CISO คนแรกของโลกที่ Citicorp หลังจากธนาคารถูกแฮกเกอร์ขโมยเงินกว่า 10 ล้านดอลลาร์ ตั้งแต่นั้นมา ตำแหน่งนี้กลายเป็นหนึ่งในบทบาทสำคัญด้านความปลอดภัยไซเบอร์ แต่ก็ยังถูกเข้าใจผิดอยู่มาก

Andy Ellis อธิบายว่า “CISO คือคนที่ทำทุกอย่างเกี่ยวกับไซเบอร์ที่ไม่มีใครอยากทำ” และมักถูกมองว่าเป็น “อีกครึ่งหนึ่งของ CIO” ที่ต้องเก็บกวาดปัญหาความปลอดภัยที่คนอื่นละเลย

ปัญหาคือหลายองค์กรไม่เข้าใจว่าหน้าที่ของ CISO คืออะไร โดยเฉพาะเมื่อองค์กรอยู่ในระดับความพร้อมด้านไซเบอร์ที่ต่างกัน บางแห่งให้ CISO เป็นแค่ “วิศวกรเก่งที่สุด” ที่คอยดับไฟ ส่วนบางแห่งให้เป็นผู้นำเชิงกลยุทธ์ที่ต้องสร้างคุณค่าให้ธุรกิจผ่านความปลอดภัย

สิ่งที่น่ากังวลคือ แม้จะมีตำแหน่ง “Chief” แต่ CISO กลับไม่มีอำนาจตัดสินใจที่แท้จริง และอาจถูกดึงเข้าสู่ความรับผิดทางกฎหมาย หากเกิดการละเมิดหรือการสื่อสารผิดพลาด—อย่างกรณีของ Tim Brown แห่ง SolarWinds ที่ถูก SEC ฟ้องในคดีเปิดเผยข้อมูลผิดพลาด

CISO เป็นตำแหน่งที่มีความรับผิดชอบสูงแต่มีอำนาจจำกัดในหลายองค์กร

แม้จะมีชื่อ “Chief” แต่หลายคนไม่มีสิทธิ์ตัดสินใจเชิงกลยุทธ์

บางคนรายงานตรงถึง CEO แต่ไม่มีอิทธิพลจริง

บทบาทของ CISO แตกต่างกันตามระดับความพร้อมด้านไซเบอร์ขององค์กร

องค์กรที่ยังไม่ mature จะให้ CISO ทำงานเชิงเทคนิคเป็นหลัก

องค์กรที่ mature จะให้ CISO เป็นผู้นำเชิงกลยุทธ์ที่สร้างคุณค่าทางธุรกิจ

CISO ต้องกำหนดขอบเขตงานของตัวเองตามบริบทขององค์กร

ไม่มีนิยามตายตัวของหน้าที่ CISO

ต้องปรับบทบาทตามความเสี่ยงและวัฒนธรรมองค์กร

การสื่อสารบทบาทของ CISO เป็นสิ่งสำคัญเพื่อสร้างความเข้าใจในองค์กร

ควรเล่าเรื่องจากมุมมองของผู้ใช้ เช่น การลดความเสี่ยงหรือเพิ่มความเชื่อมั่น

หลีกเลี่ยงการใช้แผนภาพหรือคำอธิบายที่ซับซ้อนเกินไป

CISO ที่มีอิทธิพลสูงมักสร้างความสัมพันธ์กับผู้บริหารและบอร์ดได้ดี

ไม่ใช่แค่ตำแหน่ง แต่เป็นพฤติกรรมและความสามารถในการสื่อสาร

การเข้าใจสิ่งที่ผู้บริหารสนใจคือกุญแจสำคัญ

การไม่เข้าใจบทบาทของ CISO อาจนำไปสู่การจัดสรรทรัพยากรผิดพลาด

องค์กรอาจไม่ให้ความสำคัญกับความปลอดภัยเท่าที่ควร

ส่งผลให้เกิดช่องโหว่และความเสี่ยงที่ไม่จำเป็น

CISO อาจถูกดึงเข้าสู่ความรับผิดทางกฎหมายหากเกิดการละเมิดหรือสื่อสารผิด

กรณีของ Tim Brown แห่ง SolarWinds เป็นตัวอย่างที่ชัดเจน

การไม่มีอำนาจแต่ต้องรับผิดชอบเป็นภาระที่ไม่สมดุล

การใช้ตำแหน่ง “Chief” โดยไม่มีอำนาจจริงอาจสร้างความสับสนในองค์กร

ทำให้เกิดความคาดหวังที่ไม่ตรงกับความเป็นจริง

ส่งผลต่อความเชื่อมั่นและการสนับสนุนจากผู้บริหาร

การสื่อสารบทบาทของ CISO ด้วยภาษาทางเทคนิคอาจทำให้ผู้บริหารไม่เข้าใจ

ควรแปลงความเสี่ยงเป็นผลกระทบทางธุรกิจ เช่น ความเสียหายทางการเงินหรือชื่อเสียง

การพูดภาษาธุรกิจคือทักษะสำคัญของ CISO ยุคใหม่

https://www.csoonline.com/article/4026872/the-cisos-challenge-getting-colleagues-to-understand-what-you-do.html🧠 เรื่องเล่าจากเบื้องหลังตำแหน่งผู้บริหาร: CISO ที่ใคร ๆ ก็เข้าใจผิด ย้อนกลับไปปี 1995 Steve Katz ได้รับตำแหน่ง CISO คนแรกของโลกที่ Citicorp หลังจากธนาคารถูกแฮกเกอร์ขโมยเงินกว่า 10 ล้านดอลลาร์ ตั้งแต่นั้นมา ตำแหน่งนี้กลายเป็นหนึ่งในบทบาทสำคัญด้านความปลอดภัยไซเบอร์ แต่ก็ยังถูกเข้าใจผิดอยู่มาก Andy Ellis อธิบายว่า “CISO คือคนที่ทำทุกอย่างเกี่ยวกับไซเบอร์ที่ไม่มีใครอยากทำ” และมักถูกมองว่าเป็น “อีกครึ่งหนึ่งของ CIO” ที่ต้องเก็บกวาดปัญหาความปลอดภัยที่คนอื่นละเลย ปัญหาคือหลายองค์กรไม่เข้าใจว่าหน้าที่ของ CISO คืออะไร โดยเฉพาะเมื่อองค์กรอยู่ในระดับความพร้อมด้านไซเบอร์ที่ต่างกัน บางแห่งให้ CISO เป็นแค่ “วิศวกรเก่งที่สุด” ที่คอยดับไฟ ส่วนบางแห่งให้เป็นผู้นำเชิงกลยุทธ์ที่ต้องสร้างคุณค่าให้ธุรกิจผ่านความปลอดภัย สิ่งที่น่ากังวลคือ แม้จะมีตำแหน่ง “Chief” แต่ CISO กลับไม่มีอำนาจตัดสินใจที่แท้จริง และอาจถูกดึงเข้าสู่ความรับผิดทางกฎหมาย หากเกิดการละเมิดหรือการสื่อสารผิดพลาด—อย่างกรณีของ Tim Brown แห่ง SolarWinds ที่ถูก SEC ฟ้องในคดีเปิดเผยข้อมูลผิดพลาด ✅ CISO เป็นตำแหน่งที่มีความรับผิดชอบสูงแต่มีอำนาจจำกัดในหลายองค์กร ➡️ แม้จะมีชื่อ “Chief” แต่หลายคนไม่มีสิทธิ์ตัดสินใจเชิงกลยุทธ์ ➡️ บางคนรายงานตรงถึง CEO แต่ไม่มีอิทธิพลจริง ✅ บทบาทของ CISO แตกต่างกันตามระดับความพร้อมด้านไซเบอร์ขององค์กร ➡️ องค์กรที่ยังไม่ mature จะให้ CISO ทำงานเชิงเทคนิคเป็นหลัก ➡️ องค์กรที่ mature จะให้ CISO เป็นผู้นำเชิงกลยุทธ์ที่สร้างคุณค่าทางธุรกิจ ✅ CISO ต้องกำหนดขอบเขตงานของตัวเองตามบริบทขององค์กร ➡️ ไม่มีนิยามตายตัวของหน้าที่ CISO ➡️ ต้องปรับบทบาทตามความเสี่ยงและวัฒนธรรมองค์กร ✅ การสื่อสารบทบาทของ CISO เป็นสิ่งสำคัญเพื่อสร้างความเข้าใจในองค์กร ➡️ ควรเล่าเรื่องจากมุมมองของผู้ใช้ เช่น การลดความเสี่ยงหรือเพิ่มความเชื่อมั่น ➡️ หลีกเลี่ยงการใช้แผนภาพหรือคำอธิบายที่ซับซ้อนเกินไป ✅ CISO ที่มีอิทธิพลสูงมักสร้างความสัมพันธ์กับผู้บริหารและบอร์ดได้ดี ➡️ ไม่ใช่แค่ตำแหน่ง แต่เป็นพฤติกรรมและความสามารถในการสื่อสาร ➡️ การเข้าใจสิ่งที่ผู้บริหารสนใจคือกุญแจสำคัญ ‼️ การไม่เข้าใจบทบาทของ CISO อาจนำไปสู่การจัดสรรทรัพยากรผิดพลาด ⛔ องค์กรอาจไม่ให้ความสำคัญกับความปลอดภัยเท่าที่ควร ⛔ ส่งผลให้เกิดช่องโหว่และความเสี่ยงที่ไม่จำเป็น ‼️ CISO อาจถูกดึงเข้าสู่ความรับผิดทางกฎหมายหากเกิดการละเมิดหรือสื่อสารผิด ⛔ กรณีของ Tim Brown แห่ง SolarWinds เป็นตัวอย่างที่ชัดเจน ⛔ การไม่มีอำนาจแต่ต้องรับผิดชอบเป็นภาระที่ไม่สมดุล ‼️ การใช้ตำแหน่ง “Chief” โดยไม่มีอำนาจจริงอาจสร้างความสับสนในองค์กร ⛔ ทำให้เกิดความคาดหวังที่ไม่ตรงกับความเป็นจริง ⛔ ส่งผลต่อความเชื่อมั่นและการสนับสนุนจากผู้บริหาร ‼️ การสื่อสารบทบาทของ CISO ด้วยภาษาทางเทคนิคอาจทำให้ผู้บริหารไม่เข้าใจ ⛔ ควรแปลงความเสี่ยงเป็นผลกระทบทางธุรกิจ เช่น ความเสียหายทางการเงินหรือชื่อเสียง ⛔ การพูดภาษาธุรกิจคือทักษะสำคัญของ CISO ยุคใหม่ https://www.csoonline.com/article/4026872/the-cisos-challenge-getting-colleagues-to-understand-what-you-do.htmlWWW.CSOONLINE.COMThe CISO’s challenge: Getting colleagues to understand what you doCISOs often operate with significant responsibility but limited formal authority, making it critical to articulate their role clearly. Experts offer strategies for CISOs to communicate their mission to colleagues and customers.0 ความคิดเห็น 0 การแบ่งปัน 59 มุมมอง 0 รีวิว - เรื่องเล่าจากตะกร้าช้อปปิ้ง: เมื่อ Temu ถูก EU จับตาอย่างเข้มงวด

Temu ซึ่งมีผู้ใช้งานในยุโรปกว่า 90 ล้านคนต่อเดือน ถูกกล่าวหาว่าไม่ได้ประเมินความเสี่ยงของสินค้าบนแพลตฟอร์มอย่างเหมาะสม โดยเฉพาะสินค้าประเภทของเล่นเด็กและอุปกรณ์อิเล็กทรอนิกส์ขนาดเล็ก ที่อาจไม่ผ่านมาตรฐานความปลอดภัยของ EU

การตรวจสอบของ EU ผ่านการ “mystery shopping” พบว่าสินค้าจำนวนมากไม่เป็นไปตามข้อกำหนด และ Temu ใช้ข้อมูลทั่วไปของอุตสาหกรรมในการประเมินความเสี่ยง แทนที่จะใช้ข้อมูลเฉพาะของแพลตฟอร์มตนเอง

นอกจากนี้ Temu ยังถูกสอบสวนในประเด็นอื่น ๆ เช่น การออกแบบแอปให้มีลักษณะเสพติด (เช่น ระบบรางวัลแบบเกม), ความโปร่งใสของระบบแนะนำสินค้า, และการเปิดให้เข้าถึงข้อมูลเพื่อการวิจัย ซึ่งเป็นข้อกำหนดสำคัญของ DSA สำหรับแพลตฟอร์มขนาดใหญ่

หากพบว่ามีการละเมิดจริง Temu อาจถูกปรับสูงสุดถึง 6% ของรายได้ทั่วโลกต่อปี และอาจถูกสั่งให้ปรับปรุงระบบ พร้อมเข้าสู่ช่วง “การกำกับดูแลแบบเข้มข้น”

คณะกรรมาธิการยุโรปพบว่า Temu อาจละเมิดกฎหมาย Digital Services Act (DSA)

ไม่ประเมินความเสี่ยงของสินค้าบนแพลตฟอร์มอย่างเหมาะสม

ใช้ข้อมูลทั่วไปแทนข้อมูลเฉพาะของ Temu ในการประเมิน

การตรวจสอบพบสินค้าผิดกฎหมายจำนวนมาก เช่น ของเล่นเด็กและอุปกรณ์อิเล็กทรอนิกส์

ผ่านการทดลองซื้อจริงโดย EU (“mystery shopping”)

สินค้าไม่ผ่านมาตรฐานความปลอดภัยของ EU

Temu ถูกสอบสวนเพิ่มเติมในหลายประเด็นภายใต้ DSA

การออกแบบแอปให้เสพติด เช่น ระบบรางวัลแบบเกม

ความโปร่งใสของระบบแนะนำสินค้าและโฆษณา

การเปิดให้เข้าถึงข้อมูลเพื่อการวิจัย

หากพบว่าละเมิดจริง อาจถูกปรับสูงสุด 6% ของรายได้ทั่วโลกต่อปี

พร้อมคำสั่งให้ปรับปรุงระบบและเข้าสู่ช่วงกำกับดูแล

Temu มีสิทธิ์ตอบกลับข้อกล่าวหาในช่วงสัปดาห์ถัดไป

DSA เป็นกฎหมายใหม่ของ EU ที่ควบคุมแพลตฟอร์มขนาดใหญ่โดยเฉพาะ

Temu ถูกจัดเป็น “Very Large Online Platform” (VLOP)

ต้องปฏิบัติตามข้อกำหนดที่เข้มงวดกว่าปกติ

https://www.thestar.com.my/tech/tech-news/2025/07/28/eu-says-temu-in-breach-of-rules-to-prevent-sale-of-illegal-products🛒 เรื่องเล่าจากตะกร้าช้อปปิ้ง: เมื่อ Temu ถูก EU จับตาอย่างเข้มงวด Temu ซึ่งมีผู้ใช้งานในยุโรปกว่า 90 ล้านคนต่อเดือน ถูกกล่าวหาว่าไม่ได้ประเมินความเสี่ยงของสินค้าบนแพลตฟอร์มอย่างเหมาะสม โดยเฉพาะสินค้าประเภทของเล่นเด็กและอุปกรณ์อิเล็กทรอนิกส์ขนาดเล็ก ที่อาจไม่ผ่านมาตรฐานความปลอดภัยของ EU การตรวจสอบของ EU ผ่านการ “mystery shopping” พบว่าสินค้าจำนวนมากไม่เป็นไปตามข้อกำหนด และ Temu ใช้ข้อมูลทั่วไปของอุตสาหกรรมในการประเมินความเสี่ยง แทนที่จะใช้ข้อมูลเฉพาะของแพลตฟอร์มตนเอง นอกจากนี้ Temu ยังถูกสอบสวนในประเด็นอื่น ๆ เช่น การออกแบบแอปให้มีลักษณะเสพติด (เช่น ระบบรางวัลแบบเกม), ความโปร่งใสของระบบแนะนำสินค้า, และการเปิดให้เข้าถึงข้อมูลเพื่อการวิจัย ซึ่งเป็นข้อกำหนดสำคัญของ DSA สำหรับแพลตฟอร์มขนาดใหญ่ หากพบว่ามีการละเมิดจริง Temu อาจถูกปรับสูงสุดถึง 6% ของรายได้ทั่วโลกต่อปี และอาจถูกสั่งให้ปรับปรุงระบบ พร้อมเข้าสู่ช่วง “การกำกับดูแลแบบเข้มข้น” ✅ คณะกรรมาธิการยุโรปพบว่า Temu อาจละเมิดกฎหมาย Digital Services Act (DSA) ➡️ ไม่ประเมินความเสี่ยงของสินค้าบนแพลตฟอร์มอย่างเหมาะสม ➡️ ใช้ข้อมูลทั่วไปแทนข้อมูลเฉพาะของ Temu ในการประเมิน ✅ การตรวจสอบพบสินค้าผิดกฎหมายจำนวนมาก เช่น ของเล่นเด็กและอุปกรณ์อิเล็กทรอนิกส์ ➡️ ผ่านการทดลองซื้อจริงโดย EU (“mystery shopping”) ➡️ สินค้าไม่ผ่านมาตรฐานความปลอดภัยของ EU ✅ Temu ถูกสอบสวนเพิ่มเติมในหลายประเด็นภายใต้ DSA ➡️ การออกแบบแอปให้เสพติด เช่น ระบบรางวัลแบบเกม ➡️ ความโปร่งใสของระบบแนะนำสินค้าและโฆษณา ➡️ การเปิดให้เข้าถึงข้อมูลเพื่อการวิจัย ✅ หากพบว่าละเมิดจริง อาจถูกปรับสูงสุด 6% ของรายได้ทั่วโลกต่อปี ➡️ พร้อมคำสั่งให้ปรับปรุงระบบและเข้าสู่ช่วงกำกับดูแล ➡️ Temu มีสิทธิ์ตอบกลับข้อกล่าวหาในช่วงสัปดาห์ถัดไป ✅ DSA เป็นกฎหมายใหม่ของ EU ที่ควบคุมแพลตฟอร์มขนาดใหญ่โดยเฉพาะ ➡️ Temu ถูกจัดเป็น “Very Large Online Platform” (VLOP) ➡️ ต้องปฏิบัติตามข้อกำหนดที่เข้มงวดกว่าปกติ https://www.thestar.com.my/tech/tech-news/2025/07/28/eu-says-temu-in-breach-of-rules-to-prevent-sale-of-illegal-productsWWW.THESTAR.COM.MYEU says Temu in breach of rules to prevent sale of illegal productsBRUSSELS (Reuters) -The European Commission on Monday said Chinese online marketplace Temu was breaking EU rules by not doing enough to prevent the sale of illegal products through its platform.0 ความคิดเห็น 0 การแบ่งปัน 38 มุมมอง 0 รีวิว - "เทพไท" ตั้งข้อสังเกต "ไทยได้คุ้มเสียไหม?" หวั่นเป็นแค่ "ละครตบตา" มหาอำนาจ!

https://www.thai-tai.tv/news/20601/

.

#เทพไทเสนพงศ์ #เจรจาสงบศึก #ไทยกัมพูชา #หยุดยิงไม่มีเงื่อนไข #บทเรียน #ความรับผิดชอบ #ทรัมป์ #กำแพงภาษี #ไทยไท"เทพไท" ตั้งข้อสังเกต "ไทยได้คุ้มเสียไหม?" หวั่นเป็นแค่ "ละครตบตา" มหาอำนาจ! https://www.thai-tai.tv/news/20601/ . #เทพไทเสนพงศ์ #เจรจาสงบศึก #ไทยกัมพูชา #หยุดยิงไม่มีเงื่อนไข #บทเรียน #ความรับผิดชอบ #ทรัมป์ #กำแพงภาษี #ไทยไท0 ความคิดเห็น 0 การแบ่งปัน 16 มุมมอง 0 รีวิว - เรื่องเล่าจากห้องพิจารณา: เมื่อบริษัทน้ำมันอินเดียต้องฟ้อง Microsoft เพราะการตีความคว่ำบาตรแบบ “ข้ามเขต”

Nayara Energy ซึ่งมี Rosneft บริษัทน้ำมันยักษ์ใหญ่ของรัสเซียถือหุ้น 49.13% ถูกสหภาพยุโรปคว่ำบาตรในชุดมาตรการที่ 18 เพื่อลดรายได้ของรัสเซียจากการส่งออกน้ำมัน หลังจากนั้น Microsoft ได้ระงับการให้บริการ Outlook, Teams และเครื่องมือสำคัญอื่น ๆ โดยไม่มีการแจ้งล่วงหน้า

Nayara ยืนยันว่าการกระทำของ Microsoft เป็นการ “ตีความคว่ำบาตรแบบฝ่ายเดียว” และไม่มีข้อบังคับตามกฎหมายของสหรัฐหรืออินเดีย บริษัทจึงยื่นฟ้องต่อศาลสูงเดลลีเพื่อขอคำสั่งคุ้มครองชั่วคราวและให้ Microsoft คืนการเข้าถึงระบบดิจิทัลที่จำเป็นต่อการดำเนินธุรกิจ

เหตุการณ์นี้เกิดขึ้นท่ามกลางความตึงเครียดทางการเมืองระหว่างรัสเซียกับตะวันตก และสะท้อนถึงความเสี่ยงที่บริษัทในประเทศที่ไม่เกี่ยวข้องโดยตรงอาจได้รับผลกระทบจากมาตรการคว่ำบาตรที่ขยายขอบเขตเกินกว่าที่ควร

Nayara Energy ฟ้อง Microsoft ต่อศาลสูงเดลลี กรณีระงับบริการโดยอ้างอิง EU sanctions

Microsoft ระงับการเข้าถึง Outlook, Teams และเครื่องมือสำคัญอื่น ๆ

การระงับเกิดขึ้นโดยไม่มีการแจ้งล่วงหน้า หรือหารือกับ Nayara

Microsoft อ้างอิงมาตรการคว่ำบาตรของ EU แม้ไม่มีข้อบังคับตามกฎหมายสหรัฐหรืออินเดีย

Nayara ถือว่าการกระทำนี้เป็น “corporate overreach”

บริษัทเรียกร้องให้คืนสิทธิ์การเข้าถึงระบบดิจิทัลทันที

Nayara เป็นบริษัทกลั่นน้ำมันรายใหญ่ของอินเดีย มีบทบาทสำคัญต่อความมั่นคงด้านพลังงาน

มีโรงกลั่นขนาด 20 ล้านตันต่อปี และสถานีบริการกว่า 6,750 แห่ง

คิดเป็น 8% ของกำลังการกลั่นทั้งหมดในอินเดีย

หลังถูกคว่ำบาตร มีเรือบรรทุกน้ำมัน 3 ลำหลีกเลี่ยงการขนส่งจากโรงกลั่นของ Nayara

รวมถึงการเปลี่ยนแปลงในแผนการขนส่งน้ำมันดิบจากรัสเซีย

CEO คนก่อนของ Nayara ลาออก และ Sergey Denisov เข้ารับตำแหน่งแทน

รัฐบาลอินเดียไม่ยอมรับมาตรการคว่ำบาตรฝ่ายเดียวจาก EU

กระทรวงต่างประเทศยืนยันว่าอินเดียยึดมั่นในกฎหมายระหว่างประเทศ

เน้นว่าความมั่นคงด้านพลังงานเป็นสิ่งสำคัญอันดับต้น ๆ

https://www.thestar.com.my/tech/tech-news/2025/07/28/russia-backed-indian-refiner-nayara-takes-microsoft-to-court-over-outage⚖️ เรื่องเล่าจากห้องพิจารณา: เมื่อบริษัทน้ำมันอินเดียต้องฟ้อง Microsoft เพราะการตีความคว่ำบาตรแบบ “ข้ามเขต” Nayara Energy ซึ่งมี Rosneft บริษัทน้ำมันยักษ์ใหญ่ของรัสเซียถือหุ้น 49.13% ถูกสหภาพยุโรปคว่ำบาตรในชุดมาตรการที่ 18 เพื่อลดรายได้ของรัสเซียจากการส่งออกน้ำมัน หลังจากนั้น Microsoft ได้ระงับการให้บริการ Outlook, Teams และเครื่องมือสำคัญอื่น ๆ โดยไม่มีการแจ้งล่วงหน้า Nayara ยืนยันว่าการกระทำของ Microsoft เป็นการ “ตีความคว่ำบาตรแบบฝ่ายเดียว” และไม่มีข้อบังคับตามกฎหมายของสหรัฐหรืออินเดีย บริษัทจึงยื่นฟ้องต่อศาลสูงเดลลีเพื่อขอคำสั่งคุ้มครองชั่วคราวและให้ Microsoft คืนการเข้าถึงระบบดิจิทัลที่จำเป็นต่อการดำเนินธุรกิจ เหตุการณ์นี้เกิดขึ้นท่ามกลางความตึงเครียดทางการเมืองระหว่างรัสเซียกับตะวันตก และสะท้อนถึงความเสี่ยงที่บริษัทในประเทศที่ไม่เกี่ยวข้องโดยตรงอาจได้รับผลกระทบจากมาตรการคว่ำบาตรที่ขยายขอบเขตเกินกว่าที่ควร ✅ Nayara Energy ฟ้อง Microsoft ต่อศาลสูงเดลลี กรณีระงับบริการโดยอ้างอิง EU sanctions ➡️ Microsoft ระงับการเข้าถึง Outlook, Teams และเครื่องมือสำคัญอื่น ๆ ➡️ การระงับเกิดขึ้นโดยไม่มีการแจ้งล่วงหน้า หรือหารือกับ Nayara ✅ Microsoft อ้างอิงมาตรการคว่ำบาตรของ EU แม้ไม่มีข้อบังคับตามกฎหมายสหรัฐหรืออินเดีย ➡️ Nayara ถือว่าการกระทำนี้เป็น “corporate overreach” ➡️ บริษัทเรียกร้องให้คืนสิทธิ์การเข้าถึงระบบดิจิทัลทันที ✅ Nayara เป็นบริษัทกลั่นน้ำมันรายใหญ่ของอินเดีย มีบทบาทสำคัญต่อความมั่นคงด้านพลังงาน ➡️ มีโรงกลั่นขนาด 20 ล้านตันต่อปี และสถานีบริการกว่า 6,750 แห่ง ➡️ คิดเป็น 8% ของกำลังการกลั่นทั้งหมดในอินเดีย ✅ หลังถูกคว่ำบาตร มีเรือบรรทุกน้ำมัน 3 ลำหลีกเลี่ยงการขนส่งจากโรงกลั่นของ Nayara ➡️ รวมถึงการเปลี่ยนแปลงในแผนการขนส่งน้ำมันดิบจากรัสเซีย ➡️ CEO คนก่อนของ Nayara ลาออก และ Sergey Denisov เข้ารับตำแหน่งแทน ✅ รัฐบาลอินเดียไม่ยอมรับมาตรการคว่ำบาตรฝ่ายเดียวจาก EU ➡️ กระทรวงต่างประเทศยืนยันว่าอินเดียยึดมั่นในกฎหมายระหว่างประเทศ ➡️ เน้นว่าความมั่นคงด้านพลังงานเป็นสิ่งสำคัญอันดับต้น ๆ https://www.thestar.com.my/tech/tech-news/2025/07/28/russia-backed-indian-refiner-nayara-takes-microsoft-to-court-over-outageWWW.THESTAR.COM.MYEU-sanctioned Indian refiner Nayara takes Microsoft to court over outageNEW DELHI (Reuters) -Russia-backed Indian refiner Nayara Energy Monday said it has started legal proceedings against Microsoft following the abrupt and unilateral suspension of critical services by the U.S.-headquartered software giant.0 ความคิดเห็น 0 การแบ่งปัน 57 มุมมอง 0 รีวิว - เจรจาเพื่อ....

เขมรไม่เคยรักษาคำพูด

ยังแอบying โจมตี

เผลอเมื่อไหร่ มันยึดพื้นที่แน่เจรจาเพื่อ.... เขมรไม่เคยรักษาคำพูด ยังแอบying โจมตี เผลอเมื่อไหร่ มันยึดพื้นที่แน่0 ความคิดเห็น 0 การแบ่งปัน 38 มุมมอง 0 รีวิว1