ลายใบตอง ตอนที่ 4

นิทานเรื่องจริง เรื่อง “ลายใบตอง”

ตอน 4

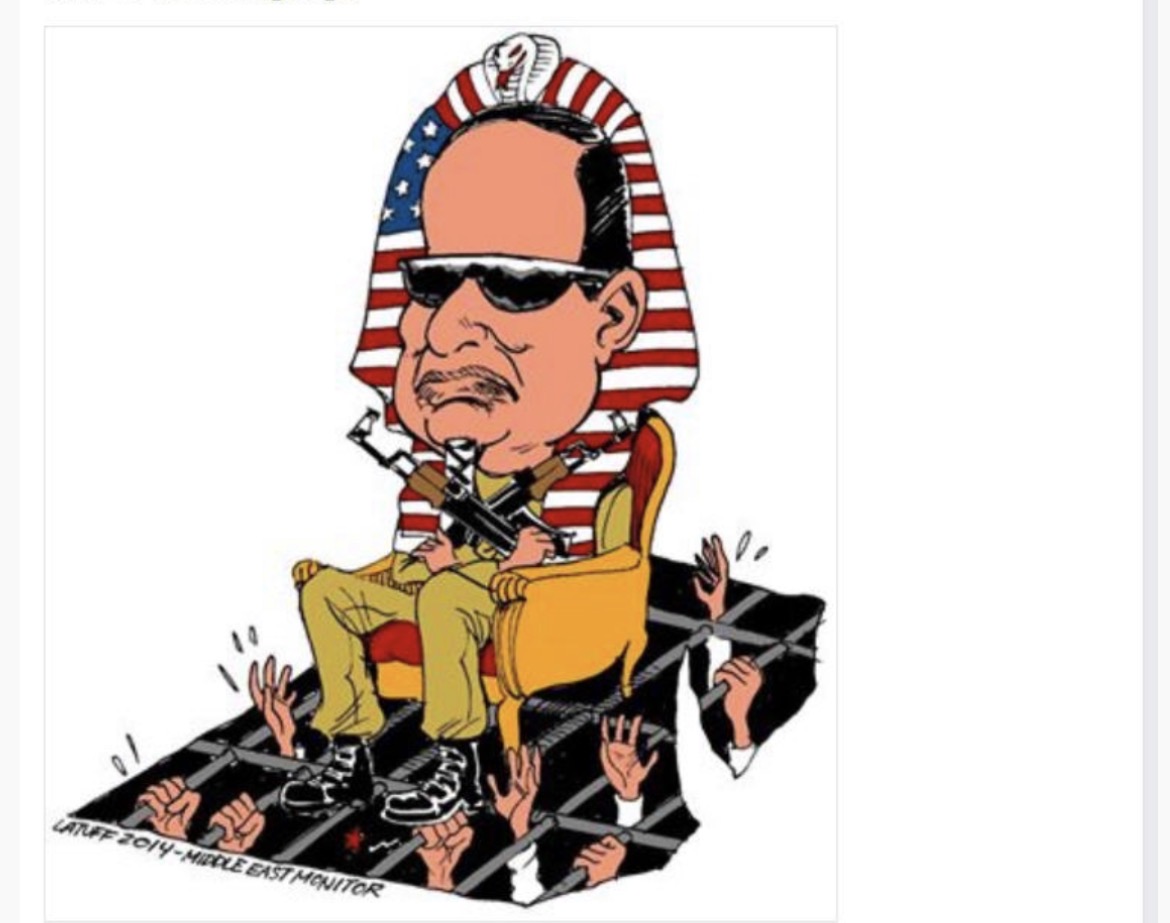

หลังจากอเมริกาประกาศระงับการช่วยเหลือทางทหาร อียิปต์ตอบโต้ด้วยการพิพากษาจำคุกนักข่าวจากสำนัก อัล จาซีรา ภาคภาษาอังกฤษ 3 คน ข้อหาความผิดทางการเมือง และในเดือนพฤษภาคม ศาลอียิปต์ก็ตัดสินประหารชีวิตอดีตประธานาธิบดีมอร์ซิ ที่อเมริกาให้การสนับสนุนในตอนแรก

หลังจากนั้น 2 อาทิตย์ เอล ซิซิ ก็จัดให้มีการเลือกตั้ง และตัวเขาได้รับเลือกตั้งให้เป็นประธานาธิบดี ด้วยคะแนนเสียงท้วมท้นถึง 96.1% ผมไม่ได้ใส่ตัวเลขผิดนะครับ

ข่าวนี้ ทำให้ท่านที่ปรึกษาเบน ถึงกับเซแซด….

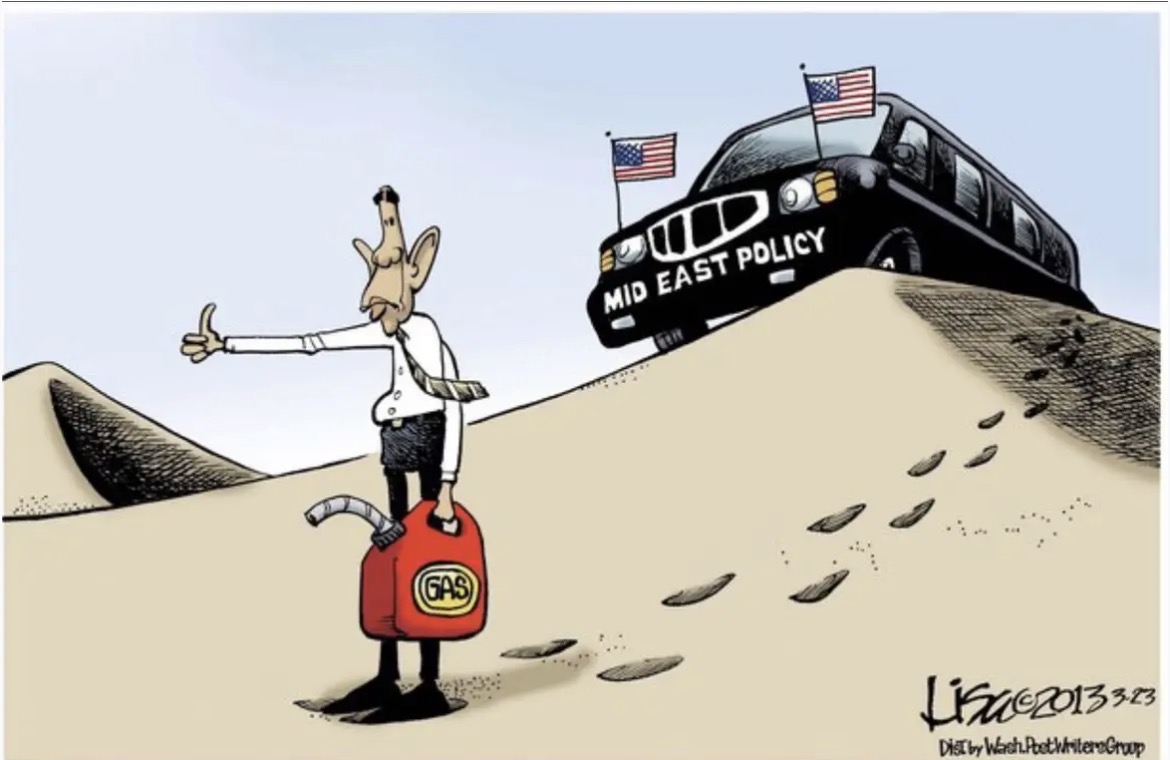

ย้อนกลับไปถึงสุนทรพจน์ รุ่นแรกๆ ของ พณ. ใบตองแห้งที่มักจะเน้นว่า อเมริกากำลังเริ่มบทบาทใหม่ในตะวันออกกลาง และตะวันออกกลางในช่วงเดือนพฤษภาคม ค.ศ.2011 ก็ดูเหมือนกำลังเริ่มบทบาทใหม่จริงๆ การจราจลเพื่อเปลี่ยนแปลงผู้ปกครองที่อเมริกาบอกว่ากดขี่ประชาชน เกิดขึ้นอย่างรวดเร็วในหลายที่อย่างกับไฟลามทุ่ง ไล่มาตั้งแต่เมืองทริโปลีในลิเบีย มาจนถึงเมืองดามัสคัสของซีเรีย มันทะยอยปะทุขึ้นเรื่อยๆทุกวัน จนสื่อรายงานข่าวแทบไม่ทัน

ทหารอเมริกาที่ประจำการณ์อยู่แถบนั้น ต่างตื่นเต้น …. เรากำลังจะได้กลับบ้านแล้ว อิรัคทำท่าจะสงบ พวกอัลไดค้าก็กำลังหนีลงรู และไอซิสก็ยังไม่เป็นที่รู้จักมาก ต้องเปิดกูเกิลถึงจะรู้ว่า เขาไม่ได้หมายถึงดอกไม้ แถมมันเกี่ยวโยงไปถึงวอชิงตันโน่น

พณ. ใบตองแห้งปลาบปลื้ม และเห็นใจพวกที่ออกมาประท้วงเหลือเกิน…. นี่มันเป็นไปตามที่เราพูดเลยเห็นไหม….พณ. ท่าน ฟุ้งต่อ ….. อเมริกากำลังสนับสนุนให้เกิดการปฏิรูปไปทั่วทั้งภูมิภาค และจะสนับสนุนให้มีการเปลี่ยนแปลงการปกครอง ให้เป็นระบอบประชาธิปไตยให้หมด ….

……ถึงเวลาแล้ว ที่เราจะต้องเปลี่ยนแปลงนโยบายของเรา จากที่เน้นแต่การปกป้องอิสราเอล และการต่อสู้กับผู้ก่อการร้าย มาเป็นการส่งเสริม เสรีภาพในการนับถือศาสนา เสรีภาพในการพูด และสิทธิของสตรีแทน ….การสนับสนุนของเราต่อหลักการเหล่านี้ เป็นเรื่องที่เราให้ความสนใจเป็นลำดับแรก ซึ่งจะต้องมีการแปลงให้เป็นรูปธรรม… ฮู้ย ผมเขียนไปก็ขนลุกไป

มันเป็นสุนทรพจน์ที่โด่งดัง ยิ่งใหญ่ ของประธานาธิบดีของสหรัฐอเมริกา ที่แสดงถึงความเป็นประเทศที่รักเสรีภาพอย่างเหลือล้น….

ไม่นานจากการแสดงสุนทรพจน์อันยิ่งใหญ่ของ พณ. ใบตองแห้ง เทศกาลอาหรับสปริงที่ พณ. ใบตองแห้งชื่นชม ก็เริ่มส่งกลิ่น…เน่า

ผ่านกลางปี ค.ศ.2013 ไปไม่นานเท่าไหร่ ที่ซีเรีย ก็เกิดสงครามกลางเมือง ที่ผู้คนส่วนใหญ่เข้าใจว่า มีสาเหตุมาจากการแตกต่างของนิกายทางศาสนา ส่วนที่ลิเบีย หลังจากมีการไล่กัดดาฟีไปแล้ว ลิเบียก็ดูเหมือนจะกลายเป็นเมืองที่ขื่อหายเสาล้มแปหล่น และอัลไคด้า ก็เริ่มไปสร้างรังใหม่อยู่ที่เยเมน ส่วนอียิปต์ การออกมาประท้วงที่ Tahrir square ดูเหมือนจะเป็นเหตุการณ์ประจำวันไปแล้ว

แล้วในเดือนกันยายน ค.ศ.2013 พณ. ใบตองแห้ง ก็ไปยืนทำหน้าเซียว แถลงต่อที่ประชุมใหญ่ประจำปีของสหประชาชาติว่า … ดูเหมือนการจะให้ประเทศแถบตะวันออกกลางเปลี่ยนการปกครองเป็นประชาธิปไตย เป็นเรื่องลำบากยากยิ่งกว่าที่เราคิด โดยเฉพาะกรณีของอียิปต์ ….

แต่ พณ. ใบตองแห้งไม่ได้พูดต่อให้โลกรู้ว่า แต่ถึงกระนั้น อเมริกาก็ยังคบกับอียิปต์ต่อไปอย่างไม่ขัดเขิน และส่งเสริมอียิปต์เรื่องอาวุธเหมือนเดิม เพราะอเมริกายังต้องการ “ใช้” อียิปต์ เพื่อดูแลผลประโยชน์ของอเมริกาในภูมิภาคแถบนั้นต่อไป….ถุด

เดือน กรกฏาคม ค.ศ.2014 ทอม มาลินาวสกี้ Tom Malinowski ที่ปรึกษากระทรวงต่างประเทศของอเมริกา ด้านสิทธิมนุษยชนและประชาธิปไตย เดินทางไปบาห์เรน ซึ่งมีเรื่องวุ่นวายไม่สงบมาตั้งแต่ปี ค.ศ.2011 ในที่สุดก็ขยายตัวเป็นการขับไล่พวกราชวงศ์ ที่ปกครองบาห์เรนและเป็นอิสลามสุนหนี่ พวกราชวงศ์ ได้รับการช่วยเหลือจากซาอุดิ อารเบีย ที่เป็นเพื่อนบ้านกัน ส่งกองทัพมาช่วยปราบชาวบาห์เรนชีอะที่ออกมาประท้วงพวกราชวงศ์

ที่บาห์เรน มีทหารเรืออเมริกันประจำการณ์จำนวน 5,000 คน และมีหน่วยนาวิกโยธินจากกองทัพเรือที่ 5 ของอเมริกาอีกด้วย

พณ. ใบตองแห้งเต้นเป็นลิง เมื่อมีข่าวออกมาว่า บาห์เรนปราบปรามผู้ออกมาประท้วง ด้วยอาวุธที่อเมริกาจัดส่งให้บาห์เรน พณ. ท่าน สั่งระงับการขายอาวุธให้บาห์เรนทันที… แต่หลังจากนั้นไม่กี่เดือน การซื้อขายอาวุธ ระหว่างอเมริกาก็ดำเนินต่อเหมือนเดิม โดยเฉพาะคอปเตอร์รุ่นพิเศษ Cobra (รุ่นปราบจราจล) ที่บาห์เรนโปรดปรานมาก

ทอม มาลินาวสกี้วิจารณ์ พณ. ใบตองแห้งอย่างรุนแรงเรื่องการขายอาวุธให้บาห์เรน และบาห์เรนก็ลงบัญชีไว้ และพร้อมที่จะแสดงให้อเมริการู้ว่า บาห์เรนกล้า “เล่นแรง” กับอเมริกา

เมื่อมาลินาวสกี้เดินทางไปถึงบาห์เรนในเดือนกรกฏาคม เขาแวะไปงานเลี้ยงรับรองที่ศูนย์อำนวยการกลางของนิกายชีอะ เขาอ้างว่า เขาไม่ได้พูดแสดงความเห็นอะไร แค่แวะไปทักทาย แต่แค่นี้มันก็เพียงพอ ที่จะทำให้รัฐมนตรีต่างประเทศบาห์เรน ออกคำสั่งขับไล่มาลินาวสกี้ ให้ออกไปจากบาห์เรนทันที ด้วยข้อหาว่า มาลินาวสกี้ กระทำการอันเป็นการก้าวก่าย ต่อเรื่องภายในประเทศ ของบาห์เรน และวันรุ่งขึ้น มาลินาวสกี้ก็(ต้อง) ขึ้นเครื่องบินออกไปจากบาห์เรน

เจ้าหน้าที่ของกระทรวงต่างประเทศอเมริกา ทำเรื่องแจ้งไปยัง ซูซาน ไรซ์ อดีตทูตอเมริกัน ประจำสหประชาชาติ ที่มาเป็นที่ปรึกษาด้านความมั่นคงของ พณ. ใบตองแห้ง ขอให้อเมริกาทบทวนความสัมพันธ์กับบาห์เรน และระงับการออกวีซ่า ให้กับชาวบาห์เรน จนกว่าทางบาห์เรนจะส่งคำขอโทษมายังอเมริกา

แต่คำขอโทษ จากบาห์เรน… ไม่มีมา

โฆษกกระทรวงต่างประเทศ หนูเจน พาสากิ แถลงข่าวแสดงความไม่พอใจต่อการกระทำของบาห์เรน แต่รับรู้ว่า ความสัมพันธ์ที่แน่นแฟ้นระหว่างอเมริกากับบาห์เรน เป็นสิ่งที่อเมริกา….อยากจะรักษาไว้ต่อไป (มี อ อ่าง นะครับ)

และในเดือนต่อมา เมื่อกษัตริย์บาห์เรน ไม่มาร่วมประชุมระดับผู้นำของพันธมิตรชาวอ่าวที่แคมป์เดวิดของอเมริกา โดยอ้างว่าติดธุระ ดูการแสดงของม้าที่วินด์เซอร์ของอังกฤษ ….พณ. โอบามา ก็สั่งยกเลิกการห้ามขายอาวุธให้กับบาห์เรน….

นี่มันอเมริกาเดียวกันกับอเมริกาที่มาเสือกทุกเรื่องในบ้านสมันน้อย ชี้นิ้วขู่สมันน้อย ให้ทำโน่นทำนี่ และสมันน้อยก็งกเงิ่น ลนลาน ทำตามที่เขาสั่งหรือเปล่าครับ ผมสงสัยจริงๆ

สวัสดีครับ

คนเล่านิทาน

18 ม.ค. 2559

นิทานเรื่องจริง เรื่อง “ลายใบตอง”

ตอน 4

หลังจากอเมริกาประกาศระงับการช่วยเหลือทางทหาร อียิปต์ตอบโต้ด้วยการพิพากษาจำคุกนักข่าวจากสำนัก อัล จาซีรา ภาคภาษาอังกฤษ 3 คน ข้อหาความผิดทางการเมือง และในเดือนพฤษภาคม ศาลอียิปต์ก็ตัดสินประหารชีวิตอดีตประธานาธิบดีมอร์ซิ ที่อเมริกาให้การสนับสนุนในตอนแรก

หลังจากนั้น 2 อาทิตย์ เอล ซิซิ ก็จัดให้มีการเลือกตั้ง และตัวเขาได้รับเลือกตั้งให้เป็นประธานาธิบดี ด้วยคะแนนเสียงท้วมท้นถึง 96.1% ผมไม่ได้ใส่ตัวเลขผิดนะครับ

ข่าวนี้ ทำให้ท่านที่ปรึกษาเบน ถึงกับเซแซด….

ย้อนกลับไปถึงสุนทรพจน์ รุ่นแรกๆ ของ พณ. ใบตองแห้งที่มักจะเน้นว่า อเมริกากำลังเริ่มบทบาทใหม่ในตะวันออกกลาง และตะวันออกกลางในช่วงเดือนพฤษภาคม ค.ศ.2011 ก็ดูเหมือนกำลังเริ่มบทบาทใหม่จริงๆ การจราจลเพื่อเปลี่ยนแปลงผู้ปกครองที่อเมริกาบอกว่ากดขี่ประชาชน เกิดขึ้นอย่างรวดเร็วในหลายที่อย่างกับไฟลามทุ่ง ไล่มาตั้งแต่เมืองทริโปลีในลิเบีย มาจนถึงเมืองดามัสคัสของซีเรีย มันทะยอยปะทุขึ้นเรื่อยๆทุกวัน จนสื่อรายงานข่าวแทบไม่ทัน

ทหารอเมริกาที่ประจำการณ์อยู่แถบนั้น ต่างตื่นเต้น …. เรากำลังจะได้กลับบ้านแล้ว อิรัคทำท่าจะสงบ พวกอัลไดค้าก็กำลังหนีลงรู และไอซิสก็ยังไม่เป็นที่รู้จักมาก ต้องเปิดกูเกิลถึงจะรู้ว่า เขาไม่ได้หมายถึงดอกไม้ แถมมันเกี่ยวโยงไปถึงวอชิงตันโน่น

พณ. ใบตองแห้งปลาบปลื้ม และเห็นใจพวกที่ออกมาประท้วงเหลือเกิน…. นี่มันเป็นไปตามที่เราพูดเลยเห็นไหม….พณ. ท่าน ฟุ้งต่อ ….. อเมริกากำลังสนับสนุนให้เกิดการปฏิรูปไปทั่วทั้งภูมิภาค และจะสนับสนุนให้มีการเปลี่ยนแปลงการปกครอง ให้เป็นระบอบประชาธิปไตยให้หมด ….

……ถึงเวลาแล้ว ที่เราจะต้องเปลี่ยนแปลงนโยบายของเรา จากที่เน้นแต่การปกป้องอิสราเอล และการต่อสู้กับผู้ก่อการร้าย มาเป็นการส่งเสริม เสรีภาพในการนับถือศาสนา เสรีภาพในการพูด และสิทธิของสตรีแทน ….การสนับสนุนของเราต่อหลักการเหล่านี้ เป็นเรื่องที่เราให้ความสนใจเป็นลำดับแรก ซึ่งจะต้องมีการแปลงให้เป็นรูปธรรม… ฮู้ย ผมเขียนไปก็ขนลุกไป

มันเป็นสุนทรพจน์ที่โด่งดัง ยิ่งใหญ่ ของประธานาธิบดีของสหรัฐอเมริกา ที่แสดงถึงความเป็นประเทศที่รักเสรีภาพอย่างเหลือล้น….

ไม่นานจากการแสดงสุนทรพจน์อันยิ่งใหญ่ของ พณ. ใบตองแห้ง เทศกาลอาหรับสปริงที่ พณ. ใบตองแห้งชื่นชม ก็เริ่มส่งกลิ่น…เน่า

ผ่านกลางปี ค.ศ.2013 ไปไม่นานเท่าไหร่ ที่ซีเรีย ก็เกิดสงครามกลางเมือง ที่ผู้คนส่วนใหญ่เข้าใจว่า มีสาเหตุมาจากการแตกต่างของนิกายทางศาสนา ส่วนที่ลิเบีย หลังจากมีการไล่กัดดาฟีไปแล้ว ลิเบียก็ดูเหมือนจะกลายเป็นเมืองที่ขื่อหายเสาล้มแปหล่น และอัลไคด้า ก็เริ่มไปสร้างรังใหม่อยู่ที่เยเมน ส่วนอียิปต์ การออกมาประท้วงที่ Tahrir square ดูเหมือนจะเป็นเหตุการณ์ประจำวันไปแล้ว

แล้วในเดือนกันยายน ค.ศ.2013 พณ. ใบตองแห้ง ก็ไปยืนทำหน้าเซียว แถลงต่อที่ประชุมใหญ่ประจำปีของสหประชาชาติว่า … ดูเหมือนการจะให้ประเทศแถบตะวันออกกลางเปลี่ยนการปกครองเป็นประชาธิปไตย เป็นเรื่องลำบากยากยิ่งกว่าที่เราคิด โดยเฉพาะกรณีของอียิปต์ ….

แต่ พณ. ใบตองแห้งไม่ได้พูดต่อให้โลกรู้ว่า แต่ถึงกระนั้น อเมริกาก็ยังคบกับอียิปต์ต่อไปอย่างไม่ขัดเขิน และส่งเสริมอียิปต์เรื่องอาวุธเหมือนเดิม เพราะอเมริกายังต้องการ “ใช้” อียิปต์ เพื่อดูแลผลประโยชน์ของอเมริกาในภูมิภาคแถบนั้นต่อไป….ถุด

เดือน กรกฏาคม ค.ศ.2014 ทอม มาลินาวสกี้ Tom Malinowski ที่ปรึกษากระทรวงต่างประเทศของอเมริกา ด้านสิทธิมนุษยชนและประชาธิปไตย เดินทางไปบาห์เรน ซึ่งมีเรื่องวุ่นวายไม่สงบมาตั้งแต่ปี ค.ศ.2011 ในที่สุดก็ขยายตัวเป็นการขับไล่พวกราชวงศ์ ที่ปกครองบาห์เรนและเป็นอิสลามสุนหนี่ พวกราชวงศ์ ได้รับการช่วยเหลือจากซาอุดิ อารเบีย ที่เป็นเพื่อนบ้านกัน ส่งกองทัพมาช่วยปราบชาวบาห์เรนชีอะที่ออกมาประท้วงพวกราชวงศ์

ที่บาห์เรน มีทหารเรืออเมริกันประจำการณ์จำนวน 5,000 คน และมีหน่วยนาวิกโยธินจากกองทัพเรือที่ 5 ของอเมริกาอีกด้วย

พณ. ใบตองแห้งเต้นเป็นลิง เมื่อมีข่าวออกมาว่า บาห์เรนปราบปรามผู้ออกมาประท้วง ด้วยอาวุธที่อเมริกาจัดส่งให้บาห์เรน พณ. ท่าน สั่งระงับการขายอาวุธให้บาห์เรนทันที… แต่หลังจากนั้นไม่กี่เดือน การซื้อขายอาวุธ ระหว่างอเมริกาก็ดำเนินต่อเหมือนเดิม โดยเฉพาะคอปเตอร์รุ่นพิเศษ Cobra (รุ่นปราบจราจล) ที่บาห์เรนโปรดปรานมาก

ทอม มาลินาวสกี้วิจารณ์ พณ. ใบตองแห้งอย่างรุนแรงเรื่องการขายอาวุธให้บาห์เรน และบาห์เรนก็ลงบัญชีไว้ และพร้อมที่จะแสดงให้อเมริการู้ว่า บาห์เรนกล้า “เล่นแรง” กับอเมริกา

เมื่อมาลินาวสกี้เดินทางไปถึงบาห์เรนในเดือนกรกฏาคม เขาแวะไปงานเลี้ยงรับรองที่ศูนย์อำนวยการกลางของนิกายชีอะ เขาอ้างว่า เขาไม่ได้พูดแสดงความเห็นอะไร แค่แวะไปทักทาย แต่แค่นี้มันก็เพียงพอ ที่จะทำให้รัฐมนตรีต่างประเทศบาห์เรน ออกคำสั่งขับไล่มาลินาวสกี้ ให้ออกไปจากบาห์เรนทันที ด้วยข้อหาว่า มาลินาวสกี้ กระทำการอันเป็นการก้าวก่าย ต่อเรื่องภายในประเทศ ของบาห์เรน และวันรุ่งขึ้น มาลินาวสกี้ก็(ต้อง) ขึ้นเครื่องบินออกไปจากบาห์เรน

เจ้าหน้าที่ของกระทรวงต่างประเทศอเมริกา ทำเรื่องแจ้งไปยัง ซูซาน ไรซ์ อดีตทูตอเมริกัน ประจำสหประชาชาติ ที่มาเป็นที่ปรึกษาด้านความมั่นคงของ พณ. ใบตองแห้ง ขอให้อเมริกาทบทวนความสัมพันธ์กับบาห์เรน และระงับการออกวีซ่า ให้กับชาวบาห์เรน จนกว่าทางบาห์เรนจะส่งคำขอโทษมายังอเมริกา

แต่คำขอโทษ จากบาห์เรน… ไม่มีมา

โฆษกกระทรวงต่างประเทศ หนูเจน พาสากิ แถลงข่าวแสดงความไม่พอใจต่อการกระทำของบาห์เรน แต่รับรู้ว่า ความสัมพันธ์ที่แน่นแฟ้นระหว่างอเมริกากับบาห์เรน เป็นสิ่งที่อเมริกา….อยากจะรักษาไว้ต่อไป (มี อ อ่าง นะครับ)

และในเดือนต่อมา เมื่อกษัตริย์บาห์เรน ไม่มาร่วมประชุมระดับผู้นำของพันธมิตรชาวอ่าวที่แคมป์เดวิดของอเมริกา โดยอ้างว่าติดธุระ ดูการแสดงของม้าที่วินด์เซอร์ของอังกฤษ ….พณ. โอบามา ก็สั่งยกเลิกการห้ามขายอาวุธให้กับบาห์เรน….

นี่มันอเมริกาเดียวกันกับอเมริกาที่มาเสือกทุกเรื่องในบ้านสมันน้อย ชี้นิ้วขู่สมันน้อย ให้ทำโน่นทำนี่ และสมันน้อยก็งกเงิ่น ลนลาน ทำตามที่เขาสั่งหรือเปล่าครับ ผมสงสัยจริงๆ

สวัสดีครับ

คนเล่านิทาน

18 ม.ค. 2559

ลายใบตอง ตอนที่ 4

นิทานเรื่องจริง เรื่อง “ลายใบตอง”

ตอน 4

หลังจากอเมริกาประกาศระงับการช่วยเหลือทางทหาร อียิปต์ตอบโต้ด้วยการพิพากษาจำคุกนักข่าวจากสำนัก อัล จาซีรา ภาคภาษาอังกฤษ 3 คน ข้อหาความผิดทางการเมือง และในเดือนพฤษภาคม ศาลอียิปต์ก็ตัดสินประหารชีวิตอดีตประธานาธิบดีมอร์ซิ ที่อเมริกาให้การสนับสนุนในตอนแรก

หลังจากนั้น 2 อาทิตย์ เอล ซิซิ ก็จัดให้มีการเลือกตั้ง และตัวเขาได้รับเลือกตั้งให้เป็นประธานาธิบดี ด้วยคะแนนเสียงท้วมท้นถึง 96.1% ผมไม่ได้ใส่ตัวเลขผิดนะครับ

ข่าวนี้ ทำให้ท่านที่ปรึกษาเบน ถึงกับเซแซด….

ย้อนกลับไปถึงสุนทรพจน์ รุ่นแรกๆ ของ พณ. ใบตองแห้งที่มักจะเน้นว่า อเมริกากำลังเริ่มบทบาทใหม่ในตะวันออกกลาง และตะวันออกกลางในช่วงเดือนพฤษภาคม ค.ศ.2011 ก็ดูเหมือนกำลังเริ่มบทบาทใหม่จริงๆ การจราจลเพื่อเปลี่ยนแปลงผู้ปกครองที่อเมริกาบอกว่ากดขี่ประชาชน เกิดขึ้นอย่างรวดเร็วในหลายที่อย่างกับไฟลามทุ่ง ไล่มาตั้งแต่เมืองทริโปลีในลิเบีย มาจนถึงเมืองดามัสคัสของซีเรีย มันทะยอยปะทุขึ้นเรื่อยๆทุกวัน จนสื่อรายงานข่าวแทบไม่ทัน

ทหารอเมริกาที่ประจำการณ์อยู่แถบนั้น ต่างตื่นเต้น …. เรากำลังจะได้กลับบ้านแล้ว อิรัคทำท่าจะสงบ พวกอัลไดค้าก็กำลังหนีลงรู และไอซิสก็ยังไม่เป็นที่รู้จักมาก ต้องเปิดกูเกิลถึงจะรู้ว่า เขาไม่ได้หมายถึงดอกไม้ แถมมันเกี่ยวโยงไปถึงวอชิงตันโน่น

พณ. ใบตองแห้งปลาบปลื้ม และเห็นใจพวกที่ออกมาประท้วงเหลือเกิน…. นี่มันเป็นไปตามที่เราพูดเลยเห็นไหม….พณ. ท่าน ฟุ้งต่อ ….. อเมริกากำลังสนับสนุนให้เกิดการปฏิรูปไปทั่วทั้งภูมิภาค และจะสนับสนุนให้มีการเปลี่ยนแปลงการปกครอง ให้เป็นระบอบประชาธิปไตยให้หมด ….

……ถึงเวลาแล้ว ที่เราจะต้องเปลี่ยนแปลงนโยบายของเรา จากที่เน้นแต่การปกป้องอิสราเอล และการต่อสู้กับผู้ก่อการร้าย มาเป็นการส่งเสริม เสรีภาพในการนับถือศาสนา เสรีภาพในการพูด และสิทธิของสตรีแทน ….การสนับสนุนของเราต่อหลักการเหล่านี้ เป็นเรื่องที่เราให้ความสนใจเป็นลำดับแรก ซึ่งจะต้องมีการแปลงให้เป็นรูปธรรม… ฮู้ย ผมเขียนไปก็ขนลุกไป

มันเป็นสุนทรพจน์ที่โด่งดัง ยิ่งใหญ่ ของประธานาธิบดีของสหรัฐอเมริกา ที่แสดงถึงความเป็นประเทศที่รักเสรีภาพอย่างเหลือล้น….

ไม่นานจากการแสดงสุนทรพจน์อันยิ่งใหญ่ของ พณ. ใบตองแห้ง เทศกาลอาหรับสปริงที่ พณ. ใบตองแห้งชื่นชม ก็เริ่มส่งกลิ่น…เน่า

ผ่านกลางปี ค.ศ.2013 ไปไม่นานเท่าไหร่ ที่ซีเรีย ก็เกิดสงครามกลางเมือง ที่ผู้คนส่วนใหญ่เข้าใจว่า มีสาเหตุมาจากการแตกต่างของนิกายทางศาสนา ส่วนที่ลิเบีย หลังจากมีการไล่กัดดาฟีไปแล้ว ลิเบียก็ดูเหมือนจะกลายเป็นเมืองที่ขื่อหายเสาล้มแปหล่น และอัลไคด้า ก็เริ่มไปสร้างรังใหม่อยู่ที่เยเมน ส่วนอียิปต์ การออกมาประท้วงที่ Tahrir square ดูเหมือนจะเป็นเหตุการณ์ประจำวันไปแล้ว

แล้วในเดือนกันยายน ค.ศ.2013 พณ. ใบตองแห้ง ก็ไปยืนทำหน้าเซียว แถลงต่อที่ประชุมใหญ่ประจำปีของสหประชาชาติว่า … ดูเหมือนการจะให้ประเทศแถบตะวันออกกลางเปลี่ยนการปกครองเป็นประชาธิปไตย เป็นเรื่องลำบากยากยิ่งกว่าที่เราคิด โดยเฉพาะกรณีของอียิปต์ ….

แต่ พณ. ใบตองแห้งไม่ได้พูดต่อให้โลกรู้ว่า แต่ถึงกระนั้น อเมริกาก็ยังคบกับอียิปต์ต่อไปอย่างไม่ขัดเขิน และส่งเสริมอียิปต์เรื่องอาวุธเหมือนเดิม เพราะอเมริกายังต้องการ “ใช้” อียิปต์ เพื่อดูแลผลประโยชน์ของอเมริกาในภูมิภาคแถบนั้นต่อไป….ถุด

เดือน กรกฏาคม ค.ศ.2014 ทอม มาลินาวสกี้ Tom Malinowski ที่ปรึกษากระทรวงต่างประเทศของอเมริกา ด้านสิทธิมนุษยชนและประชาธิปไตย เดินทางไปบาห์เรน ซึ่งมีเรื่องวุ่นวายไม่สงบมาตั้งแต่ปี ค.ศ.2011 ในที่สุดก็ขยายตัวเป็นการขับไล่พวกราชวงศ์ ที่ปกครองบาห์เรนและเป็นอิสลามสุนหนี่ พวกราชวงศ์ ได้รับการช่วยเหลือจากซาอุดิ อารเบีย ที่เป็นเพื่อนบ้านกัน ส่งกองทัพมาช่วยปราบชาวบาห์เรนชีอะที่ออกมาประท้วงพวกราชวงศ์

ที่บาห์เรน มีทหารเรืออเมริกันประจำการณ์จำนวน 5,000 คน และมีหน่วยนาวิกโยธินจากกองทัพเรือที่ 5 ของอเมริกาอีกด้วย

พณ. ใบตองแห้งเต้นเป็นลิง เมื่อมีข่าวออกมาว่า บาห์เรนปราบปรามผู้ออกมาประท้วง ด้วยอาวุธที่อเมริกาจัดส่งให้บาห์เรน พณ. ท่าน สั่งระงับการขายอาวุธให้บาห์เรนทันที… แต่หลังจากนั้นไม่กี่เดือน การซื้อขายอาวุธ ระหว่างอเมริกาก็ดำเนินต่อเหมือนเดิม โดยเฉพาะคอปเตอร์รุ่นพิเศษ Cobra (รุ่นปราบจราจล) ที่บาห์เรนโปรดปรานมาก

ทอม มาลินาวสกี้วิจารณ์ พณ. ใบตองแห้งอย่างรุนแรงเรื่องการขายอาวุธให้บาห์เรน และบาห์เรนก็ลงบัญชีไว้ และพร้อมที่จะแสดงให้อเมริการู้ว่า บาห์เรนกล้า “เล่นแรง” กับอเมริกา

เมื่อมาลินาวสกี้เดินทางไปถึงบาห์เรนในเดือนกรกฏาคม เขาแวะไปงานเลี้ยงรับรองที่ศูนย์อำนวยการกลางของนิกายชีอะ เขาอ้างว่า เขาไม่ได้พูดแสดงความเห็นอะไร แค่แวะไปทักทาย แต่แค่นี้มันก็เพียงพอ ที่จะทำให้รัฐมนตรีต่างประเทศบาห์เรน ออกคำสั่งขับไล่มาลินาวสกี้ ให้ออกไปจากบาห์เรนทันที ด้วยข้อหาว่า มาลินาวสกี้ กระทำการอันเป็นการก้าวก่าย ต่อเรื่องภายในประเทศ ของบาห์เรน และวันรุ่งขึ้น มาลินาวสกี้ก็(ต้อง) ขึ้นเครื่องบินออกไปจากบาห์เรน

เจ้าหน้าที่ของกระทรวงต่างประเทศอเมริกา ทำเรื่องแจ้งไปยัง ซูซาน ไรซ์ อดีตทูตอเมริกัน ประจำสหประชาชาติ ที่มาเป็นที่ปรึกษาด้านความมั่นคงของ พณ. ใบตองแห้ง ขอให้อเมริกาทบทวนความสัมพันธ์กับบาห์เรน และระงับการออกวีซ่า ให้กับชาวบาห์เรน จนกว่าทางบาห์เรนจะส่งคำขอโทษมายังอเมริกา

แต่คำขอโทษ จากบาห์เรน… ไม่มีมา

โฆษกกระทรวงต่างประเทศ หนูเจน พาสากิ แถลงข่าวแสดงความไม่พอใจต่อการกระทำของบาห์เรน แต่รับรู้ว่า ความสัมพันธ์ที่แน่นแฟ้นระหว่างอเมริกากับบาห์เรน เป็นสิ่งที่อเมริกา….อยากจะรักษาไว้ต่อไป (มี อ อ่าง นะครับ)

และในเดือนต่อมา เมื่อกษัตริย์บาห์เรน ไม่มาร่วมประชุมระดับผู้นำของพันธมิตรชาวอ่าวที่แคมป์เดวิดของอเมริกา โดยอ้างว่าติดธุระ ดูการแสดงของม้าที่วินด์เซอร์ของอังกฤษ ….พณ. โอบามา ก็สั่งยกเลิกการห้ามขายอาวุธให้กับบาห์เรน….

นี่มันอเมริกาเดียวกันกับอเมริกาที่มาเสือกทุกเรื่องในบ้านสมันน้อย ชี้นิ้วขู่สมันน้อย ให้ทำโน่นทำนี่ และสมันน้อยก็งกเงิ่น ลนลาน ทำตามที่เขาสั่งหรือเปล่าครับ ผมสงสัยจริงๆ

สวัสดีครับ

คนเล่านิทาน

18 ม.ค. 2559

0 ความคิดเห็น

0 การแบ่งปัน

86 มุมมอง

0 รีวิว