🩷 รวมข่าวจากเวบ SecurityOnline 🩷

#รวมข่าวIT #20260106 #securityonline

Riot Games ล่มยาวเพราะใบรับรอง SSL หมดอายุ

Riot Games เผชิญเหตุระบบล่มครั้งใหญ่เมื่อใบรับรอง SSL หมดอายุ ทำให้ผู้เล่น League of Legends ไม่สามารถเชื่อมต่อเซิร์ฟเวอร์ได้หลายชั่วโมง โดยปัญหานี้เคยเกิดขึ้นมาแล้วเมื่อ 10 ปีก่อนและยังไม่ถูกแก้ไขอย่างยั่งยืน แม้ทีมงานจะเร่งออกใบรับรองใหม่และกู้ระบบกลับมาได้ แต่ผู้เล่นบางส่วนยังพบข้อความผิดพลาดและต้องอัปเดตไคลเอนต์หรือรีสตาร์ตเครื่องเพื่อใช้งานได้ตามปกติ

https://securityonline.info/riot-games-login-outage-traced-to-expired-ssl-certificate

Microsoft เตรียมยุติ Windows 11 SE ทำให้โรงเรียนต้องหาทางเลือกใหม่

Microsoft ยืนยันว่าจะหยุดสนับสนุน Windows 11 SE ในปี 2026 ส่งผลให้โรงเรียนที่ใช้งานระบบนี้ต้องเผชิญความเสี่ยงด้านความปลอดภัยหากไม่อัปเกรดหรือเปลี่ยนอุปกรณ์ใหม่ เนื่องจากฮาร์ดแวร์ที่มาพร้อม Windows 11 SE ส่วนใหญ่มีสเปกต่ำ ไม่รองรับ Windows 11 รุ่นเต็ม ทำให้หลายสถาบันอาจต้องย้ายไปใช้ Chromebook หรือ iPad แทน

https://securityonline.info/the-chromebook-killer-fails-microsoft-to-kill-windows-11-se-in-2026

พบช่องโหว่ใหม่ใน macOS (CVE-2025-43530) ทำให้ระบบอัตโนมัติรันคำสั่งได้โดยไม่ต้องขอสิทธิ์

นักวิจัยพบช่องโหว่ร้ายแรงในระบบ TCC ของ macOS ที่ทำให้ผู้โจมตีสามารถใช้ช่องโหว่ใน ScreenReader.framework เพื่อรัน AppleScript และควบคุมเครื่องได้โดยไม่ต้องผ่านหน้าต่างขออนุญาต โดยอาศัยการหลอกระบบให้เชื่อว่าเป็นโปรเซสที่เชื่อถือได้ Apple ได้ออกแพตช์แก้ไขแล้วใน macOS Tahoe, Sonoma, Sequoia และ iOS/iPadOS เวอร์ชันล่าสุด ผู้ใช้ควรอัปเดตทันที

https://securityonline.info/new-tcc-bypass-cve-2025-43530-exposes-macos-to-unchecked-automation

รายงานช่องโหว่ Stack Buffer Overflow ใน Net-SNMP snmptrapd (ต้องเป็นผู้สนับสนุนจึงอ่านเต็มได้)

มีการเปิดเผยช่องโหว่ Stack Buffer Overflow ใน snmptrapd ของ Net-SNMP ซึ่งอาจนำไปสู่การรันโค้ดจากระยะไกล (RCE) ได้ แต่เนื้อหารายละเอียดเชิงลึกถูกจำกัดให้เฉพาะผู้สนับสนุนเท่านั้น อย่างไรก็ตาม ช่องโหว่นี้ถูกจัดเป็นความเสี่ยงสูงและควรจับตาการอัปเดตแพตช์จากผู้พัฒนา

https://securityonline.info/researcher-details-stack-buffer-overflow-flaw-in-net-snmp-snmptrapd-with-poc

Attacking from Within: ช่องโหว่ ColdFusion เปิดทางแอดมินโจมตีผ่าน Remote Share

Adobe ออกแพตช์อุดช่องโหว่ร้ายแรงใน ColdFusion หลังนักวิจัยพบว่าผู้ที่มีสิทธิ์เข้า CFAdmin สามารถใช้ฟีเจอร์ “Package & Deploy” ร่วมกับ UNC path เพื่อดึงไฟล์ CAR อันตรายจาก SMB ภายนอกและติดตั้ง web shell ลงเซิร์ฟเวอร์ได้ ทำให้การเข้าถึงแอดมินเพียงอย่างเดียวสามารถนำไปสู่การยึดระบบเต็มรูปแบบได้ จึงแนะนำให้อัปเดตแพตช์ล่าสุดและป้องกันการเข้าถึง CFAdmin อย่างเข้มงวด

https://securityonline.info/attacking-from-within-how-adobe-coldfusion-admins-can-weaponize-remote-shares

CVE-2025-66518: ช่องโหว่ Apache Kyuubi เปิดทางอ่านไฟล์บนเซิร์ฟเวอร์

Apache Kyuubi แก้ไขช่องโหว่ระดับสูงที่ทำให้ผู้ใช้สามารถหลบการตรวจสอบ allow-list ของไดเรกทอรีได้ เนื่องจากระบบไม่ทำ path normalization อย่างถูกต้อง ส่งผลให้ผู้โจมตีเข้าถึงไฟล์ภายในเซิร์ฟเวอร์ที่ไม่ควรถูกอ่านได้ โดยเวอร์ชันที่ได้รับผลกระทบคือ 1.6.0 ถึง 1.10.2 และควรอัปเดตเป็น 1.10.3 ทันทีเพื่อปิดช่องโหว่นี้

https://securityonline.info/cve-2025-66518-high-severity-flaw-in-apache-kyuubi-exposes-local-server-files

Apache SIS อุดช่องโหว่ XXE ที่ทำให้ไฟล์ภายในรั่วไหลผ่าน XML

Apache SIS พบช่องโหว่ XXE ที่เปิดโอกาสให้ผู้โจมตีสร้างไฟล์ XML พิเศษเพื่อหลอกให้ระบบอ่านและส่งคืนข้อมูลไฟล์ภายในเซิร์ฟเวอร์ เช่น config หรือ password file โดยกระทบหลายฟอร์แมต เช่น GeoTIFF, ISO 19115, GML และ GPX ซึ่งมีผลกับเวอร์ชัน 0.4 ถึง 1.5 และได้รับการแก้ไขแล้วในเวอร์ชัน 1.6

https://securityonline.info/apache-sis-patch-blocks-xml-attack-that-leaks-server-files

macOS Developers Under Attack: GlassWorm Wave 4 โจมตีผ่าน VS Code Extensions

แคมเปญ GlassWorm ระลอกที่ 4 เปลี่ยนเป้าหมายจาก Windows มาสู่ macOS โดยซ่อน payload ที่เข้ารหัส AES-256-CBC ไว้ในส่วนขยาย VS Code และตั้งเวลาให้ทำงานหลังติดตั้ง 15 นาทีเพื่อหลบ sandbox พร้อมความสามารถใหม่ที่อันตรายกว่าเดิมคือการแทนที่แอปกระเป๋าเงินฮาร์ดแวร์อย่าง Ledger และ Trezor ด้วยเวอร์ชันปลอม ทำให้ผู้พัฒนาบน macOS โดยเฉพาะสาย crypto เสี่ยงถูกยึดระบบและทรัพย์สินดิจิทัล

https://securityonline.info/macos-developers-in-the-crosshairs-glassworms-wave-4-exploits-vs-code-to-trojanize-hardware-wallets

Aiohttp ออกแพตช์อุดช่องโหว่ 7 รายการ รวมถึง DoS รุนแรงสูง

Aiohttp ออกอัปเดตเวอร์ชัน 3.13.3 เพื่อแก้ไขช่องโหว่ 7 รายการที่เสี่ยงทำให้เซิร์ฟเวอร์ล่ม ตั้งแต่ DoS ระดับรุนแรงสูงที่ผู้โจมตีสามารถส่ง POST พิเศษเพื่อกินหน่วยความจำจนระบบค้าง (CVE-2025-69228) ไปจนถึงบั๊กที่ทำให้เกิดลูปไม่สิ้นสุดเมื่อ Python ถูกเปิดโหมด optimize (CVE-2025-69227) รวมถึงช่องโหว่อื่นอย่างการโจมตีด้วย chunked message ที่ทำให้ CPU ถูกใช้งานหนัก การส่ง cookie ผิดรูปแบบเพื่อถล่ม log การลักลอบส่ง request แบบ smuggling ผ่านอักขระ non‑ASCII และการเดาเส้นทางไฟล์ภายในเซิร์ฟเวอร์ผ่าน web.static() โดยช่องโหว่ทั้งหมดกระทบเวอร์ชัน 3.13.2 ลงไป และผู้พัฒนาถูกแนะนำให้อัปเดตเป็น 3.13.3 ทันทีเพื่อปิดความเสี่ยงเหล่านี้

https://securityonline.info/aiohttp-patches-seven-vulnerabilities-including-high-severity-dos-risks/

#รวมข่าวIT #20260106 #securityonline

Riot Games ล่มยาวเพราะใบรับรอง SSL หมดอายุ

Riot Games เผชิญเหตุระบบล่มครั้งใหญ่เมื่อใบรับรอง SSL หมดอายุ ทำให้ผู้เล่น League of Legends ไม่สามารถเชื่อมต่อเซิร์ฟเวอร์ได้หลายชั่วโมง โดยปัญหานี้เคยเกิดขึ้นมาแล้วเมื่อ 10 ปีก่อนและยังไม่ถูกแก้ไขอย่างยั่งยืน แม้ทีมงานจะเร่งออกใบรับรองใหม่และกู้ระบบกลับมาได้ แต่ผู้เล่นบางส่วนยังพบข้อความผิดพลาดและต้องอัปเดตไคลเอนต์หรือรีสตาร์ตเครื่องเพื่อใช้งานได้ตามปกติ

https://securityonline.info/riot-games-login-outage-traced-to-expired-ssl-certificate

Microsoft เตรียมยุติ Windows 11 SE ทำให้โรงเรียนต้องหาทางเลือกใหม่

Microsoft ยืนยันว่าจะหยุดสนับสนุน Windows 11 SE ในปี 2026 ส่งผลให้โรงเรียนที่ใช้งานระบบนี้ต้องเผชิญความเสี่ยงด้านความปลอดภัยหากไม่อัปเกรดหรือเปลี่ยนอุปกรณ์ใหม่ เนื่องจากฮาร์ดแวร์ที่มาพร้อม Windows 11 SE ส่วนใหญ่มีสเปกต่ำ ไม่รองรับ Windows 11 รุ่นเต็ม ทำให้หลายสถาบันอาจต้องย้ายไปใช้ Chromebook หรือ iPad แทน

https://securityonline.info/the-chromebook-killer-fails-microsoft-to-kill-windows-11-se-in-2026

พบช่องโหว่ใหม่ใน macOS (CVE-2025-43530) ทำให้ระบบอัตโนมัติรันคำสั่งได้โดยไม่ต้องขอสิทธิ์

นักวิจัยพบช่องโหว่ร้ายแรงในระบบ TCC ของ macOS ที่ทำให้ผู้โจมตีสามารถใช้ช่องโหว่ใน ScreenReader.framework เพื่อรัน AppleScript และควบคุมเครื่องได้โดยไม่ต้องผ่านหน้าต่างขออนุญาต โดยอาศัยการหลอกระบบให้เชื่อว่าเป็นโปรเซสที่เชื่อถือได้ Apple ได้ออกแพตช์แก้ไขแล้วใน macOS Tahoe, Sonoma, Sequoia และ iOS/iPadOS เวอร์ชันล่าสุด ผู้ใช้ควรอัปเดตทันที

https://securityonline.info/new-tcc-bypass-cve-2025-43530-exposes-macos-to-unchecked-automation

รายงานช่องโหว่ Stack Buffer Overflow ใน Net-SNMP snmptrapd (ต้องเป็นผู้สนับสนุนจึงอ่านเต็มได้)

มีการเปิดเผยช่องโหว่ Stack Buffer Overflow ใน snmptrapd ของ Net-SNMP ซึ่งอาจนำไปสู่การรันโค้ดจากระยะไกล (RCE) ได้ แต่เนื้อหารายละเอียดเชิงลึกถูกจำกัดให้เฉพาะผู้สนับสนุนเท่านั้น อย่างไรก็ตาม ช่องโหว่นี้ถูกจัดเป็นความเสี่ยงสูงและควรจับตาการอัปเดตแพตช์จากผู้พัฒนา

https://securityonline.info/researcher-details-stack-buffer-overflow-flaw-in-net-snmp-snmptrapd-with-poc

Attacking from Within: ช่องโหว่ ColdFusion เปิดทางแอดมินโจมตีผ่าน Remote Share

Adobe ออกแพตช์อุดช่องโหว่ร้ายแรงใน ColdFusion หลังนักวิจัยพบว่าผู้ที่มีสิทธิ์เข้า CFAdmin สามารถใช้ฟีเจอร์ “Package & Deploy” ร่วมกับ UNC path เพื่อดึงไฟล์ CAR อันตรายจาก SMB ภายนอกและติดตั้ง web shell ลงเซิร์ฟเวอร์ได้ ทำให้การเข้าถึงแอดมินเพียงอย่างเดียวสามารถนำไปสู่การยึดระบบเต็มรูปแบบได้ จึงแนะนำให้อัปเดตแพตช์ล่าสุดและป้องกันการเข้าถึง CFAdmin อย่างเข้มงวด

https://securityonline.info/attacking-from-within-how-adobe-coldfusion-admins-can-weaponize-remote-shares

CVE-2025-66518: ช่องโหว่ Apache Kyuubi เปิดทางอ่านไฟล์บนเซิร์ฟเวอร์

Apache Kyuubi แก้ไขช่องโหว่ระดับสูงที่ทำให้ผู้ใช้สามารถหลบการตรวจสอบ allow-list ของไดเรกทอรีได้ เนื่องจากระบบไม่ทำ path normalization อย่างถูกต้อง ส่งผลให้ผู้โจมตีเข้าถึงไฟล์ภายในเซิร์ฟเวอร์ที่ไม่ควรถูกอ่านได้ โดยเวอร์ชันที่ได้รับผลกระทบคือ 1.6.0 ถึง 1.10.2 และควรอัปเดตเป็น 1.10.3 ทันทีเพื่อปิดช่องโหว่นี้

https://securityonline.info/cve-2025-66518-high-severity-flaw-in-apache-kyuubi-exposes-local-server-files

Apache SIS อุดช่องโหว่ XXE ที่ทำให้ไฟล์ภายในรั่วไหลผ่าน XML

Apache SIS พบช่องโหว่ XXE ที่เปิดโอกาสให้ผู้โจมตีสร้างไฟล์ XML พิเศษเพื่อหลอกให้ระบบอ่านและส่งคืนข้อมูลไฟล์ภายในเซิร์ฟเวอร์ เช่น config หรือ password file โดยกระทบหลายฟอร์แมต เช่น GeoTIFF, ISO 19115, GML และ GPX ซึ่งมีผลกับเวอร์ชัน 0.4 ถึง 1.5 และได้รับการแก้ไขแล้วในเวอร์ชัน 1.6

https://securityonline.info/apache-sis-patch-blocks-xml-attack-that-leaks-server-files

macOS Developers Under Attack: GlassWorm Wave 4 โจมตีผ่าน VS Code Extensions

แคมเปญ GlassWorm ระลอกที่ 4 เปลี่ยนเป้าหมายจาก Windows มาสู่ macOS โดยซ่อน payload ที่เข้ารหัส AES-256-CBC ไว้ในส่วนขยาย VS Code และตั้งเวลาให้ทำงานหลังติดตั้ง 15 นาทีเพื่อหลบ sandbox พร้อมความสามารถใหม่ที่อันตรายกว่าเดิมคือการแทนที่แอปกระเป๋าเงินฮาร์ดแวร์อย่าง Ledger และ Trezor ด้วยเวอร์ชันปลอม ทำให้ผู้พัฒนาบน macOS โดยเฉพาะสาย crypto เสี่ยงถูกยึดระบบและทรัพย์สินดิจิทัล

https://securityonline.info/macos-developers-in-the-crosshairs-glassworms-wave-4-exploits-vs-code-to-trojanize-hardware-wallets

Aiohttp ออกแพตช์อุดช่องโหว่ 7 รายการ รวมถึง DoS รุนแรงสูง

Aiohttp ออกอัปเดตเวอร์ชัน 3.13.3 เพื่อแก้ไขช่องโหว่ 7 รายการที่เสี่ยงทำให้เซิร์ฟเวอร์ล่ม ตั้งแต่ DoS ระดับรุนแรงสูงที่ผู้โจมตีสามารถส่ง POST พิเศษเพื่อกินหน่วยความจำจนระบบค้าง (CVE-2025-69228) ไปจนถึงบั๊กที่ทำให้เกิดลูปไม่สิ้นสุดเมื่อ Python ถูกเปิดโหมด optimize (CVE-2025-69227) รวมถึงช่องโหว่อื่นอย่างการโจมตีด้วย chunked message ที่ทำให้ CPU ถูกใช้งานหนัก การส่ง cookie ผิดรูปแบบเพื่อถล่ม log การลักลอบส่ง request แบบ smuggling ผ่านอักขระ non‑ASCII และการเดาเส้นทางไฟล์ภายในเซิร์ฟเวอร์ผ่าน web.static() โดยช่องโหว่ทั้งหมดกระทบเวอร์ชัน 3.13.2 ลงไป และผู้พัฒนาถูกแนะนำให้อัปเดตเป็น 3.13.3 ทันทีเพื่อปิดความเสี่ยงเหล่านี้

https://securityonline.info/aiohttp-patches-seven-vulnerabilities-including-high-severity-dos-risks/

📌🔐🩷 รวมข่าวจากเวบ SecurityOnline 🩷🔐📌

#รวมข่าวIT #20260106 #securityonline

🔐 Riot Games ล่มยาวเพราะใบรับรอง SSL หมดอายุ

Riot Games เผชิญเหตุระบบล่มครั้งใหญ่เมื่อใบรับรอง SSL หมดอายุ ทำให้ผู้เล่น League of Legends ไม่สามารถเชื่อมต่อเซิร์ฟเวอร์ได้หลายชั่วโมง โดยปัญหานี้เคยเกิดขึ้นมาแล้วเมื่อ 10 ปีก่อนและยังไม่ถูกแก้ไขอย่างยั่งยืน แม้ทีมงานจะเร่งออกใบรับรองใหม่และกู้ระบบกลับมาได้ แต่ผู้เล่นบางส่วนยังพบข้อความผิดพลาดและต้องอัปเดตไคลเอนต์หรือรีสตาร์ตเครื่องเพื่อใช้งานได้ตามปกติ

🔗 https://securityonline.info/riot-games-login-outage-traced-to-expired-ssl-certificate

💻 Microsoft เตรียมยุติ Windows 11 SE ทำให้โรงเรียนต้องหาทางเลือกใหม่

Microsoft ยืนยันว่าจะหยุดสนับสนุน Windows 11 SE ในปี 2026 ส่งผลให้โรงเรียนที่ใช้งานระบบนี้ต้องเผชิญความเสี่ยงด้านความปลอดภัยหากไม่อัปเกรดหรือเปลี่ยนอุปกรณ์ใหม่ เนื่องจากฮาร์ดแวร์ที่มาพร้อม Windows 11 SE ส่วนใหญ่มีสเปกต่ำ ไม่รองรับ Windows 11 รุ่นเต็ม ทำให้หลายสถาบันอาจต้องย้ายไปใช้ Chromebook หรือ iPad แทน

🔗 https://securityonline.info/the-chromebook-killer-fails-microsoft-to-kill-windows-11-se-in-2026

🛡️ พบช่องโหว่ใหม่ใน macOS (CVE-2025-43530) ทำให้ระบบอัตโนมัติรันคำสั่งได้โดยไม่ต้องขอสิทธิ์

นักวิจัยพบช่องโหว่ร้ายแรงในระบบ TCC ของ macOS ที่ทำให้ผู้โจมตีสามารถใช้ช่องโหว่ใน ScreenReader.framework เพื่อรัน AppleScript และควบคุมเครื่องได้โดยไม่ต้องผ่านหน้าต่างขออนุญาต โดยอาศัยการหลอกระบบให้เชื่อว่าเป็นโปรเซสที่เชื่อถือได้ Apple ได้ออกแพตช์แก้ไขแล้วใน macOS Tahoe, Sonoma, Sequoia และ iOS/iPadOS เวอร์ชันล่าสุด ผู้ใช้ควรอัปเดตทันที

🔗 https://securityonline.info/new-tcc-bypass-cve-2025-43530-exposes-macos-to-unchecked-automation

⚠️ รายงานช่องโหว่ Stack Buffer Overflow ใน Net-SNMP snmptrapd (ต้องเป็นผู้สนับสนุนจึงอ่านเต็มได้)

มีการเปิดเผยช่องโหว่ Stack Buffer Overflow ใน snmptrapd ของ Net-SNMP ซึ่งอาจนำไปสู่การรันโค้ดจากระยะไกล (RCE) ได้ แต่เนื้อหารายละเอียดเชิงลึกถูกจำกัดให้เฉพาะผู้สนับสนุนเท่านั้น อย่างไรก็ตาม ช่องโหว่นี้ถูกจัดเป็นความเสี่ยงสูงและควรจับตาการอัปเดตแพตช์จากผู้พัฒนา

🔗 https://securityonline.info/researcher-details-stack-buffer-overflow-flaw-in-net-snmp-snmptrapd-with-poc

🛡️ Attacking from Within: ช่องโหว่ ColdFusion เปิดทางแอดมินโจมตีผ่าน Remote Share

Adobe ออกแพตช์อุดช่องโหว่ร้ายแรงใน ColdFusion หลังนักวิจัยพบว่าผู้ที่มีสิทธิ์เข้า CFAdmin สามารถใช้ฟีเจอร์ “Package & Deploy” ร่วมกับ UNC path เพื่อดึงไฟล์ CAR อันตรายจาก SMB ภายนอกและติดตั้ง web shell ลงเซิร์ฟเวอร์ได้ ทำให้การเข้าถึงแอดมินเพียงอย่างเดียวสามารถนำไปสู่การยึดระบบเต็มรูปแบบได้ จึงแนะนำให้อัปเดตแพตช์ล่าสุดและป้องกันการเข้าถึง CFAdmin อย่างเข้มงวด

🔗 https://securityonline.info/attacking-from-within-how-adobe-coldfusion-admins-can-weaponize-remote-shares

📂 CVE-2025-66518: ช่องโหว่ Apache Kyuubi เปิดทางอ่านไฟล์บนเซิร์ฟเวอร์

Apache Kyuubi แก้ไขช่องโหว่ระดับสูงที่ทำให้ผู้ใช้สามารถหลบการตรวจสอบ allow-list ของไดเรกทอรีได้ เนื่องจากระบบไม่ทำ path normalization อย่างถูกต้อง ส่งผลให้ผู้โจมตีเข้าถึงไฟล์ภายในเซิร์ฟเวอร์ที่ไม่ควรถูกอ่านได้ โดยเวอร์ชันที่ได้รับผลกระทบคือ 1.6.0 ถึง 1.10.2 และควรอัปเดตเป็น 1.10.3 ทันทีเพื่อปิดช่องโหว่นี้

🔗 https://securityonline.info/cve-2025-66518-high-severity-flaw-in-apache-kyuubi-exposes-local-server-files

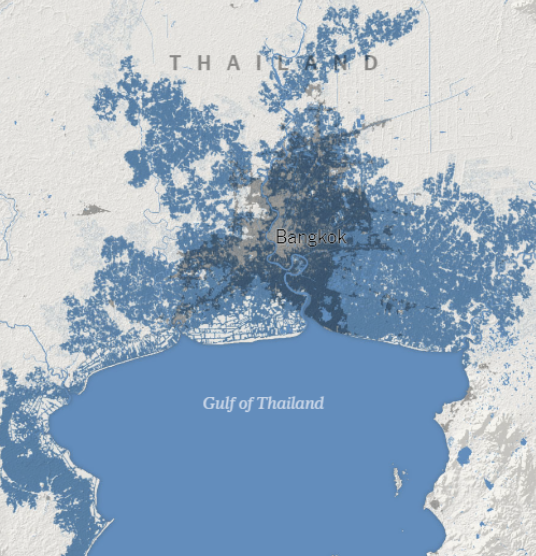

🗺️ Apache SIS อุดช่องโหว่ XXE ที่ทำให้ไฟล์ภายในรั่วไหลผ่าน XML

Apache SIS พบช่องโหว่ XXE ที่เปิดโอกาสให้ผู้โจมตีสร้างไฟล์ XML พิเศษเพื่อหลอกให้ระบบอ่านและส่งคืนข้อมูลไฟล์ภายในเซิร์ฟเวอร์ เช่น config หรือ password file โดยกระทบหลายฟอร์แมต เช่น GeoTIFF, ISO 19115, GML และ GPX ซึ่งมีผลกับเวอร์ชัน 0.4 ถึง 1.5 และได้รับการแก้ไขแล้วในเวอร์ชัน 1.6

🔗 https://securityonline.info/apache-sis-patch-blocks-xml-attack-that-leaks-server-files

🧪 macOS Developers Under Attack: GlassWorm Wave 4 โจมตีผ่าน VS Code Extensions

แคมเปญ GlassWorm ระลอกที่ 4 เปลี่ยนเป้าหมายจาก Windows มาสู่ macOS โดยซ่อน payload ที่เข้ารหัส AES-256-CBC ไว้ในส่วนขยาย VS Code และตั้งเวลาให้ทำงานหลังติดตั้ง 15 นาทีเพื่อหลบ sandbox พร้อมความสามารถใหม่ที่อันตรายกว่าเดิมคือการแทนที่แอปกระเป๋าเงินฮาร์ดแวร์อย่าง Ledger และ Trezor ด้วยเวอร์ชันปลอม ทำให้ผู้พัฒนาบน macOS โดยเฉพาะสาย crypto เสี่ยงถูกยึดระบบและทรัพย์สินดิจิทัล

🔗 https://securityonline.info/macos-developers-in-the-crosshairs-glassworms-wave-4-exploits-vs-code-to-trojanize-hardware-wallets

⚠️ Aiohttp ออกแพตช์อุดช่องโหว่ 7 รายการ รวมถึง DoS รุนแรงสูง

Aiohttp ออกอัปเดตเวอร์ชัน 3.13.3 เพื่อแก้ไขช่องโหว่ 7 รายการที่เสี่ยงทำให้เซิร์ฟเวอร์ล่ม ตั้งแต่ DoS ระดับรุนแรงสูงที่ผู้โจมตีสามารถส่ง POST พิเศษเพื่อกินหน่วยความจำจนระบบค้าง (CVE-2025-69228) ไปจนถึงบั๊กที่ทำให้เกิดลูปไม่สิ้นสุดเมื่อ Python ถูกเปิดโหมด optimize (CVE-2025-69227) รวมถึงช่องโหว่อื่นอย่างการโจมตีด้วย chunked message ที่ทำให้ CPU ถูกใช้งานหนัก การส่ง cookie ผิดรูปแบบเพื่อถล่ม log การลักลอบส่ง request แบบ smuggling ผ่านอักขระ non‑ASCII และการเดาเส้นทางไฟล์ภายในเซิร์ฟเวอร์ผ่าน web.static() โดยช่องโหว่ทั้งหมดกระทบเวอร์ชัน 3.13.2 ลงไป และผู้พัฒนาถูกแนะนำให้อัปเดตเป็น 3.13.3 ทันทีเพื่อปิดความเสี่ยงเหล่านี้

🔗 https://securityonline.info/aiohttp-patches-seven-vulnerabilities-including-high-severity-dos-risks/

0 Comments

0 Shares

95 Views

0 Reviews