หมากรุก ตอนที่ 8

นิทานเรื่องจริง เรื่อง “หมากรุก”

ตอน 8

มาดูทางด้านจีนบ้าง เพราะยุทธศาสตร์รัสเซียจีน แม้จะแยกกัน แต่ก็สอดคล้องและเสริมกัน

การพุ่งเป็นพลุของจีนทางด้านเศรษฐกิจในศตวรรษใหม่นี้ เป็นเรื่องน่าตกใจของอเมริกา แต่น่าสนใจสำหรับชาวโลก

ยุทธศาสตร์จีนก็เป็นเรื่องใหม่ ที่ก้าวข้ามเรื่องของอำนาจทางเส้นทางน้ำที่ครอบโลกมาถึง 400 ปี แทนที่จีน จะมุ่งหน้าแต่จะสร้างแสนยานุภาพทางกองทัพเรือเพื่อ มาใช้อำนาจทางทะเล อย่างที่อังกฤษทำ หรือสร้างแสนยานุภาพทางอากาศ อย่างที่อเมริกาทำ จีนกลับใช้ยุทธศาสตร์สร้างเครือข่ายทำนองเดียวกับรัสเซีย

รัสเซีย สร้างเครือข่ายท่อส่ง จีน สร้างเครือข่ายเส้นทางรถไฟ

เหมือนเป็นการใช้ทฤษฏีครูแมค มาปรับหาสูตรยุทธศาสตร์ใหม่ แต่กลับทางกับความคิดของตะวันตก จีนกลับวิ่งเข้าไปในผืนแผ่นดิน World Island ไปถึงอาฟริกา เอเซีย และยุโรป มันเป็นการใช้ทฤษฏีภูมิศาสตร์การเมืองพื้นฐาน มาสร้างและเชื่อมชาวผืนแผ่นดินใหญ่ให้ใกล้ชิดกันเข้ามาอีก และทำให้ World Island กลับแข่งแกร่งขึ้นไปอีก

จีนใช้เวลาเตรียมตัวอยู่หลายสิบปี วางแผนอย่างระมัดระวัง เป็น 2 ขั้นตอน

ขั้นตอนแรก จีนใช้วิธีเชื่อมโยงเศรษฐกิจและการค้า ระหว่างประเทศที่อยู่ใน World Island เข้าด้วยกันด้วยระบบการคมนาคม จีนวางเครือข่ายเส้นทางรถไฟความเร็วสูงจำนวนมาก ควบคู่กับการวางท่อส่งน้ำมันและแก๊ส ยาวตลอดแนวอันกว้างไกลของยูเรเซีย ระหว่างเส้นทางยาว จีนยังต่อเส้นทางรถไฟเข้าไปในเมืองสำคัญต่างๆ ขึ้นไปทางเหนือ ลงไปทางใต้ เหมือนเป็นเครือข่ายก้างปลายักษ์ของเส้นทางรถไฟ

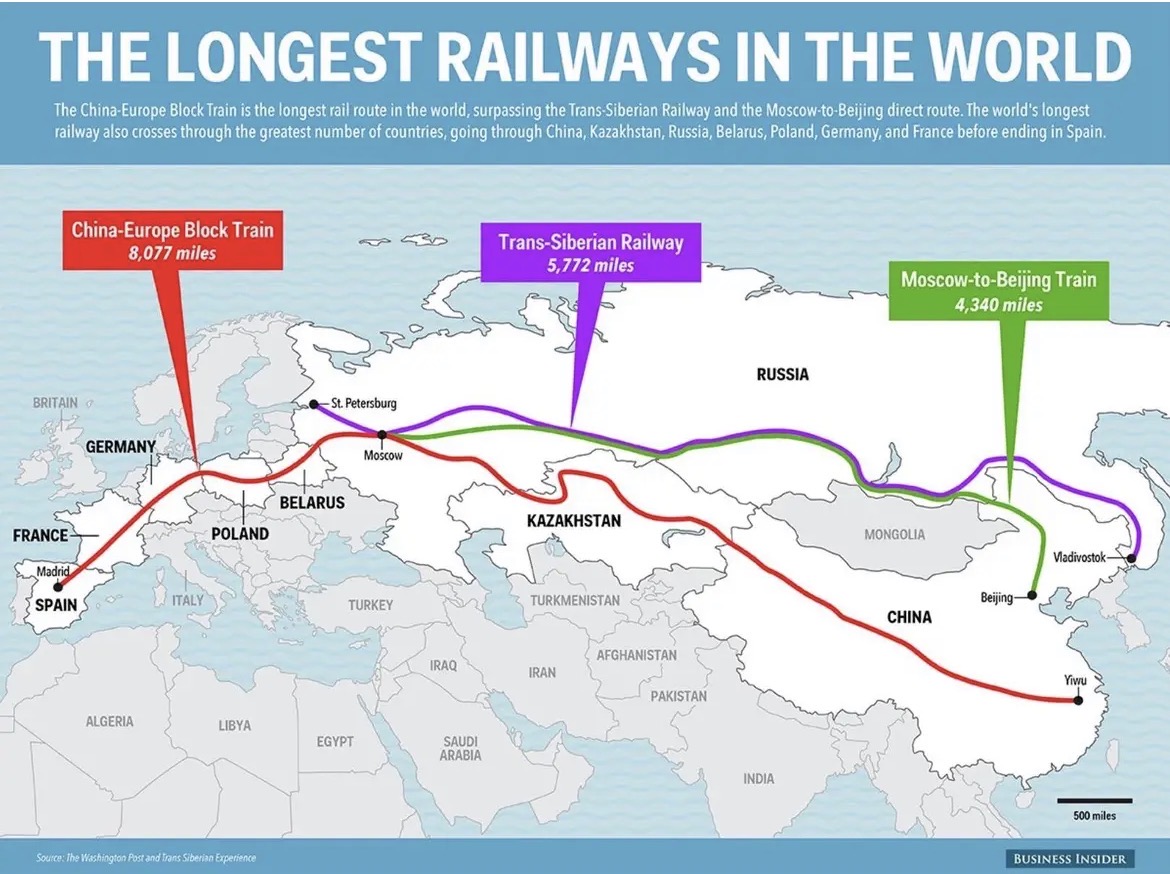

นับเป็นครั้งแรกในประวัติศาสตร์ ที่มีการขนส่งสินค้าทั้งขนาดเล็ก และขนาดใหญ่ รวมทั้งน้ำมัน และแร่ธาตุ ในปริมาณที่สูงมากได้พร้อมกัน ไปทางรถไฟเที่ยวเดียวกัน และข้ามทวีปทางบกได้ มันเป็นเส้นทางที่ยาวประมาณ 7,000 ไมล์ จากยิวูของจีน ถึงมาดริดของสเปน การขนส่งสินค้าครั้งละมากๆ มีทางเลือกแล้ว ไม่จำเป็นต้องพึ่งเส้นทางเรือแต่อย่างเดียวอีกต่อไป และอำนาจของฝ่ายอยู่เกาะ ก็เริ่มจะเสทือน

ยุทธศาสตร์รางรถไฟของจีน ทำให้เกิดอำนาจต่อรอง ที่ไม่ได้มาจากอาวุธ อย่างที่อเมริกาก็นึกไม่ถึง เช่นเดียวกับยุทธศาสตร์สร้างท่อส่งของรัสเซีย และขณะเดียวกัน ดูเหมือนเส้นทางราง กลับเป็นการ “ตัด” การเชื่อมโยงด้านกำลังทหารของอเมริกาไปในขณะเดียวกันด้วย….อย่านึกว่าอา เฮียเก่งแต่การค้า

ครูแมค เคยเขียนบทความเมื่อปี ค.ศ.1904 ว่า แม้เส้นทางรถไฟรางเดี่ยว ทรานส์ไซบีเรีย ที่มีความยาวประมาณ 5,700 ไมล์ ยาวที่สุดในโลกขณะนั้น ที่วิ่งข้ามไปสุดทวีป จากมอสโคว์ไปวลาดิวอสสต็อก จะไม่แน่นอน และไม่ปลอดภัย แต่ครูแมคเชื่อว่า ต่อไปในไม่ช้า ผืนแผ่นดินอันกว้างใหญ่ของรัสเซีย และมองโกเลีย ที่เต็มไปด้วยพลังงานและแร่ธาตุธรรมชาติมากมายจนประเมินไม่ถูกนั้น จะมีการเชื่อมต่อกันทางการค้า ที่การขนส่งทางเส้นทางเรือ แทบจะทำอะไรไม่ได้

ครูแมค ประเมินไว้ไม่ผิดเรื่อง แต่อาจจะพลาดเรื่องเวลา เพราะพวกชาวเกาะของครูแมคเองนั่นแหละ เป็นฝ่ายจัดส่งพวกปฏิวัติมาให้รัสเซีย ตั้งแต่ปี ค.ศ.1917 และส่งให้จีนในปี ค.ศ.1949 และต่อด้วยสงครามเย็นเสียอีกหลายสิบปี การสร้างเครือข่ายทางบกของ heartland กับพวก เลยมาสายไปหน่อย แต่ก็ “มาแล้ว” และยุทธศาสตร์เก่าๆ ที่ชาวเกาะสร้างขึ้น เพื่อมาใช้ขวางการเชื่อม ระหว่างชาวแผ่นดินใหญ่ก็ดูเหมือนจะใช้ “ยาก” ขึ้นเสียแล้ว

ในขณะที่กลุ่มชาวเกาะ ยังติดกับอยู่กับนโยบายของตัว ที่แปลงมาจากทฤษฏีของครูแมค ในลักษณะการปิดล้อมและทำลาย โดยสร้างเครือข่ายฐานทัพ กับเครือข่ายผู้ก่อการร้าย แต่อาเฮียแถวปักกิ่ง กลับมองทฤษฏีของครูแมคจากสายตาและความคิดของผู้ที่อยู่บนผืนแผ่นดินใหญ่ ว่าเราจะสร้างเครือข่ายเชื่อมต่อการค้า และสร้างธุรกิจกับพวกอยู่แผ่นดินใหญ่ด้วยกันอย่างไร

แม้ชาวเกาะเล็กเท่าหัวแม่โป้งของเท้าขวาอย่างอเมริกา จะสร้างระบบถนนไฮเวย์ระหว่างรัฐมานานแล้วตั้งแต่ช่วงปี คศ 1950 ก็จริง แต่มันเทียบไม่ได้ กับการวางเส้นทางรถไฟความเร็วสูงในประเทศ แบบก้างปลาของอาเฮีย

ในช่วงปี 2007 ถึง 2014 เส้นทางรถไฟแบบก้างปลา ของจีนยาว 9,000 ไมล์ ที่วิ่งผ่านข้ามไปมาระหว่างเมือง สามารถบรรทุกผู้โดยสารวันละ 2.5 ล้านคน ด้วยความเร็ว 240 ไมล์ต่อชั่วโมง และเมื่อระบบนี้เสร็จสมบูรณ์ ในปี ค.ศ.2030 ระยะทางรถไฟจะเพิ่มเป็น 16,000 ไมล์ ถึงปลายทางเมืองใหญ่ทั้งหมดของจีน

หลังจากสร้างระบบรางในบ้านจนเป็นที่พอใจ จีนเริ่มยืดตัวออกไปนอกบ้าน ในปี ค.ศ.2008 รัสเซียและเยอรมันก็จับมือกับจีน เชื่อมต่อรางเส้นทางยูเรเซีย เส้นทางหนึ่งขึ้นเหนือ ไปตามเส้นทางทรานส์ไซบีเรียเดิม อีกเส้นลงใต้ วิ่งตามเส้นทางสายไหมเดิม ผ่านคาซัคสถาน ทั้ง 2 เส้นทางบรรจบกันที่มอสโคว์ จากนั้น วิ่งต่อไปจนถึงแฮมเบอร์ก ของเยอรมัน มันเป็นการเชื่อมยูเรเซียเข้าด้วยกัน

เส้นทางใต้นั้น รถไฟบรรทุกสินค้า สามารถขนส่งสินค้าระหว่างจีน กับเยอรมัน เช่น สินค้าทางอุตสาหกรรม ส่วนประกอบของรถยนต์ ไปตามเส้นทางยาวประมาณ 6,700 ไมล์ จากเมืองไลปซิกในเยอรมัน ไปถึงเมืองชงชิงของจีน โดยใช้เวลาประมาณ 20 วัน เทียบกับเส้นทางขนส่งสินค้าประเภทเดียวกันทางเรือ ที่ใช้เวลา 35 วัน ประหยัดเวลาไปเกือบครึ่ง มันเป็นการลดต้นทุน และค่าใช้จ่าย ที่มีความหมายสำหรับคนค้าขาย

ตอนนี้ จีน คือตลาดใหญ่ของรถเบนซ์กับบีเอ็ม นะครับ เสี่ยตัวจริงทั้งนั้น เยอรมันถึงต้องบริการส่งถึงหน้าบ้าน

ในปี ค.ศ.2013 Deutsche Bahn AG (การรถไฟเยอรมัน) เตรียมแผนที่จะสร้างอีกเส้นทาง ระหว่างแฮมเบอร์กในเยอรมัน ไป Zhengzhou ซึ่งจะทำให้การขนส่งระหว่างเยอรมันกับจีน ลดลงเหลือแค่ 15 วัน ส่วนคาซัคสถาน ก็จะสร้างเส้นทางจาก ฉ่งชิงไปดุสเบร์กของเยอรมัน ใช้เวลาวิ่ง 15 วันเท่ากัน

ในเดือนตุลาคม ปี ค.ศ.2014 จีนประกาศแผนสร้างเส้นทางรถไฟความเร็วสูง ที่ยาวที่สุด มูลค่า 230 พันล้านเหรียญ ตามแผนนี้ รถไฟจะใช้เวลาวิ่งระยะทางประมาณ 4,300 ไมล์ ระหว่างปักกิ่งกับ มอสโคว์ เพียงแค่ 2 วัน จะไปหาเพื่อนไม่ต้องใช้เวลานาน

นอกจากนี้ จีน ได้ตกลงที่จะสร้างเส้นทางเลียบชายฝั่ง ระหว่างจีนกับ ปากีสถาน พร้อมกับมีถนนไฮเวย์ เส้นทางรถไฟ และท่อส่ง ไปกันเป็นแผงยาวเกือบ 2,000 ไมล์ จากคัชการ์ในซินเจียง ที่อยู่สุดทางตะวันตกของจีน เพื่อไปออกท่าเรือ กวาดาร์ที่ปากีสถาน ที่สร้างตั้งแต่ ค.ศ.2007 และจีนไปลงทุนสร้างสาธารณูปโภค พร้อมอาคาร เพิ่มที่ท่าเรือกวาดาร์ ริมทะเลอารเบีย ซึ่งอยู่ห่างจากอ่าวเปอร์เซียเพียง 370 ไมล์

ในปี ค.ศ.2011 จีนสร้างเส้นทางรถไฟความเร็วสูงลงใต้มาถึงลาว มูลค่า 6.2 พันล้านเหรียญ และมีแผนจะสร้างเส้นทางที่ขนส่งผู้โดยสาร และ สินค้า จากคุนหมิงถึงสิงคโปร์ โดยใช้เวลาเพียง10 ชั่วโมง แผนนี้ ถ้าสำเร็จ จะทำให้ช่องแคบมะละกาไร้ความหมายไปสำหรับหลายประเทศ และคำขู่ที่ส่งเสียงมานาน อาจจะไม่ต่างกับเสียงลมพัดใบตองแห้ง….

สวัสดีครับ

คนเล่านิทาน

29 ธ.ค. 2558

นิทานเรื่องจริง เรื่อง “หมากรุก”

ตอน 8

มาดูทางด้านจีนบ้าง เพราะยุทธศาสตร์รัสเซียจีน แม้จะแยกกัน แต่ก็สอดคล้องและเสริมกัน

การพุ่งเป็นพลุของจีนทางด้านเศรษฐกิจในศตวรรษใหม่นี้ เป็นเรื่องน่าตกใจของอเมริกา แต่น่าสนใจสำหรับชาวโลก

ยุทธศาสตร์จีนก็เป็นเรื่องใหม่ ที่ก้าวข้ามเรื่องของอำนาจทางเส้นทางน้ำที่ครอบโลกมาถึง 400 ปี แทนที่จีน จะมุ่งหน้าแต่จะสร้างแสนยานุภาพทางกองทัพเรือเพื่อ มาใช้อำนาจทางทะเล อย่างที่อังกฤษทำ หรือสร้างแสนยานุภาพทางอากาศ อย่างที่อเมริกาทำ จีนกลับใช้ยุทธศาสตร์สร้างเครือข่ายทำนองเดียวกับรัสเซีย

รัสเซีย สร้างเครือข่ายท่อส่ง จีน สร้างเครือข่ายเส้นทางรถไฟ

เหมือนเป็นการใช้ทฤษฏีครูแมค มาปรับหาสูตรยุทธศาสตร์ใหม่ แต่กลับทางกับความคิดของตะวันตก จีนกลับวิ่งเข้าไปในผืนแผ่นดิน World Island ไปถึงอาฟริกา เอเซีย และยุโรป มันเป็นการใช้ทฤษฏีภูมิศาสตร์การเมืองพื้นฐาน มาสร้างและเชื่อมชาวผืนแผ่นดินใหญ่ให้ใกล้ชิดกันเข้ามาอีก และทำให้ World Island กลับแข่งแกร่งขึ้นไปอีก

จีนใช้เวลาเตรียมตัวอยู่หลายสิบปี วางแผนอย่างระมัดระวัง เป็น 2 ขั้นตอน

ขั้นตอนแรก จีนใช้วิธีเชื่อมโยงเศรษฐกิจและการค้า ระหว่างประเทศที่อยู่ใน World Island เข้าด้วยกันด้วยระบบการคมนาคม จีนวางเครือข่ายเส้นทางรถไฟความเร็วสูงจำนวนมาก ควบคู่กับการวางท่อส่งน้ำมันและแก๊ส ยาวตลอดแนวอันกว้างไกลของยูเรเซีย ระหว่างเส้นทางยาว จีนยังต่อเส้นทางรถไฟเข้าไปในเมืองสำคัญต่างๆ ขึ้นไปทางเหนือ ลงไปทางใต้ เหมือนเป็นเครือข่ายก้างปลายักษ์ของเส้นทางรถไฟ

นับเป็นครั้งแรกในประวัติศาสตร์ ที่มีการขนส่งสินค้าทั้งขนาดเล็ก และขนาดใหญ่ รวมทั้งน้ำมัน และแร่ธาตุ ในปริมาณที่สูงมากได้พร้อมกัน ไปทางรถไฟเที่ยวเดียวกัน และข้ามทวีปทางบกได้ มันเป็นเส้นทางที่ยาวประมาณ 7,000 ไมล์ จากยิวูของจีน ถึงมาดริดของสเปน การขนส่งสินค้าครั้งละมากๆ มีทางเลือกแล้ว ไม่จำเป็นต้องพึ่งเส้นทางเรือแต่อย่างเดียวอีกต่อไป และอำนาจของฝ่ายอยู่เกาะ ก็เริ่มจะเสทือน

ยุทธศาสตร์รางรถไฟของจีน ทำให้เกิดอำนาจต่อรอง ที่ไม่ได้มาจากอาวุธ อย่างที่อเมริกาก็นึกไม่ถึง เช่นเดียวกับยุทธศาสตร์สร้างท่อส่งของรัสเซีย และขณะเดียวกัน ดูเหมือนเส้นทางราง กลับเป็นการ “ตัด” การเชื่อมโยงด้านกำลังทหารของอเมริกาไปในขณะเดียวกันด้วย….อย่านึกว่าอา เฮียเก่งแต่การค้า

ครูแมค เคยเขียนบทความเมื่อปี ค.ศ.1904 ว่า แม้เส้นทางรถไฟรางเดี่ยว ทรานส์ไซบีเรีย ที่มีความยาวประมาณ 5,700 ไมล์ ยาวที่สุดในโลกขณะนั้น ที่วิ่งข้ามไปสุดทวีป จากมอสโคว์ไปวลาดิวอสสต็อก จะไม่แน่นอน และไม่ปลอดภัย แต่ครูแมคเชื่อว่า ต่อไปในไม่ช้า ผืนแผ่นดินอันกว้างใหญ่ของรัสเซีย และมองโกเลีย ที่เต็มไปด้วยพลังงานและแร่ธาตุธรรมชาติมากมายจนประเมินไม่ถูกนั้น จะมีการเชื่อมต่อกันทางการค้า ที่การขนส่งทางเส้นทางเรือ แทบจะทำอะไรไม่ได้

ครูแมค ประเมินไว้ไม่ผิดเรื่อง แต่อาจจะพลาดเรื่องเวลา เพราะพวกชาวเกาะของครูแมคเองนั่นแหละ เป็นฝ่ายจัดส่งพวกปฏิวัติมาให้รัสเซีย ตั้งแต่ปี ค.ศ.1917 และส่งให้จีนในปี ค.ศ.1949 และต่อด้วยสงครามเย็นเสียอีกหลายสิบปี การสร้างเครือข่ายทางบกของ heartland กับพวก เลยมาสายไปหน่อย แต่ก็ “มาแล้ว” และยุทธศาสตร์เก่าๆ ที่ชาวเกาะสร้างขึ้น เพื่อมาใช้ขวางการเชื่อม ระหว่างชาวแผ่นดินใหญ่ก็ดูเหมือนจะใช้ “ยาก” ขึ้นเสียแล้ว

ในขณะที่กลุ่มชาวเกาะ ยังติดกับอยู่กับนโยบายของตัว ที่แปลงมาจากทฤษฏีของครูแมค ในลักษณะการปิดล้อมและทำลาย โดยสร้างเครือข่ายฐานทัพ กับเครือข่ายผู้ก่อการร้าย แต่อาเฮียแถวปักกิ่ง กลับมองทฤษฏีของครูแมคจากสายตาและความคิดของผู้ที่อยู่บนผืนแผ่นดินใหญ่ ว่าเราจะสร้างเครือข่ายเชื่อมต่อการค้า และสร้างธุรกิจกับพวกอยู่แผ่นดินใหญ่ด้วยกันอย่างไร

แม้ชาวเกาะเล็กเท่าหัวแม่โป้งของเท้าขวาอย่างอเมริกา จะสร้างระบบถนนไฮเวย์ระหว่างรัฐมานานแล้วตั้งแต่ช่วงปี คศ 1950 ก็จริง แต่มันเทียบไม่ได้ กับการวางเส้นทางรถไฟความเร็วสูงในประเทศ แบบก้างปลาของอาเฮีย

ในช่วงปี 2007 ถึง 2014 เส้นทางรถไฟแบบก้างปลา ของจีนยาว 9,000 ไมล์ ที่วิ่งผ่านข้ามไปมาระหว่างเมือง สามารถบรรทุกผู้โดยสารวันละ 2.5 ล้านคน ด้วยความเร็ว 240 ไมล์ต่อชั่วโมง และเมื่อระบบนี้เสร็จสมบูรณ์ ในปี ค.ศ.2030 ระยะทางรถไฟจะเพิ่มเป็น 16,000 ไมล์ ถึงปลายทางเมืองใหญ่ทั้งหมดของจีน

หลังจากสร้างระบบรางในบ้านจนเป็นที่พอใจ จีนเริ่มยืดตัวออกไปนอกบ้าน ในปี ค.ศ.2008 รัสเซียและเยอรมันก็จับมือกับจีน เชื่อมต่อรางเส้นทางยูเรเซีย เส้นทางหนึ่งขึ้นเหนือ ไปตามเส้นทางทรานส์ไซบีเรียเดิม อีกเส้นลงใต้ วิ่งตามเส้นทางสายไหมเดิม ผ่านคาซัคสถาน ทั้ง 2 เส้นทางบรรจบกันที่มอสโคว์ จากนั้น วิ่งต่อไปจนถึงแฮมเบอร์ก ของเยอรมัน มันเป็นการเชื่อมยูเรเซียเข้าด้วยกัน

เส้นทางใต้นั้น รถไฟบรรทุกสินค้า สามารถขนส่งสินค้าระหว่างจีน กับเยอรมัน เช่น สินค้าทางอุตสาหกรรม ส่วนประกอบของรถยนต์ ไปตามเส้นทางยาวประมาณ 6,700 ไมล์ จากเมืองไลปซิกในเยอรมัน ไปถึงเมืองชงชิงของจีน โดยใช้เวลาประมาณ 20 วัน เทียบกับเส้นทางขนส่งสินค้าประเภทเดียวกันทางเรือ ที่ใช้เวลา 35 วัน ประหยัดเวลาไปเกือบครึ่ง มันเป็นการลดต้นทุน และค่าใช้จ่าย ที่มีความหมายสำหรับคนค้าขาย

ตอนนี้ จีน คือตลาดใหญ่ของรถเบนซ์กับบีเอ็ม นะครับ เสี่ยตัวจริงทั้งนั้น เยอรมันถึงต้องบริการส่งถึงหน้าบ้าน

ในปี ค.ศ.2013 Deutsche Bahn AG (การรถไฟเยอรมัน) เตรียมแผนที่จะสร้างอีกเส้นทาง ระหว่างแฮมเบอร์กในเยอรมัน ไป Zhengzhou ซึ่งจะทำให้การขนส่งระหว่างเยอรมันกับจีน ลดลงเหลือแค่ 15 วัน ส่วนคาซัคสถาน ก็จะสร้างเส้นทางจาก ฉ่งชิงไปดุสเบร์กของเยอรมัน ใช้เวลาวิ่ง 15 วันเท่ากัน

ในเดือนตุลาคม ปี ค.ศ.2014 จีนประกาศแผนสร้างเส้นทางรถไฟความเร็วสูง ที่ยาวที่สุด มูลค่า 230 พันล้านเหรียญ ตามแผนนี้ รถไฟจะใช้เวลาวิ่งระยะทางประมาณ 4,300 ไมล์ ระหว่างปักกิ่งกับ มอสโคว์ เพียงแค่ 2 วัน จะไปหาเพื่อนไม่ต้องใช้เวลานาน

นอกจากนี้ จีน ได้ตกลงที่จะสร้างเส้นทางเลียบชายฝั่ง ระหว่างจีนกับ ปากีสถาน พร้อมกับมีถนนไฮเวย์ เส้นทางรถไฟ และท่อส่ง ไปกันเป็นแผงยาวเกือบ 2,000 ไมล์ จากคัชการ์ในซินเจียง ที่อยู่สุดทางตะวันตกของจีน เพื่อไปออกท่าเรือ กวาดาร์ที่ปากีสถาน ที่สร้างตั้งแต่ ค.ศ.2007 และจีนไปลงทุนสร้างสาธารณูปโภค พร้อมอาคาร เพิ่มที่ท่าเรือกวาดาร์ ริมทะเลอารเบีย ซึ่งอยู่ห่างจากอ่าวเปอร์เซียเพียง 370 ไมล์

ในปี ค.ศ.2011 จีนสร้างเส้นทางรถไฟความเร็วสูงลงใต้มาถึงลาว มูลค่า 6.2 พันล้านเหรียญ และมีแผนจะสร้างเส้นทางที่ขนส่งผู้โดยสาร และ สินค้า จากคุนหมิงถึงสิงคโปร์ โดยใช้เวลาเพียง10 ชั่วโมง แผนนี้ ถ้าสำเร็จ จะทำให้ช่องแคบมะละกาไร้ความหมายไปสำหรับหลายประเทศ และคำขู่ที่ส่งเสียงมานาน อาจจะไม่ต่างกับเสียงลมพัดใบตองแห้ง….

สวัสดีครับ

คนเล่านิทาน

29 ธ.ค. 2558

หมากรุก ตอนที่ 8

นิทานเรื่องจริง เรื่อง “หมากรุก”

ตอน 8

มาดูทางด้านจีนบ้าง เพราะยุทธศาสตร์รัสเซียจีน แม้จะแยกกัน แต่ก็สอดคล้องและเสริมกัน

การพุ่งเป็นพลุของจีนทางด้านเศรษฐกิจในศตวรรษใหม่นี้ เป็นเรื่องน่าตกใจของอเมริกา แต่น่าสนใจสำหรับชาวโลก

ยุทธศาสตร์จีนก็เป็นเรื่องใหม่ ที่ก้าวข้ามเรื่องของอำนาจทางเส้นทางน้ำที่ครอบโลกมาถึง 400 ปี แทนที่จีน จะมุ่งหน้าแต่จะสร้างแสนยานุภาพทางกองทัพเรือเพื่อ มาใช้อำนาจทางทะเล อย่างที่อังกฤษทำ หรือสร้างแสนยานุภาพทางอากาศ อย่างที่อเมริกาทำ จีนกลับใช้ยุทธศาสตร์สร้างเครือข่ายทำนองเดียวกับรัสเซีย

รัสเซีย สร้างเครือข่ายท่อส่ง จีน สร้างเครือข่ายเส้นทางรถไฟ

เหมือนเป็นการใช้ทฤษฏีครูแมค มาปรับหาสูตรยุทธศาสตร์ใหม่ แต่กลับทางกับความคิดของตะวันตก จีนกลับวิ่งเข้าไปในผืนแผ่นดิน World Island ไปถึงอาฟริกา เอเซีย และยุโรป มันเป็นการใช้ทฤษฏีภูมิศาสตร์การเมืองพื้นฐาน มาสร้างและเชื่อมชาวผืนแผ่นดินใหญ่ให้ใกล้ชิดกันเข้ามาอีก และทำให้ World Island กลับแข่งแกร่งขึ้นไปอีก

จีนใช้เวลาเตรียมตัวอยู่หลายสิบปี วางแผนอย่างระมัดระวัง เป็น 2 ขั้นตอน

ขั้นตอนแรก จีนใช้วิธีเชื่อมโยงเศรษฐกิจและการค้า ระหว่างประเทศที่อยู่ใน World Island เข้าด้วยกันด้วยระบบการคมนาคม จีนวางเครือข่ายเส้นทางรถไฟความเร็วสูงจำนวนมาก ควบคู่กับการวางท่อส่งน้ำมันและแก๊ส ยาวตลอดแนวอันกว้างไกลของยูเรเซีย ระหว่างเส้นทางยาว จีนยังต่อเส้นทางรถไฟเข้าไปในเมืองสำคัญต่างๆ ขึ้นไปทางเหนือ ลงไปทางใต้ เหมือนเป็นเครือข่ายก้างปลายักษ์ของเส้นทางรถไฟ

นับเป็นครั้งแรกในประวัติศาสตร์ ที่มีการขนส่งสินค้าทั้งขนาดเล็ก และขนาดใหญ่ รวมทั้งน้ำมัน และแร่ธาตุ ในปริมาณที่สูงมากได้พร้อมกัน ไปทางรถไฟเที่ยวเดียวกัน และข้ามทวีปทางบกได้ มันเป็นเส้นทางที่ยาวประมาณ 7,000 ไมล์ จากยิวูของจีน ถึงมาดริดของสเปน การขนส่งสินค้าครั้งละมากๆ มีทางเลือกแล้ว ไม่จำเป็นต้องพึ่งเส้นทางเรือแต่อย่างเดียวอีกต่อไป และอำนาจของฝ่ายอยู่เกาะ ก็เริ่มจะเสทือน

ยุทธศาสตร์รางรถไฟของจีน ทำให้เกิดอำนาจต่อรอง ที่ไม่ได้มาจากอาวุธ อย่างที่อเมริกาก็นึกไม่ถึง เช่นเดียวกับยุทธศาสตร์สร้างท่อส่งของรัสเซีย และขณะเดียวกัน ดูเหมือนเส้นทางราง กลับเป็นการ “ตัด” การเชื่อมโยงด้านกำลังทหารของอเมริกาไปในขณะเดียวกันด้วย….อย่านึกว่าอา เฮียเก่งแต่การค้า

ครูแมค เคยเขียนบทความเมื่อปี ค.ศ.1904 ว่า แม้เส้นทางรถไฟรางเดี่ยว ทรานส์ไซบีเรีย ที่มีความยาวประมาณ 5,700 ไมล์ ยาวที่สุดในโลกขณะนั้น ที่วิ่งข้ามไปสุดทวีป จากมอสโคว์ไปวลาดิวอสสต็อก จะไม่แน่นอน และไม่ปลอดภัย แต่ครูแมคเชื่อว่า ต่อไปในไม่ช้า ผืนแผ่นดินอันกว้างใหญ่ของรัสเซีย และมองโกเลีย ที่เต็มไปด้วยพลังงานและแร่ธาตุธรรมชาติมากมายจนประเมินไม่ถูกนั้น จะมีการเชื่อมต่อกันทางการค้า ที่การขนส่งทางเส้นทางเรือ แทบจะทำอะไรไม่ได้

ครูแมค ประเมินไว้ไม่ผิดเรื่อง แต่อาจจะพลาดเรื่องเวลา เพราะพวกชาวเกาะของครูแมคเองนั่นแหละ เป็นฝ่ายจัดส่งพวกปฏิวัติมาให้รัสเซีย ตั้งแต่ปี ค.ศ.1917 และส่งให้จีนในปี ค.ศ.1949 และต่อด้วยสงครามเย็นเสียอีกหลายสิบปี การสร้างเครือข่ายทางบกของ heartland กับพวก เลยมาสายไปหน่อย แต่ก็ “มาแล้ว” และยุทธศาสตร์เก่าๆ ที่ชาวเกาะสร้างขึ้น เพื่อมาใช้ขวางการเชื่อม ระหว่างชาวแผ่นดินใหญ่ก็ดูเหมือนจะใช้ “ยาก” ขึ้นเสียแล้ว

ในขณะที่กลุ่มชาวเกาะ ยังติดกับอยู่กับนโยบายของตัว ที่แปลงมาจากทฤษฏีของครูแมค ในลักษณะการปิดล้อมและทำลาย โดยสร้างเครือข่ายฐานทัพ กับเครือข่ายผู้ก่อการร้าย แต่อาเฮียแถวปักกิ่ง กลับมองทฤษฏีของครูแมคจากสายตาและความคิดของผู้ที่อยู่บนผืนแผ่นดินใหญ่ ว่าเราจะสร้างเครือข่ายเชื่อมต่อการค้า และสร้างธุรกิจกับพวกอยู่แผ่นดินใหญ่ด้วยกันอย่างไร

แม้ชาวเกาะเล็กเท่าหัวแม่โป้งของเท้าขวาอย่างอเมริกา จะสร้างระบบถนนไฮเวย์ระหว่างรัฐมานานแล้วตั้งแต่ช่วงปี คศ 1950 ก็จริง แต่มันเทียบไม่ได้ กับการวางเส้นทางรถไฟความเร็วสูงในประเทศ แบบก้างปลาของอาเฮีย

ในช่วงปี 2007 ถึง 2014 เส้นทางรถไฟแบบก้างปลา ของจีนยาว 9,000 ไมล์ ที่วิ่งผ่านข้ามไปมาระหว่างเมือง สามารถบรรทุกผู้โดยสารวันละ 2.5 ล้านคน ด้วยความเร็ว 240 ไมล์ต่อชั่วโมง และเมื่อระบบนี้เสร็จสมบูรณ์ ในปี ค.ศ.2030 ระยะทางรถไฟจะเพิ่มเป็น 16,000 ไมล์ ถึงปลายทางเมืองใหญ่ทั้งหมดของจีน

หลังจากสร้างระบบรางในบ้านจนเป็นที่พอใจ จีนเริ่มยืดตัวออกไปนอกบ้าน ในปี ค.ศ.2008 รัสเซียและเยอรมันก็จับมือกับจีน เชื่อมต่อรางเส้นทางยูเรเซีย เส้นทางหนึ่งขึ้นเหนือ ไปตามเส้นทางทรานส์ไซบีเรียเดิม อีกเส้นลงใต้ วิ่งตามเส้นทางสายไหมเดิม ผ่านคาซัคสถาน ทั้ง 2 เส้นทางบรรจบกันที่มอสโคว์ จากนั้น วิ่งต่อไปจนถึงแฮมเบอร์ก ของเยอรมัน มันเป็นการเชื่อมยูเรเซียเข้าด้วยกัน

เส้นทางใต้นั้น รถไฟบรรทุกสินค้า สามารถขนส่งสินค้าระหว่างจีน กับเยอรมัน เช่น สินค้าทางอุตสาหกรรม ส่วนประกอบของรถยนต์ ไปตามเส้นทางยาวประมาณ 6,700 ไมล์ จากเมืองไลปซิกในเยอรมัน ไปถึงเมืองชงชิงของจีน โดยใช้เวลาประมาณ 20 วัน เทียบกับเส้นทางขนส่งสินค้าประเภทเดียวกันทางเรือ ที่ใช้เวลา 35 วัน ประหยัดเวลาไปเกือบครึ่ง มันเป็นการลดต้นทุน และค่าใช้จ่าย ที่มีความหมายสำหรับคนค้าขาย

ตอนนี้ จีน คือตลาดใหญ่ของรถเบนซ์กับบีเอ็ม นะครับ เสี่ยตัวจริงทั้งนั้น เยอรมันถึงต้องบริการส่งถึงหน้าบ้าน

ในปี ค.ศ.2013 Deutsche Bahn AG (การรถไฟเยอรมัน) เตรียมแผนที่จะสร้างอีกเส้นทาง ระหว่างแฮมเบอร์กในเยอรมัน ไป Zhengzhou ซึ่งจะทำให้การขนส่งระหว่างเยอรมันกับจีน ลดลงเหลือแค่ 15 วัน ส่วนคาซัคสถาน ก็จะสร้างเส้นทางจาก ฉ่งชิงไปดุสเบร์กของเยอรมัน ใช้เวลาวิ่ง 15 วันเท่ากัน

ในเดือนตุลาคม ปี ค.ศ.2014 จีนประกาศแผนสร้างเส้นทางรถไฟความเร็วสูง ที่ยาวที่สุด มูลค่า 230 พันล้านเหรียญ ตามแผนนี้ รถไฟจะใช้เวลาวิ่งระยะทางประมาณ 4,300 ไมล์ ระหว่างปักกิ่งกับ มอสโคว์ เพียงแค่ 2 วัน จะไปหาเพื่อนไม่ต้องใช้เวลานาน

นอกจากนี้ จีน ได้ตกลงที่จะสร้างเส้นทางเลียบชายฝั่ง ระหว่างจีนกับ ปากีสถาน พร้อมกับมีถนนไฮเวย์ เส้นทางรถไฟ และท่อส่ง ไปกันเป็นแผงยาวเกือบ 2,000 ไมล์ จากคัชการ์ในซินเจียง ที่อยู่สุดทางตะวันตกของจีน เพื่อไปออกท่าเรือ กวาดาร์ที่ปากีสถาน ที่สร้างตั้งแต่ ค.ศ.2007 และจีนไปลงทุนสร้างสาธารณูปโภค พร้อมอาคาร เพิ่มที่ท่าเรือกวาดาร์ ริมทะเลอารเบีย ซึ่งอยู่ห่างจากอ่าวเปอร์เซียเพียง 370 ไมล์

ในปี ค.ศ.2011 จีนสร้างเส้นทางรถไฟความเร็วสูงลงใต้มาถึงลาว มูลค่า 6.2 พันล้านเหรียญ และมีแผนจะสร้างเส้นทางที่ขนส่งผู้โดยสาร และ สินค้า จากคุนหมิงถึงสิงคโปร์ โดยใช้เวลาเพียง10 ชั่วโมง แผนนี้ ถ้าสำเร็จ จะทำให้ช่องแคบมะละกาไร้ความหมายไปสำหรับหลายประเทศ และคำขู่ที่ส่งเสียงมานาน อาจจะไม่ต่างกับเสียงลมพัดใบตองแห้ง….

สวัสดีครับ

คนเล่านิทาน

29 ธ.ค. 2558

0 Comments

0 Shares

112 Views

0 Reviews