รวมข่าวจากเวบ TechRadar

#รวมข่าวIT #20251205 #TechRadar บอทเน็ต Aisuru ทำสถิติใหม่โจมตี DDoS 29.7 Tbps

เรื่องนี้เป็นการกลับมาอีกครั้งของบอทเน็ตชื่อ Aisuru ที่ใช้เครื่อง IoT กว่า 4 ล้านเครื่องในการสร้างการโจมตี DDoS ที่แรงที่สุดในประวัติศาสตร์ โดย Cloudflare รายงานว่าเพียงไตรมาสเดียวก็ต้องรับมือกับการโจมตีมากกว่า 1,300 ครั้ง ซึ่งแต่ละครั้งมีความรุนแรงระดับหลาย Tbps เหยื่อที่โดนล่าสุดมีทั้งบริษัทเกม Gcore และ Microsoft ที่เจอการโจมตีบนคลาวด์สูงถึง 15.72 Tbps จุดที่น่ากังวลคือบอทเน็ตนี้ถูกให้บริการเป็น “บริการเช่า” ใครก็สามารถใช้โจมตีโครงสร้างพื้นฐานสำคัญได้ง่ายๆ

https://www.techradar.com/pro/security/this-ddos-group-just-smashed-the-previous-record-with-a-29-7-tbps-attack Samsung OLED รุ่นใหม่หลุด พร้อมทีวี “The Frame” ขนาดยักษ์ 98 นิ้ว

มีข้อมูลหลุดจากฐานข้อมูลอะไหล่ของ Samsung ในยุโรป เผยว่าปี 2026 จะมีทีวี OLED รุ่นใหม่หลายรุ่น รวมถึง S99H ที่คาดว่าจะเหนือกว่ารุ่นเรือธง S95F ที่เพิ่งได้รางวัลทีวีแห่งปี และยังมีการเตรียมเปิดตัว “The Frame” ขนาด 98 นิ้ว ซึ่งใหญ่จนแทบจะเรียกว่า “The Mural” ได้เลย นอกจากนี้ยังมีรุ่น S82H และ S83H ที่ใช้แผง WOLED จาก LG Display เพื่อเจาะตลาดราคาย่อมเยา คาดว่าจะเปิดตัวอย่างเป็นทางการในงาน CES 2026

https://www.techradar.com/televisions/samsungs-next-gen-oled-tvs-leak-including-a-mysterious-new-elite-model Microsoft ปิดช่องโหว่ LNK ที่ถูกใช้โจมตีมานานหลายปี

Microsoft ได้ออกแพตช์ในเดือนพฤศจิกายนเพื่อแก้ไขช่องโหว่ในไฟล์ .LNK ที่ถูกใช้โจมตีมาตั้งแต่ปี 2017 ช่องโหว่นี้ทำให้ผู้โจมตีสามารถซ่อนคำสั่งอันตรายในไฟล์ชอร์ตคัต และเมื่อผู้ใช้เปิดดูไฟล์ก็จะไม่เห็นคำสั่งที่แท้จริง ทำให้เกิดการโจมตีแบบ Remote Code Execution ได้ ช่องโหว่นี้ถูกใช้โดยกลุ่มแฮกเกอร์ที่ได้รับการสนับสนุนจากรัฐหลายประเทศ เช่น จีน อิหร่าน เกาหลีเหนือ และรัสเซีย หลังจากถูกเตือนหลายครั้ง Microsoft จึงตัดสินใจแก้ไขอย่างจริงจัง

https://www.techradar.com/pro/security/microsoft-quietly-patches-lnk-vulnerability-thats-been-weaponized-for-years เบราว์เซอร์ AI กำลังเปลี่ยนเกม แต่ความปลอดภัยยังตามไม่ทัน

เบราว์เซอร์ยุคใหม่อย่าง Edge ที่มี Copilot หรือ Chrome ที่ใส่ Gemini กำลังทำให้การใช้งานสะดวกขึ้นมาก ทั้งการสรุปเนื้อหา แปลภาษา หรือค้นหาข้อมูล แต่ความสะดวกนี้ก็แฝงความเสี่ยง เพราะ AI อาจถูกหลอกด้วยข้อความหรือโค้ดที่ซ่อนอยู่ในหน้าเว็บ แล้วทำงานตามคำสั่งที่เป็นอันตราย เช่น ส่งข้อมูลเข้าสู่มือแฮกเกอร์โดยที่ผู้ใช้ไม่รู้ตัว ปัญหาคือการนำ AI มาใช้ในเบราว์เซอร์เกิดขึ้นเร็วมาก จนมาตรการด้านความปลอดภัยยังไม่ทันตาม ทำให้ผู้เชี่ยวชี้เตือนว่าต้องระวังการโจมตีรูปแบบใหม่ที่แทบไม่มีร่องรอยให้ตรวจจับ

https://www.techradar.com/pro/ai-browsers-are-rewriting-the-rules-is-your-security-keeping-pace บทเรียนจากการวิ่งมาราธอนสู่การทำงานด้านไซเบอร์ซีเคียวริตี้

Stephanie Schneider เล่าประสบการณ์ว่า การวิ่งมาราธอน 26.2 ไมล์สอนให้เธอเข้าใจความอดทนและการจัดการพลังงาน ซึ่งเหมือนกับการทำงานในโลกไซเบอร์ที่เต็มไปด้วยแรงกดดันและความเหนื่อยล้า เธอเปรียบเทียบว่าเหมือนการเจอ “กำแพง” ตอนวิ่ง ที่ต้องใช้ใจสู้ต่อไป เช่นเดียวกับการทำงานที่ต้องเจอภัยคุกคามใหม่ๆ ทุกวัน การฝึกซ้อมอย่างต่อเนื่อง การแบ่งเป้าหมายเป็นขั้นตอนเล็กๆ และการรักษาความสมดุลคือสิ่งที่ทำให้ทั้งนักวิ่งและนักไซเบอร์สามารถไปถึงเส้นชัยได้

https://www.techradar.com/pro/im-a-marathoner-and-a-cybersecurity-leader-heres-what-26-2-miles-have-taught-me-about-work Microsoft ปฏิเสธข่าวลดเป้าหมายยอดขาย AI หลังลูกค้าต้านทาน

มีรายงานว่าลูกค้าหลายรายลังเลที่จะลงทุนในเครื่องมือ AI ของ Microsoft เพราะราคาสูงและยังไม่เห็นผลลัพธ์ที่ชัดเจน แต่ทาง Microsoft ออกมาปฏิเสธข่าวลือว่ามีการปรับลดเป้าหมายยอดขาย โดยยืนยันว่าความต้องการยังคงแข็งแรง เพียงแต่ลูกค้าบางกลุ่มต้องใช้เวลาในการปรับตัวและวางกลยุทธ์การใช้งานจริง เรื่องนี้สะท้อนว่าการนำ AI เข้ามาในองค์กรไม่ใช่แค่เรื่องเทคโนโลยี แต่ยังเกี่ยวข้องกับการเปลี่ยนแปลงวัฒนธรรมและวิธีทำงานด้วย

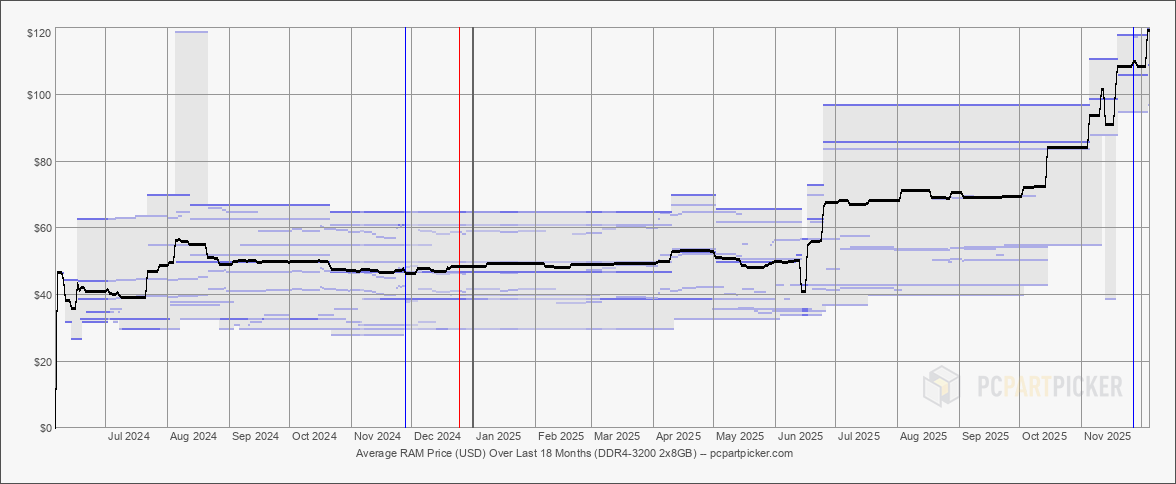

https://www.techradar.com/pro/microsoft-denies-reports-of-lower-ai-sales-targets-as-customers-resist-new-tools วิกฤติชิ้นส่วนคอมพิวเตอร์หนักขึ้น RAM ผู้ผลิตใหญ่เลิกตลาดผู้บริโภค

ตลาดคอมพิวเตอร์กำลังเจอปัญหาหนัก เมื่อผู้ผลิต RAM รายใหญ่ประกาศเลิกทำตลาดสำหรับผู้ใช้ทั่วไป หันไปเน้นตลาดองค์กรแทน ทำให้เกิดความกังวลว่าราคาชิ้นส่วนจะพุ่งสูงขึ้น นอกจากนี้ยังมีข่าวลือว่าราคาซีพียูจะปรับขึ้นอีกด้วย สถานการณ์นี้ทำให้ผู้ใช้ทั่วไปที่ต้องการอัปเกรดหรือประกอบเครื่องใหม่อาจต้องเจอค่าใช้จ่ายที่สูงขึ้นอย่างมาก

https://www.techradar.com/computing/memory/pc-component-crisis-just-got-worse-as-major-ram-maker-gives-up-on-consumers-and-cpu-price-hikes-are-rumored YouTube เตรียมบล็อกผู้ใช้อายุต่ำกว่า 16 ปีในออสเตรเลีย

ท่ามกลางการถกเถียงเรื่องการแบนโซเชียลมีเดียสำหรับเยาวชนในออสเตรเลีย YouTube ประกาศว่าจะบล็อกการใช้งานสำหรับผู้ที่อายุต่ำกว่า 16 ปี การตัดสินใจนี้เกิดขึ้นหลังจากรัฐบาลกำลังพิจารณากฎหมายใหม่เพื่อจำกัดการเข้าถึงแพลตฟอร์มออนไลน์ของเด็กและเยาวชน โดยมีเป้าหมายเพื่อปกป้องสุขภาพจิตและความปลอดภัย แต่ก็มีเสียงวิจารณ์ว่าการบังคับใช้เข้มงวดเกินไปและอาจกระทบต่อเสรีภาพในการเข้าถึงข้อมูล

https://www.techradar.com/vpn/vpn-privacy-security/youtube-to-lock-out-under-16s-in-australia-as-controversial-social-media-ban-looms รีวิวเครื่องสแกนหนังสือ CZUR ET24 Pro

เครื่องสแกนหนังสือรุ่นนี้ถูกออกแบบมาเพื่อความสะดวกในการแปลงหนังสือเป็นไฟล์ดิจิทัล จุดเด่นคือสามารถสแกนได้เร็วและมีฟีเจอร์แก้ไขภาพอัตโนมัติ เช่น การปรับหน้าหนังสือที่โค้งให้ออกมาเรียบ รวมถึงการตรวจจับหน้าที่พลิกอัตโนมัติ เหมาะสำหรับนักวิจัย นักเรียน หรือผู้ที่ต้องการเก็บเอกสารจำนวนมากในรูปแบบดิจิทัล รีวิวชี้ว่าคุณภาพการสแกนคมชัดและใช้งานง่าย แต่ราคาก็ถือว่าสูงพอสมควร

https://www.techradar.com/computing/czur-et24-pro-book-scanner-review ข้อมูลลูกค้า Freedom Mobile ถูกขโมยจากแพลตฟอร์มจัดการบัญชี

มีการแฮกแพลตฟอร์มจัดการบัญชีของ Freedom Mobile ทำให้ข้อมูลลูกค้าถูกขโมยไป เหตุการณ์นี้สร้างความกังวลอย่างมาก เพราะข้อมูลที่รั่วไหลอาจรวมถึงรายละเอียดส่วนตัวและข้อมูลการติดต่อ ปัญหานี้สะท้อนถึงความเสี่ยงที่ผู้ให้บริการโทรคมนาคมต้องเผชิญ และตอกย้ำว่าการป้องกันข้อมูลลูกค้าเป็นเรื่องสำคัญที่ต้องลงทุนอย่างจริงจัง

https://www.techradar.com/pro/security/customer-data-stolen-in-freedom-mobile-account-management-platform-hack ChatGPT อาจไม่ปลอดภัยเท่าเดิม หลังศาลสั่งให้ OpenAI ส่งมอบข้อมูลการสนทนา

เรื่องนี้เริ่มจากการฟ้องร้องของ The New York Times ต่อ OpenAI โดยศาลสหรัฐฯ มีคำสั่งให้บริษัทต้องส่งมอบบันทึกการสนทนากว่า 20 ล้านรายการ เพื่อใช้ตรวจสอบการละเมิดลิขสิทธิ์ แม้ศาลยืนยันว่าจะมีการลบข้อมูลระบุตัวตนเพื่อป้องกันความเป็นส่วนตัว แต่ OpenAI กลับมองว่าการกระทำนี้บั่นทอนความเชื่อมั่นของผู้ใช้ เพราะถึงแม้ชื่อจะถูกลบออก แต่รูปแบบการสนทนาก็ยังสามารถบอกอะไรได้มากมาย นี่จึงเป็นครั้งแรกที่ข้อมูลการแชทถูกบังคับให้เปิดเผย และอาจเป็นสัญญาณของการต่อสู้เรื่องความเป็นส่วนตัวในโลก AI ที่กำลังจะเข้มข้นขึ้น

https://www.techradar.com/ai-platforms-assistants/chatgpt/your-chatgpt-chats-could-be-less-private-than-you-thought-heres-what-a-new-openai-court-ruling-means-for-you รัสเซียบล็อก FaceTime และ Roblox เพิ่มเติมในมาตรการควบคุมอินเทอร์เน็ต

รัฐบาลรัสเซียเดินหน้าจำกัดเสรีภาพดิจิทัลมากขึ้น โดยล่าสุด FaceTime และ Roblox ถูกบล็อกอย่างเป็นทางการ เหตุผลที่อ้างคือการป้องกันการก่อการร้ายและการปกป้องเยาวชน แต่ผู้ใช้จำนวนมากมองว่านี่คือการตัดขาดจากโลกภายนอก เด็กและวัยรุ่นที่เคยใช้ Roblox เพื่อเล่นและสื่อสารได้รับผลกระทบหนัก ขณะเดียวกัน FaceTime ก็ถูกกล่าวหาว่าเป็นช่องทางในการจัดกิจกรรมผิดกฎหมาย ทำให้ผู้คนหันไปใช้แอปที่รัฐสนับสนุนแทน เช่น MAX ซึ่งถูกบังคับติดตั้งในมือถือใหม่ แต่ก็มีข้อกังวลเรื่องการถูกสอดส่องมากขึ้น

https://www.techradar.com/vpn/vpn-privacy-security/roblox-facetime-become-the-last-targets-of-russias-censorship Hyundai เปิดตัวหุ่นยนต์อเนกประสงค์ MobED ที่แปลงร่างได้หลากหลาย

Hyundai กำลังจะวางขายหุ่นยนต์แพลตฟอร์มใหม่ชื่อ MobED ที่สามารถปรับตัวได้ทั้งในร่มและกลางแจ้ง จุดเด่นคือระบบล้อที่หมุนและปรับองศาได้ ทำให้มันเคลื่อนที่บนพื้นขรุขระหรือขึ้นบันไดเล็ก ๆ ได้อย่างมั่นคง ผู้ใช้สามารถติดตั้งอุปกรณ์เสริมได้ตามต้องการ เช่น แขนกลสำหรับงานคลังสินค้า รถเข็นกอล์ฟ หรือแม้แต่กล้องถ่ายคอนเทนต์อัตโนมัติ Hyundai ตั้งใจผลิตด้วยมาตรฐานยานยนต์เพื่อให้ใช้งานจริงในโรงงานและชีวิตประจำวัน และยังมีแผนทำเวอร์ชัน Pro ที่ติดเซ็นเซอร์และ Lidar สำหรับการทำงานอัตโนมัติเต็มรูปแบบ

https://www.techradar.com/vehicle-tech/hybrid-electric-vehicles/hyundais-charming-autonomous-robot-can-be-everything-from-a-golf-trolley-to-an-e-scooter-and-its-going-on-sale-soon ซีอีโอเตือนการลงทุนด้าน AI ต้องมีแผน ไม่ใช่แค่ตามกระแส

หลายผู้บริหารบริษัทเทคโนโลยีออกมาเตือนว่าการลงทุนใน AI กำลังเสี่ยงจะกลายเป็น “ฟองสบู่” Logitech ชี้ว่าหลายผลิตภัณฑ์ AI เป็นเพียงการสร้างสิ่งที่ไม่ตอบโจทย์จริง Anthropic ก็เตือนว่าการทุ่มเงินมหาศาลโดยไม่คำนวณความเสี่ยงอาจทำให้เกิดผลเสียทางการเงิน ขณะที่ Google และ OpenAI เองก็ยอมรับว่าความตื่นตัวเกินไปอาจทำให้นักลงทุนเจ็บตัวในอนาคต สรุปคือ AI เป็นเครื่องมือทรงพลัง แต่ต้องใช้กลยุทธ์และการวางแผน ไม่ใช่การลงทุนแบบ “YOLO”

https://www.techradar.com/pro/ceos-are-warning-ai-adoption-and-spending-should-be-more-strategic อัปเกรด Raspberry Pi แค่ $10 ได้ทั้ง PCIe และ HDMI คู่

Waveshare เปิดตัวอะแดปเตอร์ใหม่สำหรับ Raspberry Pi 5 ที่ราคาเพียง $10 แต่เพิ่มความสามารถได้มากมาย ทั้งการเชื่อมต่อ PCIe M.2 สำหรับ SSD และพอร์ต HDMI ขนาดเต็มสองช่อง ทำให้สามารถบูตระบบจาก NVMe SSD ได้โดยตรง และใช้งานเหมือนเครื่องคอมพิวเตอร์ขนาดเล็ก เหมาะสำหรับนักพัฒนาและผู้ที่อยากขยายความสามารถของบอร์ดเล็ก ๆ ให้ทำงานได้ใกล้เคียงเดสก์ท็อป แม้จะรองรับเฉพาะการ์ด M.2 ขนาดเล็ก แต่ถือเป็นการอัปเกรดที่คุ้มค่าและเพิ่มความยืดหยุ่นในการใช้งานอย่างมาก

https://www.techradar.com/pro/looking-to-supercharge-your-raspberry-pi-this-adapter-provides-two-full-sized-hdmi-ports-and-a-pcie-connector-and-it-only-costs-usd10 ธนาคารสหรัฐกว่า 70 แห่งถูกโจมตีด้วยแรนซัมแวร์ Marquis

มีรายงานว่าธนาคารและสหภาพเครดิตในสหรัฐฯ กว่า 70 แห่งตกเป็นเหยื่อการโจมตีของกลุ่มแฮกเกอร์ Marquis โดยข้อมูลลูกค้าถูกขโมยและถูกนำไปขายในตลาดมืด การโจมตีครั้งนี้สร้างความกังวลอย่างมากต่อระบบการเงิน เพราะ Marquis มีประวัติการโจมตีองค์กรขนาดใหญ่หลายครั้งแล้ว ผู้เชี่ยวชาญเตือนว่าธนาคารต้องเร่งเสริมระบบป้องกันไซเบอร์ และลูกค้าควรตรวจสอบบัญชีของตนเองอย่างสม่ำเสมอเพื่อป้องกันการถูกนำข้อมูลไปใช้ในทางที่ผิด

https://www.techradar.com/pro/security/over-70-us-banks-and-credit-unions-affected-by-marquis-ransomware-breach-heres-what-we-know ค้นพบแหล่งดินเหนียวที่มีลิเทียมมหาศาลในสหรัฐฯ

นักวิจัยพบแหล่งดินเหนียวที่มีลิเทียมจำนวนมหาศาลภายในซูเปอร์ภูเขาไฟในสหรัฐฯ คาดว่ามีมูลค่ากว่า 1.5 พันล้านดอลลาร์ และสามารถใช้ผลิตแบตเตอรี่ได้หลายสิบปี การค้นพบนี้อาจช่วยลดความผันผวนของราคาลิเทียมที่พุ่งสูงในตลาดโลก แต่ก็มีข้อกังวลเรื่องผลกระทบต่อสิ่งแวดล้อมจากการทำเหมืองในพื้นที่ที่เปราะบาง การค้นพบนี้จึงเป็นทั้งโอกาสและความท้าทายสำหรับอุตสาหกรรมพลังงานสะอาด

https://www.techradar.com/pro/newly-discovered-usd1-5-billion-lithium-deposit-could-revolutionize-the-tech-industry-but-bad-news-its-inside-a-supervolcano Android vs iPhone: ผลสำรวจเผยผู้ใช้ TechRadar ชอบฝั่งไหนมากกว่า

ผลสำรวจจากผู้อ่าน TechRadar แสดงให้เห็นว่าผู้ใช้ยังคงแบ่งขั้วระหว่าง Android และ iPhone อย่างชัดเจน โดย Android ได้คะแนนนิยมจากผู้ที่ชอบความยืดหยุ่นและราคาที่หลากหลาย ส่วน iPhone ได้คะแนนจากผู้ที่ให้ความสำคัญกับประสบการณ์ใช้งานที่เรียบง่ายและการเชื่อมต่อกับอุปกรณ์ Apple อื่น ๆ การถกเถียงเรื่อง “ใครดีกว่า” จึงยังคงดำเนินต่อไป และสะท้อนให้เห็นว่าทั้งสองระบบมีจุดแข็งที่แตกต่างกัน

https://www.techradar.com/phones/android-vs-iphone-heres-what-techradar-readers-prefer Nvidia CEO Jensen Huang ผลักดันรัฐบาลสหรัฐฯ ต่อต้านข้อจำกัดชิป AI

Jensen Huang ซีอีโอของ Nvidia ออกมาเรียกร้องต่อสภาคองเกรสและรัฐบาลสหรัฐฯ ให้ทบทวนข้อจำกัดการส่งออกชิป AI และกฎระเบียบระดับรัฐ เขาเตือนว่าการจำกัดมากเกินไปจะทำให้สหรัฐฯ เสียเปรียบในการแข่งขันระดับโลก โดยเฉพาะกับจีนที่กำลังพัฒนาเทคโนโลยีอย่างรวดเร็ว Nvidia ซึ่งเป็นผู้นำตลาดชิป AI มองว่าการเปิดเสรีมากขึ้นจะช่วยให้สหรัฐฯ รักษาความเป็นผู้นำด้านนวัตกรรม

https://www.techradar.com/ai-platforms-assistants/nvidia-boss-jensen-huang-steers-trump-congress-against-ai-chip-limits-and-state-level-ai-rules Arm64 แรงแซง x86 ในการทดสอบ AWS Lambda ปี 2025

ผลการทดสอบล่าสุดของ AWS Lambda เผยว่า Arm64 มีประสิทธิภาพเหนือกว่า x86 อย่างชัดเจน โดยทำงานเร็วขึ้นถึง 4-5 เท่า และลดค่าใช้จ่ายลงกว่า 30% การเปลี่ยนมาใช้สถาปัตยกรรม Arm64 จึงถูกมองว่าเป็นก้าวสำคัญในการลดต้นทุนและเพิ่มประสิทธิภาพของระบบคลาวด์ นักพัฒนาที่ใช้ AWS อาจได้ประโยชน์มหาศาลจากการเปลี่ยนแปลงนี้ เพราะสามารถรันงานได้เร็วขึ้นและประหยัดมากขึ้น

https://www.techradar.com/pro/arm64-dominates-aws-lambda-in-2025-rust-4-5x-faster-than-x86-costs-30-less-across-all-workloads Google เปิดตัวเครื่องมือสร้าง AI Agent แบบไม่ต้องมีประสบการณ์

Google เปิดตัว Workspace Studio ให้ธุรกิจทุกระดับสามารถสร้าง AI Agent ได้ง่าย ๆ โดยไม่ต้องมีทักษะการเขียนโค้ด ใช้เพียงการพิมพ์คำสั่งธรรมชาติ ระบบนี้ขับเคลื่อนด้วย Gemini 3 ที่มีความสามารถด้านการวิเคราะห์และเข้าใจบริบทอย่างลึกซึ้ง จุดเด่นคือสามารถทำงานร่วมกับทั้งแอปใน Google Workspace และแอปภายนอก เช่น Asana, Jira, Salesforce และ Mailchimp ได้อย่างราบรื่น ผู้ใช้สามารถแบ่งปัน Agent ที่สร้างขึ้นกับทีมได้เหมือนแชร์ไฟล์ใน Google Drive และมีบริษัทอย่าง Kärcher ที่ทดลองใช้แล้วสามารถลดเวลาการทำงานจากหลายชั่วโมงเหลือเพียงไม่กี่นาที ถือเป็นการเปิดโอกาสให้ธุรกิจทั่วไปเข้าถึง AI ได้ง่ายขึ้น

https://www.techradar.com/pro/google-wants-to-help-businesses-build-ai-agents-with-no-prior-experience รีวิว Apple Final Cut Pro 2025

Final Cut Pro เวอร์ชันใหม่ 11.2 ยังคงรักษาจุดแข็งเรื่องการใช้งานที่ลื่นไหลและแนวคิด “Magnetic Timeline” ที่ช่วยให้การตัดต่อรวดเร็วขึ้น แต่ก็ยังมีข้อจำกัดเพราะใช้ได้เฉพาะบน Mac และบางฟีเจอร์รองรับเฉพาะเครื่องที่ใช้ Apple Silicon เท่านั้น จุดเด่นคือมีฟีเจอร์ใหม่ ๆ เช่น “Magnetic Mask” ที่ช่วยเลือกและติดตามวัตถุในวิดีโอได้อัตโนมัติ รวมถึงการทำซับไตเติลอัตโนมัติ แม้จะยังไม่สมบูรณ์สำหรับผู้ใช้ Mac รุ่นเก่า แต่ก็ถือว่า Apple กำลังพยายามไล่ตามคู่แข่งอย่าง Premiere Pro และ Resolve โดยยังคงข้อดีเรื่องการจ่ายครั้งเดียวแล้วได้อัปเดตตลอดชีพ

https://www.techradar.com/pro/apple-final-cut-pro-review รีวิว Antigravity A1 โดรน 360 องศา

Antigravity A1 เป็นโดรนที่รวมเทคโนโลยีการถ่ายภาพ 360 องศาเข้ากับการบิน ทำให้สามารถเก็บภาพและวิดีโอที่มุมมองรอบทิศได้อย่างสมจริง มาพร้อม FPV Goggles และ Motion Controller ที่ให้ประสบการณ์การบินแบบดื่มด่ำ แต่ก็ทำให้ราคาสูงกว่ากล้องโดรนทั่วไปมาก จุดเด่นคือการถ่ายวิดีโอ 8K และการออกแบบที่ทำให้ตัวโดรน “หายไป” จากภาพด้วยเทคนิคการเย็บภาพ จุดด้อยคือการใช้งานต้องมีผู้ช่วยคอยสังเกตโดรนเพื่อความปลอดภัย และคุณภาพภาพยังไม่เทียบเท่ากล้องโดรนระดับสูงอย่าง DJI Mini 5 Pro แต่ถือว่าเป็นนวัตกรรมที่ยังไม่มีคู่แข่งโดยตรง

https://www.techradar.com/cameras/drones/antigravity-a1-review Apple ประกาศ 17 แอปยอดเยี่ยมแห่งปี 2025

Apple เผยรายชื่อผู้ชนะรางวัล App Store Awards ปี 2025 รวมทั้งหมด 17 แอปและเกมที่โดดเด่นในด้านการออกแบบและการใช้ AI ตัวอย่างเช่น Tiimo แอปวางแผนงานที่คว้ารางวัล iPhone App of the Year, Detail แอปตัดต่อวิดีโอด้วย AI สำหรับ iPad และ Essayist แอปช่วยทำบรรณานุกรมสำหรับ Mac ส่วนเกมที่โดดเด่นคือ Pokémon TCG Pocket และ Cyberpunk 2077: Ultimate Edition ที่ถูกยกให้เป็น Mac Game of the Year นอกจากนี้ยังมีรางวัลด้าน Cultural Impact เช่น Be My Eyes ที่ใช้ AI ช่วยผู้พิการทางสายตา ถือเป็นการสะท้อนว่า AI กำลังกลายเป็นหัวใจหลักของแอปยุคใหม่

https://www.techradar.com/computing/websites-apps/apple-reveals-the-17-must-download-apps-of-2025-the-app-store-award-winners-are-here กีตาร์ E Ink เปลี่ยนสีได้

Cream Guitars เปิดตัว “DaVinci” กีตาร์ไฟฟ้าที่ใช้เทคโนโลยี E Ink Prism 3 ทำให้สามารถเปลี่ยนสีและลวดลายบนตัวกีตาร์ได้ตามใจผ่านแอป Bluetooth มีสีให้เลือกผสมถึง 7 สีและแบ่งเป็น 64 ส่วนเพื่อสร้างดีไซน์ที่ไม่ซ้ำใคร นอกจากรูปลักษณ์ที่ล้ำสมัย ยังมาพร้อมปิ๊กอัพ Fishman Fluence ที่ปรับเสียงได้ทั้งแบบซิงเกิลคอยล์และฮัมบัคเกอร์ จุดเด่นคือความสามารถในการปรับโฉมกีตาร์ได้ทันที แต่ราคาก็สูงถึง 3,500 ดอลลาร์ และผลิตเพียง 85 ตัวเท่านั้น กำหนดส่งในปี 2026 ถือเป็นกีตาร์ที่ผสมผสานเทคโนโลยีและดนตรีอย่างแท้จริง

https://www.techradar.com/audio/this-color-changing-e-ink-guitar-absolutely-rocks-and-i-wish-i-could-afford-it รีวิว TerraMaster D4-320U NAS

เรื่องนี้เล่าถึงอุปกรณ์เสริมสำหรับการจัดเก็บข้อมูล TerraMaster D4-320U ที่ออกแบบมาให้ติดตั้งในตู้แร็ค ใช้งานง่ายเพียงใส่ฮาร์ดดิสก์หรือ SSD แล้วเชื่อมต่อผ่านสาย USB 3.2 ก็สามารถเพิ่มพื้นที่เก็บข้อมูลได้ทันที จุดเด่นคือรองรับสูงสุดถึง 120TB แต่ไม่มีระบบ RAID ในตัว ทำให้เหมาะสำหรับการขยายพื้นที่เก็บข้อมูลมากกว่าการใช้งานเป็น NAS หลัก แม้จะมีเสียงพัดลมดังไปบ้าง แต่ก็ถือว่าเป็นทางเลือกที่คุ้มค่าและยืดหยุ่นสำหรับธุรกิจหรือผู้ทำงานด้านภาพและวิดีโอที่ต้องการพื้นที่มหาศาล

https://www.techradar.com/computing/terramaster-d4-320u-nas-review เคล็ดลับการใช้ Nano Banana Pro ของ Google

Google เปิดเผยเทคนิคการเขียน prompt สำหรับเครื่องมือสร้างภาพด้วย AI ที่ชื่อ Nano Banana Pro ซึ่งทำงานบน Gemini 3 โดยมีผู้ใช้แชร์วิธีที่น่าสนใจ 3 แบบ ได้แก่ การเขียน prompt แบบโค้ดกำหนดตัวแปรเพื่อให้ภาพมีความสอดคล้อง การใส่ “ความไม่สมบูรณ์” เช่นแสงรั่วหรือภาพเบลอเล็กน้อยเพื่อให้ดูสมจริง และการเปลี่ยนมุมมองเพื่อให้ภาพมีมิติและเล่าเรื่องได้ลึกขึ้น เทคนิคเหล่านี้ช่วยให้ผู้ใช้ควบคุมการสร้างภาพได้อย่างมีประสิทธิภาพและสมจริงมากขึ้น

https://www.techradar.com/ai-platforms-assistants/gemini/3-advanced-strategies-for-making-the-most-of-nano-banana-pro สกัดการเข้าถึงเว็บอันตรายเกือบพันล้านครั้งในสหราชอาณาจักร

หน่วยงานความมั่นคงไซเบอร์ของสหราชอาณาจักร (NCSC) รายงานว่าเครื่องมือใหม่ชื่อ “Share and Defend” สามารถบล็อกการเข้าถึงเว็บไซต์อันตรายได้เกือบพันล้านครั้งภายในเวลาไม่ถึงปี ระบบนี้ทำงานร่วมกับผู้ให้บริการอินเทอร์เน็ตเพื่อป้องกันผู้ใช้จากการถูกขโมยข้อมูลหรือเงิน โดยในช่วงเดียวกันยังพบว่าการโจมตี ransomware เพิ่มขึ้นกว่าเท่าตัว และการเคลมประกันไซเบอร์พุ่งสูงถึง 230% ทำให้รัฐบาลเตรียมแผนรับมือใหม่เพื่อเสริมความปลอดภัยทางดิจิทัล

https://www.techradar.com/pro/security/uk-cybercrime-agency-blocks-nearly-1-billion-access-attempts-to-malicious-websites งาน PC Gaming Show: Most Wanted

วันนี้มีการจัดงาน PC Gaming Show: Most Wanted ที่จะนับถอยหลัง 25 เกม PC ที่ถูกคาดหวังมากที่สุดในปี 2026 พร้อมทั้งมีการเปิดตัวตัวอย่างใหม่และเบื้องหลังจากเกมกว่า 50 เรื่อง เช่น Resident Evil Requiem, Lego Batman: Legacy of the Dark Knight และ 007 First Light งานนี้ถ่ายทอดสดผ่านหลายช่องทาง และถือเป็นเวทีใหญ่ที่รวมเกมใหม่ ๆ ที่แฟน ๆ รอคอยไว้มากมาย

https://www.techradar.com/gaming/gaming-industry/the-pc-gaming-show-most-wanted-airs-today-heres-when-you-can-tune-in-and-what-announcements-you-can-expect Ofcom พิจารณามาตรการเพิ่มเติมเกี่ยวกับ VPN หลัง Online Safety Act

หน่วยงานกำกับดูแลสื่อสารของสหราชอาณาจักร (Ofcom) กำลังเก็บข้อมูลเพิ่มเติมเกี่ยวกับการใช้ VPN โดยเฉพาะในกลุ่มเยาวชนที่ใช้เพื่อหลีกเลี่ยงการตรวจสอบอายุหลังจากกฎหมาย Online Safety Act มีผลบังคับใช้ ขณะนี้ Ofcom ได้ลงทุนกว่า 500,000 ปอนด์ในเครื่องมือเฝ้าระวังอินเทอร์เน็ต และยังตั้งคณะทำงานร่วมกับผู้แทนเด็กเพื่อฟังความคิดเห็นโดยตรง การตัดสินใจว่าจะมีมาตรการเพิ่มเติมหรือไม่คาดว่าจะออกมาในปีหน้า

https://www.techradar.com/vpn/vpn-privacy-security/ofcom-weighs-further-action-on-vpns-following-online-safety-act ข่าว Samsung เตรียมแก้ปัญหาโฆษณาในมือถือ

Samsung กำลังพัฒนา One UI 8.5 ที่จะช่วยลดปัญหาโฆษณาที่รบกวนผู้ใช้ในสมาร์ทโฟน โดยเฉพาะการแจ้งเตือนที่มักจะปรากฏขึ้นบ่อยครั้ง การอัปเดตใหม่นี้ถูกคาดหวังว่าจะทำให้ประสบการณ์ใช้งานราบรื่นขึ้น และช่วยให้ผู้ใช้ไม่ต้องเจอกับโฆษณาที่ไม่ต้องการอีกต่อไป ถือเป็นข่าวดีสำหรับผู้ใช้ Galaxy ที่รอคอยการปรับปรุงด้านนี้มานาน

https://www.techradar.com/phones/samsung-galaxy-phones/your-samsung-phones-ad-nightmare-could-soon-be-over-thanks-to-this-one-ui-8-5-upgrade อัปเดต Windows 11 ล่าสุดแก้บั๊ก แต่ยังมีปัญหา

Microsoft ปล่อยอัปเดตใหม่ของ Windows 11 ที่แก้ไขบั๊กหลายอย่าง แต่ผู้เชี่ยวชาญเตือนว่าผู้ใช้ควรระวัง โดยเฉพาะผู้ที่ใช้โหมดมืด (Dark Mode) เนื่องจากอัปเดตนี้อาจทำให้ระบบแสดงผลผิดพลาด แม้จะช่วยแก้ปัญหาบางอย่าง แต่ก็ยังมีความเสี่ยงที่ผู้ใช้จะเจอปัญหาใหม่ จึงควรรอการปรับปรุงเพิ่มเติมก่อนที่จะติดตั้ง

https://www.techradar.com/computing/windows/latest-windows-11-update-fixes-some-nasty-bugs-but-dont-grab-it-yet-especially-if-you-use-dark-mode สหราชอาณาจักรปรับแพลตฟอร์มผู้ใหญ่ 1 ล้านปอนด์

รัฐบาลอังกฤษออกค่าปรับกว่า 1 ล้านปอนด์ต่อแพลตฟอร์มผู้ใหญ่ที่ไม่ปฏิบัติตามกฎการตรวจสอบอายุ ซึ่งเป็นส่วนหนึ่งของมาตรการเพื่อปกป้องเยาวชนออนไลน์ การบังคับใช้กฎหมายนี้สะท้อนถึงความเข้มงวดของสหราชอาณาจักรในการจัดการกับแพลตฟอร์มที่ไม่ปฏิบัติตามมาตรฐานความปลอดภัยทางดิจิทัล

https://www.techradar.com/vpn/vpn-privacy-security/uk-issues-gbp1-million-fine-to-adult-platform-for-failing-to-comply-with-age-verification-rules iPhone 17 Pro สูญเสียฟีเจอร์กล้องสำคัญ

Apple ทำให้หลายคนแปลกใจเมื่อ iPhone 17 Pro ถูกตัดฟีเจอร์กล้องที่เคยเป็นจุดขายออกไป โดยบริษัทไม่ได้ให้คำอธิบายชัดเจนว่าทำไมถึงตัดสินใจเช่นนั้น ข่าวนี้สร้างความสงสัยและการถกเถียงในหมู่ผู้ใช้และนักวิเคราะห์ เพราะฟีเจอร์ดังกล่าวเคยเป็นหนึ่งในจุดแข็งของรุ่น Pro

https://www.techradar.com/phones/the-iphone-17-pro-has-just-lost-a-key-camera-feature-and-apple-wont-explain-why📌📡🔵 รวมข่าวจากเวบ TechRadar 🔵📡📌

#รวมข่าวIT #20251205 #TechRadar

🛡️ บอทเน็ต Aisuru ทำสถิติใหม่โจมตี DDoS 29.7 Tbps

เรื่องนี้เป็นการกลับมาอีกครั้งของบอทเน็ตชื่อ Aisuru ที่ใช้เครื่อง IoT กว่า 4 ล้านเครื่องในการสร้างการโจมตี DDoS ที่แรงที่สุดในประวัติศาสตร์ โดย Cloudflare รายงานว่าเพียงไตรมาสเดียวก็ต้องรับมือกับการโจมตีมากกว่า 1,300 ครั้ง ซึ่งแต่ละครั้งมีความรุนแรงระดับหลาย Tbps เหยื่อที่โดนล่าสุดมีทั้งบริษัทเกม Gcore และ Microsoft ที่เจอการโจมตีบนคลาวด์สูงถึง 15.72 Tbps จุดที่น่ากังวลคือบอทเน็ตนี้ถูกให้บริการเป็น “บริการเช่า” ใครก็สามารถใช้โจมตีโครงสร้างพื้นฐานสำคัญได้ง่ายๆ

🔗 https://www.techradar.com/pro/security/this-ddos-group-just-smashed-the-previous-record-with-a-29-7-tbps-attack

📺 Samsung OLED รุ่นใหม่หลุด พร้อมทีวี “The Frame” ขนาดยักษ์ 98 นิ้ว

มีข้อมูลหลุดจากฐานข้อมูลอะไหล่ของ Samsung ในยุโรป เผยว่าปี 2026 จะมีทีวี OLED รุ่นใหม่หลายรุ่น รวมถึง S99H ที่คาดว่าจะเหนือกว่ารุ่นเรือธง S95F ที่เพิ่งได้รางวัลทีวีแห่งปี และยังมีการเตรียมเปิดตัว “The Frame” ขนาด 98 นิ้ว ซึ่งใหญ่จนแทบจะเรียกว่า “The Mural” ได้เลย นอกจากนี้ยังมีรุ่น S82H และ S83H ที่ใช้แผง WOLED จาก LG Display เพื่อเจาะตลาดราคาย่อมเยา คาดว่าจะเปิดตัวอย่างเป็นทางการในงาน CES 2026

🔗 https://www.techradar.com/televisions/samsungs-next-gen-oled-tvs-leak-including-a-mysterious-new-elite-model

🔒 Microsoft ปิดช่องโหว่ LNK ที่ถูกใช้โจมตีมานานหลายปี

Microsoft ได้ออกแพตช์ในเดือนพฤศจิกายนเพื่อแก้ไขช่องโหว่ในไฟล์ .LNK ที่ถูกใช้โจมตีมาตั้งแต่ปี 2017 ช่องโหว่นี้ทำให้ผู้โจมตีสามารถซ่อนคำสั่งอันตรายในไฟล์ชอร์ตคัต และเมื่อผู้ใช้เปิดดูไฟล์ก็จะไม่เห็นคำสั่งที่แท้จริง ทำให้เกิดการโจมตีแบบ Remote Code Execution ได้ ช่องโหว่นี้ถูกใช้โดยกลุ่มแฮกเกอร์ที่ได้รับการสนับสนุนจากรัฐหลายประเทศ เช่น จีน อิหร่าน เกาหลีเหนือ และรัสเซีย หลังจากถูกเตือนหลายครั้ง Microsoft จึงตัดสินใจแก้ไขอย่างจริงจัง

🔗 https://www.techradar.com/pro/security/microsoft-quietly-patches-lnk-vulnerability-thats-been-weaponized-for-years

🌐 เบราว์เซอร์ AI กำลังเปลี่ยนเกม แต่ความปลอดภัยยังตามไม่ทัน

เบราว์เซอร์ยุคใหม่อย่าง Edge ที่มี Copilot หรือ Chrome ที่ใส่ Gemini กำลังทำให้การใช้งานสะดวกขึ้นมาก ทั้งการสรุปเนื้อหา แปลภาษา หรือค้นหาข้อมูล แต่ความสะดวกนี้ก็แฝงความเสี่ยง เพราะ AI อาจถูกหลอกด้วยข้อความหรือโค้ดที่ซ่อนอยู่ในหน้าเว็บ แล้วทำงานตามคำสั่งที่เป็นอันตราย เช่น ส่งข้อมูลเข้าสู่มือแฮกเกอร์โดยที่ผู้ใช้ไม่รู้ตัว ปัญหาคือการนำ AI มาใช้ในเบราว์เซอร์เกิดขึ้นเร็วมาก จนมาตรการด้านความปลอดภัยยังไม่ทันตาม ทำให้ผู้เชี่ยวชี้เตือนว่าต้องระวังการโจมตีรูปแบบใหม่ที่แทบไม่มีร่องรอยให้ตรวจจับ

🔗 https://www.techradar.com/pro/ai-browsers-are-rewriting-the-rules-is-your-security-keeping-pace

🏃 บทเรียนจากการวิ่งมาราธอนสู่การทำงานด้านไซเบอร์ซีเคียวริตี้

Stephanie Schneider เล่าประสบการณ์ว่า การวิ่งมาราธอน 26.2 ไมล์สอนให้เธอเข้าใจความอดทนและการจัดการพลังงาน ซึ่งเหมือนกับการทำงานในโลกไซเบอร์ที่เต็มไปด้วยแรงกดดันและความเหนื่อยล้า เธอเปรียบเทียบว่าเหมือนการเจอ “กำแพง” ตอนวิ่ง ที่ต้องใช้ใจสู้ต่อไป เช่นเดียวกับการทำงานที่ต้องเจอภัยคุกคามใหม่ๆ ทุกวัน การฝึกซ้อมอย่างต่อเนื่อง การแบ่งเป้าหมายเป็นขั้นตอนเล็กๆ และการรักษาความสมดุลคือสิ่งที่ทำให้ทั้งนักวิ่งและนักไซเบอร์สามารถไปถึงเส้นชัยได้

🔗 https://www.techradar.com/pro/im-a-marathoner-and-a-cybersecurity-leader-heres-what-26-2-miles-have-taught-me-about-work

💼 Microsoft ปฏิเสธข่าวลดเป้าหมายยอดขาย AI หลังลูกค้าต้านทาน

มีรายงานว่าลูกค้าหลายรายลังเลที่จะลงทุนในเครื่องมือ AI ของ Microsoft เพราะราคาสูงและยังไม่เห็นผลลัพธ์ที่ชัดเจน แต่ทาง Microsoft ออกมาปฏิเสธข่าวลือว่ามีการปรับลดเป้าหมายยอดขาย โดยยืนยันว่าความต้องการยังคงแข็งแรง เพียงแต่ลูกค้าบางกลุ่มต้องใช้เวลาในการปรับตัวและวางกลยุทธ์การใช้งานจริง เรื่องนี้สะท้อนว่าการนำ AI เข้ามาในองค์กรไม่ใช่แค่เรื่องเทคโนโลยี แต่ยังเกี่ยวข้องกับการเปลี่ยนแปลงวัฒนธรรมและวิธีทำงานด้วย

🔗 https://www.techradar.com/pro/microsoft-denies-reports-of-lower-ai-sales-targets-as-customers-resist-new-tools

🖥️ วิกฤติชิ้นส่วนคอมพิวเตอร์หนักขึ้น RAM ผู้ผลิตใหญ่เลิกตลาดผู้บริโภค

ตลาดคอมพิวเตอร์กำลังเจอปัญหาหนัก เมื่อผู้ผลิต RAM รายใหญ่ประกาศเลิกทำตลาดสำหรับผู้ใช้ทั่วไป หันไปเน้นตลาดองค์กรแทน ทำให้เกิดความกังวลว่าราคาชิ้นส่วนจะพุ่งสูงขึ้น นอกจากนี้ยังมีข่าวลือว่าราคาซีพียูจะปรับขึ้นอีกด้วย สถานการณ์นี้ทำให้ผู้ใช้ทั่วไปที่ต้องการอัปเกรดหรือประกอบเครื่องใหม่อาจต้องเจอค่าใช้จ่ายที่สูงขึ้นอย่างมาก

🔗 https://www.techradar.com/computing/memory/pc-component-crisis-just-got-worse-as-major-ram-maker-gives-up-on-consumers-and-cpu-price-hikes-are-rumored

📵 YouTube เตรียมบล็อกผู้ใช้อายุต่ำกว่า 16 ปีในออสเตรเลีย

ท่ามกลางการถกเถียงเรื่องการแบนโซเชียลมีเดียสำหรับเยาวชนในออสเตรเลีย YouTube ประกาศว่าจะบล็อกการใช้งานสำหรับผู้ที่อายุต่ำกว่า 16 ปี การตัดสินใจนี้เกิดขึ้นหลังจากรัฐบาลกำลังพิจารณากฎหมายใหม่เพื่อจำกัดการเข้าถึงแพลตฟอร์มออนไลน์ของเด็กและเยาวชน โดยมีเป้าหมายเพื่อปกป้องสุขภาพจิตและความปลอดภัย แต่ก็มีเสียงวิจารณ์ว่าการบังคับใช้เข้มงวดเกินไปและอาจกระทบต่อเสรีภาพในการเข้าถึงข้อมูล

🔗 https://www.techradar.com/vpn/vpn-privacy-security/youtube-to-lock-out-under-16s-in-australia-as-controversial-social-media-ban-looms

📚 รีวิวเครื่องสแกนหนังสือ CZUR ET24 Pro

เครื่องสแกนหนังสือรุ่นนี้ถูกออกแบบมาเพื่อความสะดวกในการแปลงหนังสือเป็นไฟล์ดิจิทัล จุดเด่นคือสามารถสแกนได้เร็วและมีฟีเจอร์แก้ไขภาพอัตโนมัติ เช่น การปรับหน้าหนังสือที่โค้งให้ออกมาเรียบ รวมถึงการตรวจจับหน้าที่พลิกอัตโนมัติ เหมาะสำหรับนักวิจัย นักเรียน หรือผู้ที่ต้องการเก็บเอกสารจำนวนมากในรูปแบบดิจิทัล รีวิวชี้ว่าคุณภาพการสแกนคมชัดและใช้งานง่าย แต่ราคาก็ถือว่าสูงพอสมควร

🔗 https://www.techradar.com/computing/czur-et24-pro-book-scanner-review

🔓 ข้อมูลลูกค้า Freedom Mobile ถูกขโมยจากแพลตฟอร์มจัดการบัญชี

มีการแฮกแพลตฟอร์มจัดการบัญชีของ Freedom Mobile ทำให้ข้อมูลลูกค้าถูกขโมยไป เหตุการณ์นี้สร้างความกังวลอย่างมาก เพราะข้อมูลที่รั่วไหลอาจรวมถึงรายละเอียดส่วนตัวและข้อมูลการติดต่อ ปัญหานี้สะท้อนถึงความเสี่ยงที่ผู้ให้บริการโทรคมนาคมต้องเผชิญ และตอกย้ำว่าการป้องกันข้อมูลลูกค้าเป็นเรื่องสำคัญที่ต้องลงทุนอย่างจริงจัง

🔗 https://www.techradar.com/pro/security/customer-data-stolen-in-freedom-mobile-account-management-platform-hack

🛡️ ChatGPT อาจไม่ปลอดภัยเท่าเดิม หลังศาลสั่งให้ OpenAI ส่งมอบข้อมูลการสนทนา

เรื่องนี้เริ่มจากการฟ้องร้องของ The New York Times ต่อ OpenAI โดยศาลสหรัฐฯ มีคำสั่งให้บริษัทต้องส่งมอบบันทึกการสนทนากว่า 20 ล้านรายการ เพื่อใช้ตรวจสอบการละเมิดลิขสิทธิ์ แม้ศาลยืนยันว่าจะมีการลบข้อมูลระบุตัวตนเพื่อป้องกันความเป็นส่วนตัว แต่ OpenAI กลับมองว่าการกระทำนี้บั่นทอนความเชื่อมั่นของผู้ใช้ เพราะถึงแม้ชื่อจะถูกลบออก แต่รูปแบบการสนทนาก็ยังสามารถบอกอะไรได้มากมาย นี่จึงเป็นครั้งแรกที่ข้อมูลการแชทถูกบังคับให้เปิดเผย และอาจเป็นสัญญาณของการต่อสู้เรื่องความเป็นส่วนตัวในโลก AI ที่กำลังจะเข้มข้นขึ้น

🔗 https://www.techradar.com/ai-platforms-assistants/chatgpt/your-chatgpt-chats-could-be-less-private-than-you-thought-heres-what-a-new-openai-court-ruling-means-for-you

🚫 รัสเซียบล็อก FaceTime และ Roblox เพิ่มเติมในมาตรการควบคุมอินเทอร์เน็ต

รัฐบาลรัสเซียเดินหน้าจำกัดเสรีภาพดิจิทัลมากขึ้น โดยล่าสุด FaceTime และ Roblox ถูกบล็อกอย่างเป็นทางการ เหตุผลที่อ้างคือการป้องกันการก่อการร้ายและการปกป้องเยาวชน แต่ผู้ใช้จำนวนมากมองว่านี่คือการตัดขาดจากโลกภายนอก เด็กและวัยรุ่นที่เคยใช้ Roblox เพื่อเล่นและสื่อสารได้รับผลกระทบหนัก ขณะเดียวกัน FaceTime ก็ถูกกล่าวหาว่าเป็นช่องทางในการจัดกิจกรรมผิดกฎหมาย ทำให้ผู้คนหันไปใช้แอปที่รัฐสนับสนุนแทน เช่น MAX ซึ่งถูกบังคับติดตั้งในมือถือใหม่ แต่ก็มีข้อกังวลเรื่องการถูกสอดส่องมากขึ้น

🔗 https://www.techradar.com/vpn/vpn-privacy-security/roblox-facetime-become-the-last-targets-of-russias-censorship

🤖 Hyundai เปิดตัวหุ่นยนต์อเนกประสงค์ MobED ที่แปลงร่างได้หลากหลาย

Hyundai กำลังจะวางขายหุ่นยนต์แพลตฟอร์มใหม่ชื่อ MobED ที่สามารถปรับตัวได้ทั้งในร่มและกลางแจ้ง จุดเด่นคือระบบล้อที่หมุนและปรับองศาได้ ทำให้มันเคลื่อนที่บนพื้นขรุขระหรือขึ้นบันไดเล็ก ๆ ได้อย่างมั่นคง ผู้ใช้สามารถติดตั้งอุปกรณ์เสริมได้ตามต้องการ เช่น แขนกลสำหรับงานคลังสินค้า รถเข็นกอล์ฟ หรือแม้แต่กล้องถ่ายคอนเทนต์อัตโนมัติ Hyundai ตั้งใจผลิตด้วยมาตรฐานยานยนต์เพื่อให้ใช้งานจริงในโรงงานและชีวิตประจำวัน และยังมีแผนทำเวอร์ชัน Pro ที่ติดเซ็นเซอร์และ Lidar สำหรับการทำงานอัตโนมัติเต็มรูปแบบ

🔗 https://www.techradar.com/vehicle-tech/hybrid-electric-vehicles/hyundais-charming-autonomous-robot-can-be-everything-from-a-golf-trolley-to-an-e-scooter-and-its-going-on-sale-soon

💼 ซีอีโอเตือนการลงทุนด้าน AI ต้องมีแผน ไม่ใช่แค่ตามกระแส

หลายผู้บริหารบริษัทเทคโนโลยีออกมาเตือนว่าการลงทุนใน AI กำลังเสี่ยงจะกลายเป็น “ฟองสบู่” Logitech ชี้ว่าหลายผลิตภัณฑ์ AI เป็นเพียงการสร้างสิ่งที่ไม่ตอบโจทย์จริง Anthropic ก็เตือนว่าการทุ่มเงินมหาศาลโดยไม่คำนวณความเสี่ยงอาจทำให้เกิดผลเสียทางการเงิน ขณะที่ Google และ OpenAI เองก็ยอมรับว่าความตื่นตัวเกินไปอาจทำให้นักลงทุนเจ็บตัวในอนาคต สรุปคือ AI เป็นเครื่องมือทรงพลัง แต่ต้องใช้กลยุทธ์และการวางแผน ไม่ใช่การลงทุนแบบ “YOLO”

🔗 https://www.techradar.com/pro/ceos-are-warning-ai-adoption-and-spending-should-be-more-strategic

💻 อัปเกรด Raspberry Pi แค่ $10 ได้ทั้ง PCIe และ HDMI คู่

Waveshare เปิดตัวอะแดปเตอร์ใหม่สำหรับ Raspberry Pi 5 ที่ราคาเพียง $10 แต่เพิ่มความสามารถได้มากมาย ทั้งการเชื่อมต่อ PCIe M.2 สำหรับ SSD และพอร์ต HDMI ขนาดเต็มสองช่อง ทำให้สามารถบูตระบบจาก NVMe SSD ได้โดยตรง และใช้งานเหมือนเครื่องคอมพิวเตอร์ขนาดเล็ก เหมาะสำหรับนักพัฒนาและผู้ที่อยากขยายความสามารถของบอร์ดเล็ก ๆ ให้ทำงานได้ใกล้เคียงเดสก์ท็อป แม้จะรองรับเฉพาะการ์ด M.2 ขนาดเล็ก แต่ถือเป็นการอัปเกรดที่คุ้มค่าและเพิ่มความยืดหยุ่นในการใช้งานอย่างมาก

🔗 https://www.techradar.com/pro/looking-to-supercharge-your-raspberry-pi-this-adapter-provides-two-full-sized-hdmi-ports-and-a-pcie-connector-and-it-only-costs-usd10

🏦 ธนาคารสหรัฐกว่า 70 แห่งถูกโจมตีด้วยแรนซัมแวร์ Marquis

มีรายงานว่าธนาคารและสหภาพเครดิตในสหรัฐฯ กว่า 70 แห่งตกเป็นเหยื่อการโจมตีของกลุ่มแฮกเกอร์ Marquis โดยข้อมูลลูกค้าถูกขโมยและถูกนำไปขายในตลาดมืด การโจมตีครั้งนี้สร้างความกังวลอย่างมากต่อระบบการเงิน เพราะ Marquis มีประวัติการโจมตีองค์กรขนาดใหญ่หลายครั้งแล้ว ผู้เชี่ยวชาญเตือนว่าธนาคารต้องเร่งเสริมระบบป้องกันไซเบอร์ และลูกค้าควรตรวจสอบบัญชีของตนเองอย่างสม่ำเสมอเพื่อป้องกันการถูกนำข้อมูลไปใช้ในทางที่ผิด

🔗 https://www.techradar.com/pro/security/over-70-us-banks-and-credit-unions-affected-by-marquis-ransomware-breach-heres-what-we-know

⚡ ค้นพบแหล่งดินเหนียวที่มีลิเทียมมหาศาลในสหรัฐฯ

นักวิจัยพบแหล่งดินเหนียวที่มีลิเทียมจำนวนมหาศาลภายในซูเปอร์ภูเขาไฟในสหรัฐฯ คาดว่ามีมูลค่ากว่า 1.5 พันล้านดอลลาร์ และสามารถใช้ผลิตแบตเตอรี่ได้หลายสิบปี การค้นพบนี้อาจช่วยลดความผันผวนของราคาลิเทียมที่พุ่งสูงในตลาดโลก แต่ก็มีข้อกังวลเรื่องผลกระทบต่อสิ่งแวดล้อมจากการทำเหมืองในพื้นที่ที่เปราะบาง การค้นพบนี้จึงเป็นทั้งโอกาสและความท้าทายสำหรับอุตสาหกรรมพลังงานสะอาด

🔗 https://www.techradar.com/pro/newly-discovered-usd1-5-billion-lithium-deposit-could-revolutionize-the-tech-industry-but-bad-news-its-inside-a-supervolcano

📱 Android vs iPhone: ผลสำรวจเผยผู้ใช้ TechRadar ชอบฝั่งไหนมากกว่า

ผลสำรวจจากผู้อ่าน TechRadar แสดงให้เห็นว่าผู้ใช้ยังคงแบ่งขั้วระหว่าง Android และ iPhone อย่างชัดเจน โดย Android ได้คะแนนนิยมจากผู้ที่ชอบความยืดหยุ่นและราคาที่หลากหลาย ส่วน iPhone ได้คะแนนจากผู้ที่ให้ความสำคัญกับประสบการณ์ใช้งานที่เรียบง่ายและการเชื่อมต่อกับอุปกรณ์ Apple อื่น ๆ การถกเถียงเรื่อง “ใครดีกว่า” จึงยังคงดำเนินต่อไป และสะท้อนให้เห็นว่าทั้งสองระบบมีจุดแข็งที่แตกต่างกัน

🔗 https://www.techradar.com/phones/android-vs-iphone-heres-what-techradar-readers-prefer

💽 Nvidia CEO Jensen Huang ผลักดันรัฐบาลสหรัฐฯ ต่อต้านข้อจำกัดชิป AI

Jensen Huang ซีอีโอของ Nvidia ออกมาเรียกร้องต่อสภาคองเกรสและรัฐบาลสหรัฐฯ ให้ทบทวนข้อจำกัดการส่งออกชิป AI และกฎระเบียบระดับรัฐ เขาเตือนว่าการจำกัดมากเกินไปจะทำให้สหรัฐฯ เสียเปรียบในการแข่งขันระดับโลก โดยเฉพาะกับจีนที่กำลังพัฒนาเทคโนโลยีอย่างรวดเร็ว Nvidia ซึ่งเป็นผู้นำตลาดชิป AI มองว่าการเปิดเสรีมากขึ้นจะช่วยให้สหรัฐฯ รักษาความเป็นผู้นำด้านนวัตกรรม

🔗 https://www.techradar.com/ai-platforms-assistants/nvidia-boss-jensen-huang-steers-trump-congress-against-ai-chip-limits-and-state-level-ai-rules

🚀 Arm64 แรงแซง x86 ในการทดสอบ AWS Lambda ปี 2025

ผลการทดสอบล่าสุดของ AWS Lambda เผยว่า Arm64 มีประสิทธิภาพเหนือกว่า x86 อย่างชัดเจน โดยทำงานเร็วขึ้นถึง 4-5 เท่า และลดค่าใช้จ่ายลงกว่า 30% การเปลี่ยนมาใช้สถาปัตยกรรม Arm64 จึงถูกมองว่าเป็นก้าวสำคัญในการลดต้นทุนและเพิ่มประสิทธิภาพของระบบคลาวด์ นักพัฒนาที่ใช้ AWS อาจได้ประโยชน์มหาศาลจากการเปลี่ยนแปลงนี้ เพราะสามารถรันงานได้เร็วขึ้นและประหยัดมากขึ้น

🔗 https://www.techradar.com/pro/arm64-dominates-aws-lambda-in-2025-rust-4-5x-faster-than-x86-costs-30-less-across-all-workloads

🧑💻 Google เปิดตัวเครื่องมือสร้าง AI Agent แบบไม่ต้องมีประสบการณ์

Google เปิดตัว Workspace Studio ให้ธุรกิจทุกระดับสามารถสร้าง AI Agent ได้ง่าย ๆ โดยไม่ต้องมีทักษะการเขียนโค้ด ใช้เพียงการพิมพ์คำสั่งธรรมชาติ ระบบนี้ขับเคลื่อนด้วย Gemini 3 ที่มีความสามารถด้านการวิเคราะห์และเข้าใจบริบทอย่างลึกซึ้ง จุดเด่นคือสามารถทำงานร่วมกับทั้งแอปใน Google Workspace และแอปภายนอก เช่น Asana, Jira, Salesforce และ Mailchimp ได้อย่างราบรื่น ผู้ใช้สามารถแบ่งปัน Agent ที่สร้างขึ้นกับทีมได้เหมือนแชร์ไฟล์ใน Google Drive และมีบริษัทอย่าง Kärcher ที่ทดลองใช้แล้วสามารถลดเวลาการทำงานจากหลายชั่วโมงเหลือเพียงไม่กี่นาที ถือเป็นการเปิดโอกาสให้ธุรกิจทั่วไปเข้าถึง AI ได้ง่ายขึ้น

🔗 https://www.techradar.com/pro/google-wants-to-help-businesses-build-ai-agents-with-no-prior-experience

🎬 รีวิว Apple Final Cut Pro 2025

Final Cut Pro เวอร์ชันใหม่ 11.2 ยังคงรักษาจุดแข็งเรื่องการใช้งานที่ลื่นไหลและแนวคิด “Magnetic Timeline” ที่ช่วยให้การตัดต่อรวดเร็วขึ้น แต่ก็ยังมีข้อจำกัดเพราะใช้ได้เฉพาะบน Mac และบางฟีเจอร์รองรับเฉพาะเครื่องที่ใช้ Apple Silicon เท่านั้น จุดเด่นคือมีฟีเจอร์ใหม่ ๆ เช่น “Magnetic Mask” ที่ช่วยเลือกและติดตามวัตถุในวิดีโอได้อัตโนมัติ รวมถึงการทำซับไตเติลอัตโนมัติ แม้จะยังไม่สมบูรณ์สำหรับผู้ใช้ Mac รุ่นเก่า แต่ก็ถือว่า Apple กำลังพยายามไล่ตามคู่แข่งอย่าง Premiere Pro และ Resolve โดยยังคงข้อดีเรื่องการจ่ายครั้งเดียวแล้วได้อัปเดตตลอดชีพ

🔗 https://www.techradar.com/pro/apple-final-cut-pro-review

🚁 รีวิว Antigravity A1 โดรน 360 องศา

Antigravity A1 เป็นโดรนที่รวมเทคโนโลยีการถ่ายภาพ 360 องศาเข้ากับการบิน ทำให้สามารถเก็บภาพและวิดีโอที่มุมมองรอบทิศได้อย่างสมจริง มาพร้อม FPV Goggles และ Motion Controller ที่ให้ประสบการณ์การบินแบบดื่มด่ำ แต่ก็ทำให้ราคาสูงกว่ากล้องโดรนทั่วไปมาก จุดเด่นคือการถ่ายวิดีโอ 8K และการออกแบบที่ทำให้ตัวโดรน “หายไป” จากภาพด้วยเทคนิคการเย็บภาพ จุดด้อยคือการใช้งานต้องมีผู้ช่วยคอยสังเกตโดรนเพื่อความปลอดภัย และคุณภาพภาพยังไม่เทียบเท่ากล้องโดรนระดับสูงอย่าง DJI Mini 5 Pro แต่ถือว่าเป็นนวัตกรรมที่ยังไม่มีคู่แข่งโดยตรง

🔗 https://www.techradar.com/cameras/drones/antigravity-a1-review

📱 Apple ประกาศ 17 แอปยอดเยี่ยมแห่งปี 2025

Apple เผยรายชื่อผู้ชนะรางวัล App Store Awards ปี 2025 รวมทั้งหมด 17 แอปและเกมที่โดดเด่นในด้านการออกแบบและการใช้ AI ตัวอย่างเช่น Tiimo แอปวางแผนงานที่คว้ารางวัล iPhone App of the Year, Detail แอปตัดต่อวิดีโอด้วย AI สำหรับ iPad และ Essayist แอปช่วยทำบรรณานุกรมสำหรับ Mac ส่วนเกมที่โดดเด่นคือ Pokémon TCG Pocket และ Cyberpunk 2077: Ultimate Edition ที่ถูกยกให้เป็น Mac Game of the Year นอกจากนี้ยังมีรางวัลด้าน Cultural Impact เช่น Be My Eyes ที่ใช้ AI ช่วยผู้พิการทางสายตา ถือเป็นการสะท้อนว่า AI กำลังกลายเป็นหัวใจหลักของแอปยุคใหม่

🔗 https://www.techradar.com/computing/websites-apps/apple-reveals-the-17-must-download-apps-of-2025-the-app-store-award-winners-are-here

🎸 กีตาร์ E Ink เปลี่ยนสีได้

Cream Guitars เปิดตัว “DaVinci” กีตาร์ไฟฟ้าที่ใช้เทคโนโลยี E Ink Prism 3 ทำให้สามารถเปลี่ยนสีและลวดลายบนตัวกีตาร์ได้ตามใจผ่านแอป Bluetooth มีสีให้เลือกผสมถึง 7 สีและแบ่งเป็น 64 ส่วนเพื่อสร้างดีไซน์ที่ไม่ซ้ำใคร นอกจากรูปลักษณ์ที่ล้ำสมัย ยังมาพร้อมปิ๊กอัพ Fishman Fluence ที่ปรับเสียงได้ทั้งแบบซิงเกิลคอยล์และฮัมบัคเกอร์ จุดเด่นคือความสามารถในการปรับโฉมกีตาร์ได้ทันที แต่ราคาก็สูงถึง 3,500 ดอลลาร์ และผลิตเพียง 85 ตัวเท่านั้น กำหนดส่งในปี 2026 ถือเป็นกีตาร์ที่ผสมผสานเทคโนโลยีและดนตรีอย่างแท้จริง

🔗 https://www.techradar.com/audio/this-color-changing-e-ink-guitar-absolutely-rocks-and-i-wish-i-could-afford-it

🖥️ รีวิว TerraMaster D4-320U NAS

เรื่องนี้เล่าถึงอุปกรณ์เสริมสำหรับการจัดเก็บข้อมูล TerraMaster D4-320U ที่ออกแบบมาให้ติดตั้งในตู้แร็ค ใช้งานง่ายเพียงใส่ฮาร์ดดิสก์หรือ SSD แล้วเชื่อมต่อผ่านสาย USB 3.2 ก็สามารถเพิ่มพื้นที่เก็บข้อมูลได้ทันที จุดเด่นคือรองรับสูงสุดถึง 120TB แต่ไม่มีระบบ RAID ในตัว ทำให้เหมาะสำหรับการขยายพื้นที่เก็บข้อมูลมากกว่าการใช้งานเป็น NAS หลัก แม้จะมีเสียงพัดลมดังไปบ้าง แต่ก็ถือว่าเป็นทางเลือกที่คุ้มค่าและยืดหยุ่นสำหรับธุรกิจหรือผู้ทำงานด้านภาพและวิดีโอที่ต้องการพื้นที่มหาศาล

🔗 https://www.techradar.com/computing/terramaster-d4-320u-nas-review

🤖 เคล็ดลับการใช้ Nano Banana Pro ของ Google

Google เปิดเผยเทคนิคการเขียน prompt สำหรับเครื่องมือสร้างภาพด้วย AI ที่ชื่อ Nano Banana Pro ซึ่งทำงานบน Gemini 3 โดยมีผู้ใช้แชร์วิธีที่น่าสนใจ 3 แบบ ได้แก่ การเขียน prompt แบบโค้ดกำหนดตัวแปรเพื่อให้ภาพมีความสอดคล้อง การใส่ “ความไม่สมบูรณ์” เช่นแสงรั่วหรือภาพเบลอเล็กน้อยเพื่อให้ดูสมจริง และการเปลี่ยนมุมมองเพื่อให้ภาพมีมิติและเล่าเรื่องได้ลึกขึ้น เทคนิคเหล่านี้ช่วยให้ผู้ใช้ควบคุมการสร้างภาพได้อย่างมีประสิทธิภาพและสมจริงมากขึ้น

🔗 https://www.techradar.com/ai-platforms-assistants/gemini/3-advanced-strategies-for-making-the-most-of-nano-banana-pro

🔒 สกัดการเข้าถึงเว็บอันตรายเกือบพันล้านครั้งในสหราชอาณาจักร

หน่วยงานความมั่นคงไซเบอร์ของสหราชอาณาจักร (NCSC) รายงานว่าเครื่องมือใหม่ชื่อ “Share and Defend” สามารถบล็อกการเข้าถึงเว็บไซต์อันตรายได้เกือบพันล้านครั้งภายในเวลาไม่ถึงปี ระบบนี้ทำงานร่วมกับผู้ให้บริการอินเทอร์เน็ตเพื่อป้องกันผู้ใช้จากการถูกขโมยข้อมูลหรือเงิน โดยในช่วงเดียวกันยังพบว่าการโจมตี ransomware เพิ่มขึ้นกว่าเท่าตัว และการเคลมประกันไซเบอร์พุ่งสูงถึง 230% ทำให้รัฐบาลเตรียมแผนรับมือใหม่เพื่อเสริมความปลอดภัยทางดิจิทัล

🔗 https://www.techradar.com/pro/security/uk-cybercrime-agency-blocks-nearly-1-billion-access-attempts-to-malicious-websites

🎮 งาน PC Gaming Show: Most Wanted

วันนี้มีการจัดงาน PC Gaming Show: Most Wanted ที่จะนับถอยหลัง 25 เกม PC ที่ถูกคาดหวังมากที่สุดในปี 2026 พร้อมทั้งมีการเปิดตัวตัวอย่างใหม่และเบื้องหลังจากเกมกว่า 50 เรื่อง เช่น Resident Evil Requiem, Lego Batman: Legacy of the Dark Knight และ 007 First Light งานนี้ถ่ายทอดสดผ่านหลายช่องทาง และถือเป็นเวทีใหญ่ที่รวมเกมใหม่ ๆ ที่แฟน ๆ รอคอยไว้มากมาย

🔗 https://www.techradar.com/gaming/gaming-industry/the-pc-gaming-show-most-wanted-airs-today-heres-when-you-can-tune-in-and-what-announcements-you-can-expect

🌐 Ofcom พิจารณามาตรการเพิ่มเติมเกี่ยวกับ VPN หลัง Online Safety Act

หน่วยงานกำกับดูแลสื่อสารของสหราชอาณาจักร (Ofcom) กำลังเก็บข้อมูลเพิ่มเติมเกี่ยวกับการใช้ VPN โดยเฉพาะในกลุ่มเยาวชนที่ใช้เพื่อหลีกเลี่ยงการตรวจสอบอายุหลังจากกฎหมาย Online Safety Act มีผลบังคับใช้ ขณะนี้ Ofcom ได้ลงทุนกว่า 500,000 ปอนด์ในเครื่องมือเฝ้าระวังอินเทอร์เน็ต และยังตั้งคณะทำงานร่วมกับผู้แทนเด็กเพื่อฟังความคิดเห็นโดยตรง การตัดสินใจว่าจะมีมาตรการเพิ่มเติมหรือไม่คาดว่าจะออกมาในปีหน้า

🔗 https://www.techradar.com/vpn/vpn-privacy-security/ofcom-weighs-further-action-on-vpns-following-online-safety-act

📱 ข่าว Samsung เตรียมแก้ปัญหาโฆษณาในมือถือ

Samsung กำลังพัฒนา One UI 8.5 ที่จะช่วยลดปัญหาโฆษณาที่รบกวนผู้ใช้ในสมาร์ทโฟน โดยเฉพาะการแจ้งเตือนที่มักจะปรากฏขึ้นบ่อยครั้ง การอัปเดตใหม่นี้ถูกคาดหวังว่าจะทำให้ประสบการณ์ใช้งานราบรื่นขึ้น และช่วยให้ผู้ใช้ไม่ต้องเจอกับโฆษณาที่ไม่ต้องการอีกต่อไป ถือเป็นข่าวดีสำหรับผู้ใช้ Galaxy ที่รอคอยการปรับปรุงด้านนี้มานาน

🔗 https://www.techradar.com/phones/samsung-galaxy-phones/your-samsung-phones-ad-nightmare-could-soon-be-over-thanks-to-this-one-ui-8-5-upgrade

💻 อัปเดต Windows 11 ล่าสุดแก้บั๊ก แต่ยังมีปัญหา

Microsoft ปล่อยอัปเดตใหม่ของ Windows 11 ที่แก้ไขบั๊กหลายอย่าง แต่ผู้เชี่ยวชาญเตือนว่าผู้ใช้ควรระวัง โดยเฉพาะผู้ที่ใช้โหมดมืด (Dark Mode) เนื่องจากอัปเดตนี้อาจทำให้ระบบแสดงผลผิดพลาด แม้จะช่วยแก้ปัญหาบางอย่าง แต่ก็ยังมีความเสี่ยงที่ผู้ใช้จะเจอปัญหาใหม่ จึงควรรอการปรับปรุงเพิ่มเติมก่อนที่จะติดตั้ง

🔗 https://www.techradar.com/computing/windows/latest-windows-11-update-fixes-some-nasty-bugs-but-dont-grab-it-yet-especially-if-you-use-dark-mode

⚖️ สหราชอาณาจักรปรับแพลตฟอร์มผู้ใหญ่ 1 ล้านปอนด์

รัฐบาลอังกฤษออกค่าปรับกว่า 1 ล้านปอนด์ต่อแพลตฟอร์มผู้ใหญ่ที่ไม่ปฏิบัติตามกฎการตรวจสอบอายุ ซึ่งเป็นส่วนหนึ่งของมาตรการเพื่อปกป้องเยาวชนออนไลน์ การบังคับใช้กฎหมายนี้สะท้อนถึงความเข้มงวดของสหราชอาณาจักรในการจัดการกับแพลตฟอร์มที่ไม่ปฏิบัติตามมาตรฐานความปลอดภัยทางดิจิทัล

🔗 https://www.techradar.com/vpn/vpn-privacy-security/uk-issues-gbp1-million-fine-to-adult-platform-for-failing-to-comply-with-age-verification-rules

📷 iPhone 17 Pro สูญเสียฟีเจอร์กล้องสำคัญ

Apple ทำให้หลายคนแปลกใจเมื่อ iPhone 17 Pro ถูกตัดฟีเจอร์กล้องที่เคยเป็นจุดขายออกไป โดยบริษัทไม่ได้ให้คำอธิบายชัดเจนว่าทำไมถึงตัดสินใจเช่นนั้น ข่าวนี้สร้างความสงสัยและการถกเถียงในหมู่ผู้ใช้และนักวิเคราะห์ เพราะฟีเจอร์ดังกล่าวเคยเป็นหนึ่งในจุดแข็งของรุ่น Pro

🔗 https://www.techradar.com/phones/the-iphone-17-pro-has-just-lost-a-key-camera-feature-and-apple-wont-explain-why