React ออกแพตช์แก้ช่องโหว่ใหม่ เสี่ยงเซิร์ฟเวอร์ล่มและรั่วไหลซอร์สโค้ด

React Server Components กำลังเผชิญกับปัญหาด้านความปลอดภัยต่อเนื่อง หลังจากเพิ่งแก้ไขช่องโหว่ Remote Code Execution (RCE) ไปไม่นาน ล่าสุดนักวิจัยพบช่องโหว่ใหม่อีกสองรายการที่อาจสร้างผลกระทบอย่างรุนแรงต่อระบบที่ใช้งาน React

ช่องโหว่แรก CVE-2025-55184 และ CVE-2025-67779 ถูกจัดระดับความรุนแรงสูง (CVSS 7.5) โดยเปิดโอกาสให้ผู้โจมตีส่ง HTTP request ที่ออกแบบมาเฉพาะเพื่อทำให้เซิร์ฟเวอร์เข้าสู่ infinite loop ส่งผลให้ CPU ถูกใช้งานเต็มและระบบหยุดทำงานทันที ถือเป็นการโจมตีแบบ Denial of Service (DoS) ที่สามารถทำให้ธุรกิจหยุดชะงักได้

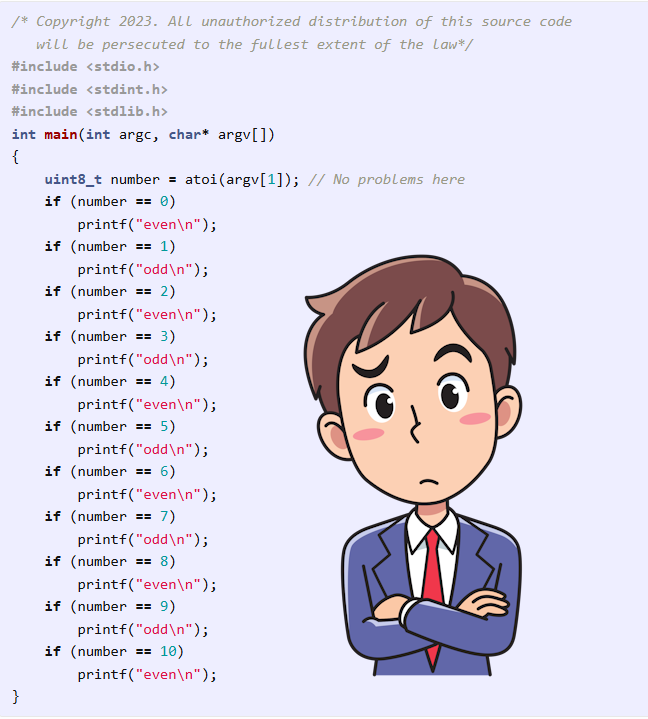

ช่องโหว่ที่สอง CVE-2025-55183 มีระดับความรุนแรงปานกลาง (CVSS 5.3) แต่ก็อันตรายไม่น้อย เพราะสามารถทำให้เซิร์ฟเวอร์ส่งคืน ซอร์สโค้ดของฟังก์ชันภายใน หากมีการเขียนโค้ดด้วยรูปแบบที่เปิดเผย argument เป็น string โดยไม่ตั้งใจ ซึ่งอาจนำไปสู่การรั่วไหลของ logic สำคัญหรือแม้กระทั่ง database keys ที่ฝังอยู่ในโค้ด

ทีม React ยืนยันว่าช่องโหว่เหล่านี้ ไม่สามารถนำไปสู่ RCE ได้ และแพตช์ที่ออกมาก่อนหน้านี้ยังคงป้องกันการโจมตีแบบยึดครองเซิร์ฟเวอร์ แต่เพื่อความปลอดภัยสูงสุด ผู้พัฒนาควรอัปเดตไปยังเวอร์ชันล่าสุดทันที ได้แก่ 19.0.3, 19.1.4 และ 19.2.3

สรุปสาระสำคัญ

ช่องโหว่ใหม่ใน React Server Components

CVE-2025-55184 และ CVE-2025-67779: เสี่ยง DoS ด้วยการสร้าง infinite loop

CVE-2025-55183: เสี่ยงรั่วไหลซอร์สโค้ดและข้อมูลสำคัญ

ระดับความรุนแรง

DoS: CVSS 7.5 (สูง)

Source Code Disclosure: CVSS 5.3 (ปานกลาง)

แพตช์แก้ไขที่ออกแล้ว

เวอร์ชันที่ปลอดภัย: 19.0.3, 19.1.4, 19.2.3

คำเตือนสำหรับนักพัฒนา

หากไม่อัปเดต อาจเสี่ยงต่อการโจมตีที่ทำให้ระบบหยุดทำงาน

โค้ดที่เขียนผิดรูปแบบอาจเปิดเผยข้อมูลลับโดยไม่ตั้งใจ

https://securityonline.info/react-patches-two-new-flaws-risking-server-crashing-dos-and-source-code-disclosure/

React Server Components กำลังเผชิญกับปัญหาด้านความปลอดภัยต่อเนื่อง หลังจากเพิ่งแก้ไขช่องโหว่ Remote Code Execution (RCE) ไปไม่นาน ล่าสุดนักวิจัยพบช่องโหว่ใหม่อีกสองรายการที่อาจสร้างผลกระทบอย่างรุนแรงต่อระบบที่ใช้งาน React

ช่องโหว่แรก CVE-2025-55184 และ CVE-2025-67779 ถูกจัดระดับความรุนแรงสูง (CVSS 7.5) โดยเปิดโอกาสให้ผู้โจมตีส่ง HTTP request ที่ออกแบบมาเฉพาะเพื่อทำให้เซิร์ฟเวอร์เข้าสู่ infinite loop ส่งผลให้ CPU ถูกใช้งานเต็มและระบบหยุดทำงานทันที ถือเป็นการโจมตีแบบ Denial of Service (DoS) ที่สามารถทำให้ธุรกิจหยุดชะงักได้

ช่องโหว่ที่สอง CVE-2025-55183 มีระดับความรุนแรงปานกลาง (CVSS 5.3) แต่ก็อันตรายไม่น้อย เพราะสามารถทำให้เซิร์ฟเวอร์ส่งคืน ซอร์สโค้ดของฟังก์ชันภายใน หากมีการเขียนโค้ดด้วยรูปแบบที่เปิดเผย argument เป็น string โดยไม่ตั้งใจ ซึ่งอาจนำไปสู่การรั่วไหลของ logic สำคัญหรือแม้กระทั่ง database keys ที่ฝังอยู่ในโค้ด

ทีม React ยืนยันว่าช่องโหว่เหล่านี้ ไม่สามารถนำไปสู่ RCE ได้ และแพตช์ที่ออกมาก่อนหน้านี้ยังคงป้องกันการโจมตีแบบยึดครองเซิร์ฟเวอร์ แต่เพื่อความปลอดภัยสูงสุด ผู้พัฒนาควรอัปเดตไปยังเวอร์ชันล่าสุดทันที ได้แก่ 19.0.3, 19.1.4 และ 19.2.3

สรุปสาระสำคัญ

ช่องโหว่ใหม่ใน React Server Components

CVE-2025-55184 และ CVE-2025-67779: เสี่ยง DoS ด้วยการสร้าง infinite loop

CVE-2025-55183: เสี่ยงรั่วไหลซอร์สโค้ดและข้อมูลสำคัญ

ระดับความรุนแรง

DoS: CVSS 7.5 (สูง)

Source Code Disclosure: CVSS 5.3 (ปานกลาง)

แพตช์แก้ไขที่ออกแล้ว

เวอร์ชันที่ปลอดภัย: 19.0.3, 19.1.4, 19.2.3

คำเตือนสำหรับนักพัฒนา

หากไม่อัปเดต อาจเสี่ยงต่อการโจมตีที่ทำให้ระบบหยุดทำงาน

โค้ดที่เขียนผิดรูปแบบอาจเปิดเผยข้อมูลลับโดยไม่ตั้งใจ

https://securityonline.info/react-patches-two-new-flaws-risking-server-crashing-dos-and-source-code-disclosure/

⚛️ React ออกแพตช์แก้ช่องโหว่ใหม่ เสี่ยงเซิร์ฟเวอร์ล่มและรั่วไหลซอร์สโค้ด

React Server Components กำลังเผชิญกับปัญหาด้านความปลอดภัยต่อเนื่อง หลังจากเพิ่งแก้ไขช่องโหว่ Remote Code Execution (RCE) ไปไม่นาน ล่าสุดนักวิจัยพบช่องโหว่ใหม่อีกสองรายการที่อาจสร้างผลกระทบอย่างรุนแรงต่อระบบที่ใช้งาน React

ช่องโหว่แรก CVE-2025-55184 และ CVE-2025-67779 ถูกจัดระดับความรุนแรงสูง (CVSS 7.5) โดยเปิดโอกาสให้ผู้โจมตีส่ง HTTP request ที่ออกแบบมาเฉพาะเพื่อทำให้เซิร์ฟเวอร์เข้าสู่ infinite loop ส่งผลให้ CPU ถูกใช้งานเต็มและระบบหยุดทำงานทันที ถือเป็นการโจมตีแบบ Denial of Service (DoS) ที่สามารถทำให้ธุรกิจหยุดชะงักได้

ช่องโหว่ที่สอง CVE-2025-55183 มีระดับความรุนแรงปานกลาง (CVSS 5.3) แต่ก็อันตรายไม่น้อย เพราะสามารถทำให้เซิร์ฟเวอร์ส่งคืน ซอร์สโค้ดของฟังก์ชันภายใน หากมีการเขียนโค้ดด้วยรูปแบบที่เปิดเผย argument เป็น string โดยไม่ตั้งใจ ซึ่งอาจนำไปสู่การรั่วไหลของ logic สำคัญหรือแม้กระทั่ง database keys ที่ฝังอยู่ในโค้ด

ทีม React ยืนยันว่าช่องโหว่เหล่านี้ ไม่สามารถนำไปสู่ RCE ได้ และแพตช์ที่ออกมาก่อนหน้านี้ยังคงป้องกันการโจมตีแบบยึดครองเซิร์ฟเวอร์ แต่เพื่อความปลอดภัยสูงสุด ผู้พัฒนาควรอัปเดตไปยังเวอร์ชันล่าสุดทันที ได้แก่ 19.0.3, 19.1.4 และ 19.2.3

📌 สรุปสาระสำคัญ

✅ ช่องโหว่ใหม่ใน React Server Components

➡️ CVE-2025-55184 และ CVE-2025-67779: เสี่ยง DoS ด้วยการสร้าง infinite loop

➡️ CVE-2025-55183: เสี่ยงรั่วไหลซอร์สโค้ดและข้อมูลสำคัญ

✅ ระดับความรุนแรง

➡️ DoS: CVSS 7.5 (สูง)

➡️ Source Code Disclosure: CVSS 5.3 (ปานกลาง)

✅ แพตช์แก้ไขที่ออกแล้ว

➡️ เวอร์ชันที่ปลอดภัย: 19.0.3, 19.1.4, 19.2.3

‼️ คำเตือนสำหรับนักพัฒนา

⛔ หากไม่อัปเดต อาจเสี่ยงต่อการโจมตีที่ทำให้ระบบหยุดทำงาน

⛔ โค้ดที่เขียนผิดรูปแบบอาจเปิดเผยข้อมูลลับโดยไม่ตั้งใจ

https://securityonline.info/react-patches-two-new-flaws-risking-server-crashing-dos-and-source-code-disclosure/

0 Comments

0 Shares

60 Views

0 Reviews