ข่าวลือ ข่าวลวง ตอนที่ 7

“ข่าวลือ ข่าวลวง”

ตอน 7

อเมริกาบอกว่า อิสลามกลุ่มวะฮาบีของซาอุดิอารเบีย เป็นอิสลามนิกายสุนนี ที่เคร่งครัดที่สุดในภูมิภาค แต่บัดนี้ กลับมีพวกเคร่งศาสนาอย่างสุดขั้ว ที่ไม่ยอมรับและเกลียดชาวต่างชาติ รุนแรงกว่าพวกวะฮาบี โผล่ขึ้นมาอีก คือ พวกรัฐอิสลาม Islamic State หรือที่เรารู้จักพวกเขาในชื่อ IS พวกนี้ก่อตัวขึ้นในอิรัค และซีเรียในช่วงปี ค.ศ.2014 เป็นกลุ่มใหม่ที่ออกมาท้าทายโลก และอเมริกาเหน็บว่า ดูเหมือนจะท้าทายโครงการฟื้นฟูผู้ก่อการร้ายของ เจ้าชาย บิน นาเยฟ เสียด้วยซ้ำ

กลุ่ม IS นี้ มีรากมาจากพวกอัลไคดาในเมโสโปเตเมีย (อาณาจักรออโตมานเดิม) และดำดินแอบอยู่เมื่อตอนที่อเมริกาบุกอิรัค ในช่วงปี ค.ศ.2007 จนเมื่ออเมริกาถอยกองกำลังต่างชาติออกไป พวก IS จึงโผล่ขึ้นมาและมีประโคมข่าวการปรากฏตัวของพวกเขาน่าดู

ในช่วงปี ค.ศ.2012- 2013 พวก IS บุกเข้าไปทลายคุกในอิรัก ที่พวกผู้ก่อการร้ายอัลไคดาถูกคุมขังอยู่ หลังจากคุกแตก ก็มีการรวมตัวมาสร้างฐานใหม่ ขยายออกมาทางซีเรีย

ในช่วงหน้าร้อนของปี ค.ศ.2014 กลุ่ม IS บุกอย่างรวดเร็ว แบบสายฟ้าแลบ เข้าไปยึดเมืองโมซุล Mosul เมืองใหญ่อันดับ 2 ของอิรัคได้ และตั้งเป็นรัฐที่มีผู้นำทางศาสนาเป็นผู้ปกครอง caliphate เพื่อปกครองอิสลามทั้งปวง (และเมืองนี้ ก็เป็นเมืองที่มีน้ำมันมากที่สุดเมืองหนึ่งของอิรัค อันนี้ผมเพิ่มเติมให้ เพราะเห็นใบตองแห้งทำเป็นลืมใส่ เรื่องสำคัญ)

ในเดือนพฤศจิกายน ค.ศ.2014 กลุ่ม IS ประกาศว่าพวกเขาจะยึดมัสยิดต่างๆ ในนครเมกกะและเมดินา และจะขับไล่พวกราชวงศ์ซาอูด ออกไปให้หมด

หลังจากนั้น สื่อตะวันตกลงภาพวิหารกะบะห์ Kaaba ในนครเมกกะ ที่มีธงสีดำของกลุ่ม IS ที่โบกไสวอยู่ด้านบน กองกำลังของกลุ่ม IS ยังโจมตีด่านป้องกันของซาอุดิอารเบียมาตลอดแนวเขตแดนอิรัค และยังส่งนักรบพลีชีพเข้าไปโจมตีมัสยิดของพวกชีอะ ที่อยู่ในซาอุอิอารเบียอีกด้วย เพื่อให้ทั้ง 2 นิกายตีกันเองอีกต่อหนึ่ง

บิน นาเยฟ ในฐานะรัฐมนตรีมหาดไทย ได้จับกุมกลุ่ม IS ได้หลายร้อยคน และเพื่อเป็นการป้องกันไม่ให้กลุ่ม IS บุกเข้ามาในซาอุดิอารเบีย บิน นาเยฟ ให้สร้างรั้วยาว 600 ไมล์ ตลอดแนวเขตแดน ระหว่างซาอุดิอารเบียกับอิรัค เช่นเดียวกับที่สร้างรั้วกั้นแนวเขต ระหว่างซาอุดิอารเบียกับเยเมน ยาว 1 พันไมล์ เพื่อกันให้อัลไคดาออกไปจากคาบสมุทรอารเบีย

…อ่านเผินๆ เหมือน อเมริกาจะชมวิธีวิธีการปราบ IS ของซาอุดิอารเบีย แต่ อ่านอีกที น่าจะตรงข้ามกันมากกว่า….

ระหว่างที่ยังครองราชย์ กษัตริย์อับดุลลาห์ (ที่สิ้นพระชนม์เมื่อเดือนมกราคม ต้นปี ค.ศ.2015) ได้ตั้งน้องต่างมารดา เป็นมงกุฎราชกุมารไป แล้ว 2 คน คือ เจ้าชายสุลต่าน และเจ้าชายนาเยฟ the Black Prince แต่ปรากฏว่า ทั้ง 2 คน กลับสิ้นพระชนม์ก่อนกษัตริย์อับดุลลาห์เสียอีก กษัตริย์ิอับดุลลาห์ จึงตั้งเจ้าชายมุคริน น้องต่าง มารดาอีกคน ขึ้นเป็นมงกุฏราชกุมาร ลำดับที่ 2 ในปี ค.ศ.2012 ต่อจากมงกุฏราชกุมารลำดับที่ 1 คือ เจ้าชายซาลมาน

ในความเข้าใจของอเมริกา เจ้าชายมุคริน ค่อนข้างใกล้ชิดกับกษัตริยอับดุลลาห์ และเป็นแนวร่วมในการคิดปฏิรูปประเทศเช่นเดียวกัน

เมื่อเจ้าชายซาลมาน ขึ้นครองราชย์เมื่อเดือนมกราคม ต้นปีนี้ (2015) ก็ตั้ง เจ้าชามุคริน เป็นมงกุฏราชกุมาร ลำดับที่ 1 และแต่งตั้งเจ้าชาย บิน นาเยฟ เป็นมงกุฏราชกุมารลำดับที่ 2 และมีตำแหน่งเป็นผู้ช่วยนายกรัฐมนตรี เป็นที่คาดหมายกันว่า เจ้าชายมุคริน ลูกชายคนที่ 35 ของ อิบน์ ซาอูด จะได้ขึ้นเป็นกษัตริย์ต่อไป และนำประเทศสู่ยุคใหม่ จากรุ่นลูก สู่รุ่นหลาน

แต่แล้วก็มีข่าวเกี่ยวกับราชวงศ์ซาอูดเกิดขึ้น ที่ทำให้ทั้งในตะวันออกกลางและในตะวันตก โดยเฉพาะที่วอชิงตัน สั่นเสทือนอย่างไม่เคยมีมาก่อน

เช้ามืดของวันที่ 29 เมษายน ค.ศ.2015 กษัตริย์ซาลมานประกาศปลดเจ้าชายมุคริน ออกจากตำแหน่งมงกุฏราชกุมารลำดับที่ 1 และแต่งตั้งให้เจ้าชาย บิน นาเยฟ ขึ้นเป็นมงกุฏราชกุมารลำดับที่ 1 แทน และแต่งตั้งลูกชายตนเอง เจ้าชาย มูฮะหมัด บิน ซาลมาน เป็นมงกุฏราชกุมารลำดับที่ 2

นี่เป็นครั้งแรก ที่มีการปลดมงกุฏราชกุมาร และโดยไม่มีการบอกเหตุผล

อเมริกาให้ความสนใจรายการแต่งตั้งนี้มาก เพราะ บิน นาเยฟ มงกุฏราชกุมารลำดับที่ 1 ไม่มีลูกชาย มีแต่ลูกสาว 2 คน และ บิน ซาลมาน ก็อายุยังไม่ถึง 30 บิน ซาลมาน จึง มีโอกาสสูงมาก ที่จะเป็นกษัตริย์คนต่อไป และมีคนคาดการเอาไว้แล้วด้วยซ้ำว่า ไม่แน่หรอกว่า บิน นาเยฟ จะได้ขึ้นครองราชย์ แม้จะเป็นลำดับ 1 วันใดวันหนึ่งเขาก็อาจถูกปลดได้ เพื่อให้แน่ใจ บิน ซาลมาน จะได้ขึ้นมาครองราชย์แน่นอน … เสี้ยมล่วงหน้าเลยนะพี่..

เจ้าชาย บิน ซาลมาน หรือที่อเมริกาเรียกว่า MBS ละอ่อนวัยไม่ถึง 30 ไม่เป็นที่ปลื้มของญาติพี่น้องด้วยกัน เพราะเขาว่ากันว่า มีนิสัยโหด ยะโส โอหัง นอกจากนี้ บินซาลมาน ยังได้รับมอบหมายให้เป็นผู้ดูแลนโยบายน้ำมัน ที่เขาไม่มีประสพการณ์เลย แค่นั้นก็ทำให้ญาติๆ และอเมริกา หรี่ตามองแล้ว กษัตริย์ซาลมานยังให้ บิน ซาลมาน คุมความมั่นคง คือดูแลกิจการพระราชวัง และเป็นรัฐมนตรีกลาโหมอีกด้วย

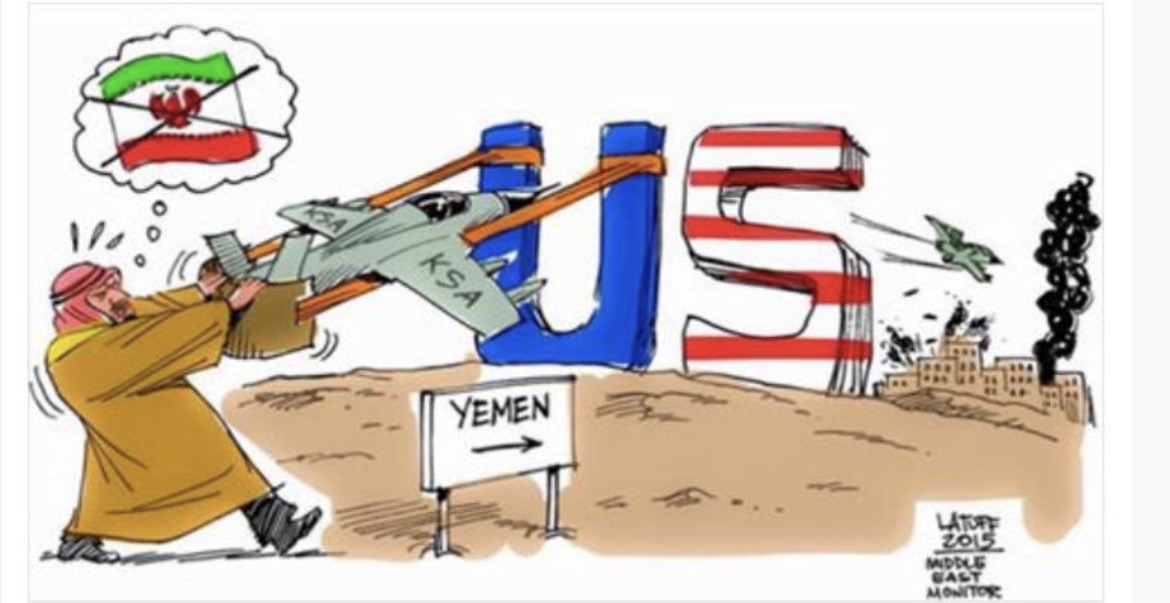

แล้วรัฐมนตรีกลาโหมใหม่ ก็ฉลองตำแหน่งด้วยการสั่งถล่มเยเมน อย่างที่ซาอุดิ อารเบีย ไม่เคยทำมานานกว่า 70 ปีแล้ว ละอ่อนหนุ่มเลือดพลุ่งแรงจริง

และสุ้มเสียงของอเมริกา ก็ดูเหมือนจะไม่ปลื้มละอ่อนหนุ่มเอาเสียเลย

สวัสดีครับ

คนเล่านิทาน

23 ต.ค. 2558

“ข่าวลือ ข่าวลวง”

ตอน 7

อเมริกาบอกว่า อิสลามกลุ่มวะฮาบีของซาอุดิอารเบีย เป็นอิสลามนิกายสุนนี ที่เคร่งครัดที่สุดในภูมิภาค แต่บัดนี้ กลับมีพวกเคร่งศาสนาอย่างสุดขั้ว ที่ไม่ยอมรับและเกลียดชาวต่างชาติ รุนแรงกว่าพวกวะฮาบี โผล่ขึ้นมาอีก คือ พวกรัฐอิสลาม Islamic State หรือที่เรารู้จักพวกเขาในชื่อ IS พวกนี้ก่อตัวขึ้นในอิรัค และซีเรียในช่วงปี ค.ศ.2014 เป็นกลุ่มใหม่ที่ออกมาท้าทายโลก และอเมริกาเหน็บว่า ดูเหมือนจะท้าทายโครงการฟื้นฟูผู้ก่อการร้ายของ เจ้าชาย บิน นาเยฟ เสียด้วยซ้ำ

กลุ่ม IS นี้ มีรากมาจากพวกอัลไคดาในเมโสโปเตเมีย (อาณาจักรออโตมานเดิม) และดำดินแอบอยู่เมื่อตอนที่อเมริกาบุกอิรัค ในช่วงปี ค.ศ.2007 จนเมื่ออเมริกาถอยกองกำลังต่างชาติออกไป พวก IS จึงโผล่ขึ้นมาและมีประโคมข่าวการปรากฏตัวของพวกเขาน่าดู

ในช่วงปี ค.ศ.2012- 2013 พวก IS บุกเข้าไปทลายคุกในอิรัก ที่พวกผู้ก่อการร้ายอัลไคดาถูกคุมขังอยู่ หลังจากคุกแตก ก็มีการรวมตัวมาสร้างฐานใหม่ ขยายออกมาทางซีเรีย

ในช่วงหน้าร้อนของปี ค.ศ.2014 กลุ่ม IS บุกอย่างรวดเร็ว แบบสายฟ้าแลบ เข้าไปยึดเมืองโมซุล Mosul เมืองใหญ่อันดับ 2 ของอิรัคได้ และตั้งเป็นรัฐที่มีผู้นำทางศาสนาเป็นผู้ปกครอง caliphate เพื่อปกครองอิสลามทั้งปวง (และเมืองนี้ ก็เป็นเมืองที่มีน้ำมันมากที่สุดเมืองหนึ่งของอิรัค อันนี้ผมเพิ่มเติมให้ เพราะเห็นใบตองแห้งทำเป็นลืมใส่ เรื่องสำคัญ)

ในเดือนพฤศจิกายน ค.ศ.2014 กลุ่ม IS ประกาศว่าพวกเขาจะยึดมัสยิดต่างๆ ในนครเมกกะและเมดินา และจะขับไล่พวกราชวงศ์ซาอูด ออกไปให้หมด

หลังจากนั้น สื่อตะวันตกลงภาพวิหารกะบะห์ Kaaba ในนครเมกกะ ที่มีธงสีดำของกลุ่ม IS ที่โบกไสวอยู่ด้านบน กองกำลังของกลุ่ม IS ยังโจมตีด่านป้องกันของซาอุดิอารเบียมาตลอดแนวเขตแดนอิรัค และยังส่งนักรบพลีชีพเข้าไปโจมตีมัสยิดของพวกชีอะ ที่อยู่ในซาอุอิอารเบียอีกด้วย เพื่อให้ทั้ง 2 นิกายตีกันเองอีกต่อหนึ่ง

บิน นาเยฟ ในฐานะรัฐมนตรีมหาดไทย ได้จับกุมกลุ่ม IS ได้หลายร้อยคน และเพื่อเป็นการป้องกันไม่ให้กลุ่ม IS บุกเข้ามาในซาอุดิอารเบีย บิน นาเยฟ ให้สร้างรั้วยาว 600 ไมล์ ตลอดแนวเขตแดน ระหว่างซาอุดิอารเบียกับอิรัค เช่นเดียวกับที่สร้างรั้วกั้นแนวเขต ระหว่างซาอุดิอารเบียกับเยเมน ยาว 1 พันไมล์ เพื่อกันให้อัลไคดาออกไปจากคาบสมุทรอารเบีย

…อ่านเผินๆ เหมือน อเมริกาจะชมวิธีวิธีการปราบ IS ของซาอุดิอารเบีย แต่ อ่านอีกที น่าจะตรงข้ามกันมากกว่า….

ระหว่างที่ยังครองราชย์ กษัตริย์อับดุลลาห์ (ที่สิ้นพระชนม์เมื่อเดือนมกราคม ต้นปี ค.ศ.2015) ได้ตั้งน้องต่างมารดา เป็นมงกุฎราชกุมารไป แล้ว 2 คน คือ เจ้าชายสุลต่าน และเจ้าชายนาเยฟ the Black Prince แต่ปรากฏว่า ทั้ง 2 คน กลับสิ้นพระชนม์ก่อนกษัตริย์อับดุลลาห์เสียอีก กษัตริย์ิอับดุลลาห์ จึงตั้งเจ้าชายมุคริน น้องต่าง มารดาอีกคน ขึ้นเป็นมงกุฏราชกุมาร ลำดับที่ 2 ในปี ค.ศ.2012 ต่อจากมงกุฏราชกุมารลำดับที่ 1 คือ เจ้าชายซาลมาน

ในความเข้าใจของอเมริกา เจ้าชายมุคริน ค่อนข้างใกล้ชิดกับกษัตริยอับดุลลาห์ และเป็นแนวร่วมในการคิดปฏิรูปประเทศเช่นเดียวกัน

เมื่อเจ้าชายซาลมาน ขึ้นครองราชย์เมื่อเดือนมกราคม ต้นปีนี้ (2015) ก็ตั้ง เจ้าชามุคริน เป็นมงกุฏราชกุมาร ลำดับที่ 1 และแต่งตั้งเจ้าชาย บิน นาเยฟ เป็นมงกุฏราชกุมารลำดับที่ 2 และมีตำแหน่งเป็นผู้ช่วยนายกรัฐมนตรี เป็นที่คาดหมายกันว่า เจ้าชายมุคริน ลูกชายคนที่ 35 ของ อิบน์ ซาอูด จะได้ขึ้นเป็นกษัตริย์ต่อไป และนำประเทศสู่ยุคใหม่ จากรุ่นลูก สู่รุ่นหลาน

แต่แล้วก็มีข่าวเกี่ยวกับราชวงศ์ซาอูดเกิดขึ้น ที่ทำให้ทั้งในตะวันออกกลางและในตะวันตก โดยเฉพาะที่วอชิงตัน สั่นเสทือนอย่างไม่เคยมีมาก่อน

เช้ามืดของวันที่ 29 เมษายน ค.ศ.2015 กษัตริย์ซาลมานประกาศปลดเจ้าชายมุคริน ออกจากตำแหน่งมงกุฏราชกุมารลำดับที่ 1 และแต่งตั้งให้เจ้าชาย บิน นาเยฟ ขึ้นเป็นมงกุฏราชกุมารลำดับที่ 1 แทน และแต่งตั้งลูกชายตนเอง เจ้าชาย มูฮะหมัด บิน ซาลมาน เป็นมงกุฏราชกุมารลำดับที่ 2

นี่เป็นครั้งแรก ที่มีการปลดมงกุฏราชกุมาร และโดยไม่มีการบอกเหตุผล

อเมริกาให้ความสนใจรายการแต่งตั้งนี้มาก เพราะ บิน นาเยฟ มงกุฏราชกุมารลำดับที่ 1 ไม่มีลูกชาย มีแต่ลูกสาว 2 คน และ บิน ซาลมาน ก็อายุยังไม่ถึง 30 บิน ซาลมาน จึง มีโอกาสสูงมาก ที่จะเป็นกษัตริย์คนต่อไป และมีคนคาดการเอาไว้แล้วด้วยซ้ำว่า ไม่แน่หรอกว่า บิน นาเยฟ จะได้ขึ้นครองราชย์ แม้จะเป็นลำดับ 1 วันใดวันหนึ่งเขาก็อาจถูกปลดได้ เพื่อให้แน่ใจ บิน ซาลมาน จะได้ขึ้นมาครองราชย์แน่นอน … เสี้ยมล่วงหน้าเลยนะพี่..

เจ้าชาย บิน ซาลมาน หรือที่อเมริกาเรียกว่า MBS ละอ่อนวัยไม่ถึง 30 ไม่เป็นที่ปลื้มของญาติพี่น้องด้วยกัน เพราะเขาว่ากันว่า มีนิสัยโหด ยะโส โอหัง นอกจากนี้ บินซาลมาน ยังได้รับมอบหมายให้เป็นผู้ดูแลนโยบายน้ำมัน ที่เขาไม่มีประสพการณ์เลย แค่นั้นก็ทำให้ญาติๆ และอเมริกา หรี่ตามองแล้ว กษัตริย์ซาลมานยังให้ บิน ซาลมาน คุมความมั่นคง คือดูแลกิจการพระราชวัง และเป็นรัฐมนตรีกลาโหมอีกด้วย

แล้วรัฐมนตรีกลาโหมใหม่ ก็ฉลองตำแหน่งด้วยการสั่งถล่มเยเมน อย่างที่ซาอุดิ อารเบีย ไม่เคยทำมานานกว่า 70 ปีแล้ว ละอ่อนหนุ่มเลือดพลุ่งแรงจริง

และสุ้มเสียงของอเมริกา ก็ดูเหมือนจะไม่ปลื้มละอ่อนหนุ่มเอาเสียเลย

สวัสดีครับ

คนเล่านิทาน

23 ต.ค. 2558

ข่าวลือ ข่าวลวง ตอนที่ 7

“ข่าวลือ ข่าวลวง”

ตอน 7

อเมริกาบอกว่า อิสลามกลุ่มวะฮาบีของซาอุดิอารเบีย เป็นอิสลามนิกายสุนนี ที่เคร่งครัดที่สุดในภูมิภาค แต่บัดนี้ กลับมีพวกเคร่งศาสนาอย่างสุดขั้ว ที่ไม่ยอมรับและเกลียดชาวต่างชาติ รุนแรงกว่าพวกวะฮาบี โผล่ขึ้นมาอีก คือ พวกรัฐอิสลาม Islamic State หรือที่เรารู้จักพวกเขาในชื่อ IS พวกนี้ก่อตัวขึ้นในอิรัค และซีเรียในช่วงปี ค.ศ.2014 เป็นกลุ่มใหม่ที่ออกมาท้าทายโลก และอเมริกาเหน็บว่า ดูเหมือนจะท้าทายโครงการฟื้นฟูผู้ก่อการร้ายของ เจ้าชาย บิน นาเยฟ เสียด้วยซ้ำ

กลุ่ม IS นี้ มีรากมาจากพวกอัลไคดาในเมโสโปเตเมีย (อาณาจักรออโตมานเดิม) และดำดินแอบอยู่เมื่อตอนที่อเมริกาบุกอิรัค ในช่วงปี ค.ศ.2007 จนเมื่ออเมริกาถอยกองกำลังต่างชาติออกไป พวก IS จึงโผล่ขึ้นมาและมีประโคมข่าวการปรากฏตัวของพวกเขาน่าดู

ในช่วงปี ค.ศ.2012- 2013 พวก IS บุกเข้าไปทลายคุกในอิรัก ที่พวกผู้ก่อการร้ายอัลไคดาถูกคุมขังอยู่ หลังจากคุกแตก ก็มีการรวมตัวมาสร้างฐานใหม่ ขยายออกมาทางซีเรีย

ในช่วงหน้าร้อนของปี ค.ศ.2014 กลุ่ม IS บุกอย่างรวดเร็ว แบบสายฟ้าแลบ เข้าไปยึดเมืองโมซุล Mosul เมืองใหญ่อันดับ 2 ของอิรัคได้ และตั้งเป็นรัฐที่มีผู้นำทางศาสนาเป็นผู้ปกครอง caliphate เพื่อปกครองอิสลามทั้งปวง (และเมืองนี้ ก็เป็นเมืองที่มีน้ำมันมากที่สุดเมืองหนึ่งของอิรัค อันนี้ผมเพิ่มเติมให้ เพราะเห็นใบตองแห้งทำเป็นลืมใส่ เรื่องสำคัญ)

ในเดือนพฤศจิกายน ค.ศ.2014 กลุ่ม IS ประกาศว่าพวกเขาจะยึดมัสยิดต่างๆ ในนครเมกกะและเมดินา และจะขับไล่พวกราชวงศ์ซาอูด ออกไปให้หมด

หลังจากนั้น สื่อตะวันตกลงภาพวิหารกะบะห์ Kaaba ในนครเมกกะ ที่มีธงสีดำของกลุ่ม IS ที่โบกไสวอยู่ด้านบน กองกำลังของกลุ่ม IS ยังโจมตีด่านป้องกันของซาอุดิอารเบียมาตลอดแนวเขตแดนอิรัค และยังส่งนักรบพลีชีพเข้าไปโจมตีมัสยิดของพวกชีอะ ที่อยู่ในซาอุอิอารเบียอีกด้วย เพื่อให้ทั้ง 2 นิกายตีกันเองอีกต่อหนึ่ง

บิน นาเยฟ ในฐานะรัฐมนตรีมหาดไทย ได้จับกุมกลุ่ม IS ได้หลายร้อยคน และเพื่อเป็นการป้องกันไม่ให้กลุ่ม IS บุกเข้ามาในซาอุดิอารเบีย บิน นาเยฟ ให้สร้างรั้วยาว 600 ไมล์ ตลอดแนวเขตแดน ระหว่างซาอุดิอารเบียกับอิรัค เช่นเดียวกับที่สร้างรั้วกั้นแนวเขต ระหว่างซาอุดิอารเบียกับเยเมน ยาว 1 พันไมล์ เพื่อกันให้อัลไคดาออกไปจากคาบสมุทรอารเบีย

…อ่านเผินๆ เหมือน อเมริกาจะชมวิธีวิธีการปราบ IS ของซาอุดิอารเบีย แต่ อ่านอีกที น่าจะตรงข้ามกันมากกว่า….

ระหว่างที่ยังครองราชย์ กษัตริย์อับดุลลาห์ (ที่สิ้นพระชนม์เมื่อเดือนมกราคม ต้นปี ค.ศ.2015) ได้ตั้งน้องต่างมารดา เป็นมงกุฎราชกุมารไป แล้ว 2 คน คือ เจ้าชายสุลต่าน และเจ้าชายนาเยฟ the Black Prince แต่ปรากฏว่า ทั้ง 2 คน กลับสิ้นพระชนม์ก่อนกษัตริย์อับดุลลาห์เสียอีก กษัตริย์ิอับดุลลาห์ จึงตั้งเจ้าชายมุคริน น้องต่าง มารดาอีกคน ขึ้นเป็นมงกุฏราชกุมาร ลำดับที่ 2 ในปี ค.ศ.2012 ต่อจากมงกุฏราชกุมารลำดับที่ 1 คือ เจ้าชายซาลมาน

ในความเข้าใจของอเมริกา เจ้าชายมุคริน ค่อนข้างใกล้ชิดกับกษัตริยอับดุลลาห์ และเป็นแนวร่วมในการคิดปฏิรูปประเทศเช่นเดียวกัน

เมื่อเจ้าชายซาลมาน ขึ้นครองราชย์เมื่อเดือนมกราคม ต้นปีนี้ (2015) ก็ตั้ง เจ้าชามุคริน เป็นมงกุฏราชกุมาร ลำดับที่ 1 และแต่งตั้งเจ้าชาย บิน นาเยฟ เป็นมงกุฏราชกุมารลำดับที่ 2 และมีตำแหน่งเป็นผู้ช่วยนายกรัฐมนตรี เป็นที่คาดหมายกันว่า เจ้าชายมุคริน ลูกชายคนที่ 35 ของ อิบน์ ซาอูด จะได้ขึ้นเป็นกษัตริย์ต่อไป และนำประเทศสู่ยุคใหม่ จากรุ่นลูก สู่รุ่นหลาน

แต่แล้วก็มีข่าวเกี่ยวกับราชวงศ์ซาอูดเกิดขึ้น ที่ทำให้ทั้งในตะวันออกกลางและในตะวันตก โดยเฉพาะที่วอชิงตัน สั่นเสทือนอย่างไม่เคยมีมาก่อน

เช้ามืดของวันที่ 29 เมษายน ค.ศ.2015 กษัตริย์ซาลมานประกาศปลดเจ้าชายมุคริน ออกจากตำแหน่งมงกุฏราชกุมารลำดับที่ 1 และแต่งตั้งให้เจ้าชาย บิน นาเยฟ ขึ้นเป็นมงกุฏราชกุมารลำดับที่ 1 แทน และแต่งตั้งลูกชายตนเอง เจ้าชาย มูฮะหมัด บิน ซาลมาน เป็นมงกุฏราชกุมารลำดับที่ 2

นี่เป็นครั้งแรก ที่มีการปลดมงกุฏราชกุมาร และโดยไม่มีการบอกเหตุผล

อเมริกาให้ความสนใจรายการแต่งตั้งนี้มาก เพราะ บิน นาเยฟ มงกุฏราชกุมารลำดับที่ 1 ไม่มีลูกชาย มีแต่ลูกสาว 2 คน และ บิน ซาลมาน ก็อายุยังไม่ถึง 30 บิน ซาลมาน จึง มีโอกาสสูงมาก ที่จะเป็นกษัตริย์คนต่อไป และมีคนคาดการเอาไว้แล้วด้วยซ้ำว่า ไม่แน่หรอกว่า บิน นาเยฟ จะได้ขึ้นครองราชย์ แม้จะเป็นลำดับ 1 วันใดวันหนึ่งเขาก็อาจถูกปลดได้ เพื่อให้แน่ใจ บิน ซาลมาน จะได้ขึ้นมาครองราชย์แน่นอน … เสี้ยมล่วงหน้าเลยนะพี่..

เจ้าชาย บิน ซาลมาน หรือที่อเมริกาเรียกว่า MBS ละอ่อนวัยไม่ถึง 30 ไม่เป็นที่ปลื้มของญาติพี่น้องด้วยกัน เพราะเขาว่ากันว่า มีนิสัยโหด ยะโส โอหัง นอกจากนี้ บินซาลมาน ยังได้รับมอบหมายให้เป็นผู้ดูแลนโยบายน้ำมัน ที่เขาไม่มีประสพการณ์เลย แค่นั้นก็ทำให้ญาติๆ และอเมริกา หรี่ตามองแล้ว กษัตริย์ซาลมานยังให้ บิน ซาลมาน คุมความมั่นคง คือดูแลกิจการพระราชวัง และเป็นรัฐมนตรีกลาโหมอีกด้วย

แล้วรัฐมนตรีกลาโหมใหม่ ก็ฉลองตำแหน่งด้วยการสั่งถล่มเยเมน อย่างที่ซาอุดิ อารเบีย ไม่เคยทำมานานกว่า 70 ปีแล้ว ละอ่อนหนุ่มเลือดพลุ่งแรงจริง

และสุ้มเสียงของอเมริกา ก็ดูเหมือนจะไม่ปลื้มละอ่อนหนุ่มเอาเสียเลย

สวัสดีครับ

คนเล่านิทาน

23 ต.ค. 2558

0 Comments

0 Shares

6 Views

0 Reviews