0 Comments

0 Shares

198 Views

0

0 Reviews

Directory

Discover new people, create new connections and make new friends

- Please log in to like, share and comment!

- จุดไฟเผาชาวมาเลย์ฯ สะเทือนท่องเที่ยวไทย

นักท่องเที่ยวชาย-หญิง ชาวมาเลเซียเชื้อสายจีน ถูกนายวรากร พับไธสง อายุ 30 ปี ชาวจังหวัดสระแก้ว ใช้ทินเนอร์บรรจุขวดพลาสติก 1.5 ลิตรสาดใส่ ก่อนจุดไฟเผาแล้ววิ่งหนี เป็นเหตุให้นักท่องเที่ยวบาดเจ็บสาหัส ส่วนนายวรากรวิ่งหลบหนีแต่พลเมืองดีตามจับตัวเอาไว้ได้ เหตุเกิดที่หน้าห้างสรรพสินค้าบิ๊กซี ถนนราชดำริ แขวงลุมพินี เขตปทุมวัน กรุงเทพฯ เมื่อเวลา 22.00 น. ของวันที่ 7 ส.ค. ที่ผ่านมา เจ้าตัวอ้างว่าที่ก่อเหตุเพราะความเครียด ตกงาน ไม่มีรายได้ ก่อนหน้านี้เคยเป็นนักมวย ไปสมัครงานเป็น รปภ. แต่เพิ่งถูกให้ออกจากงาน ออกมาหางานทำแต่ไม่มีใครรับเข้าทำงาน อีกทั้งยังไม่ได้กินข้าว ทำให้เครียดหนัก

ทางการไทยยังคงมาตรการวัวหายแล้วล้อมคอกอีกตามเคย เกิดเหตุสะเทือนขวัญทีออกมาขยับที นายสรวงศ์ เทียนทอง รมว.ท่องเที่ยวและกีฬา สั่งการให้ตำรวจท่องเที่ยวเพิ่มมาตรการรักษาความปลอดภัยตามแหล่งท่องเที่ยวสำคัญ ทั้งๆ ที่ย่านราชประสงค์เป็นแหล่งรวมนักท่องเที่ยวชาวต่างชาติ ควรที่จะรักษาความปลอดภัยอย่างเข้มงวดอยู่แล้ว แต่สภาพที่แท้จริงเต็มไปด้วยความไร้ระเบียบ แท็กซี่และรถสามล้อครองถนนเบียดบังรถประจำทาง โก่งราคาเอาเปรียบนักท่องเที่ยว ยิ่งในยามค่ำคืนหลัง 4 ทุ่มมีสภาพวังเวง เหตุการณ์ที่เกิดขึ้นสะท้อนถึงความปลอดภัยที่หย่อนยาน และไม่มีใครแก้ปัญหาได้อย่างยั่งยืน

ที่ผ่านมานักท่องเที่ยวมาเลเซีย เดินทางมาเยือนประเทศไทยเป็นอันดับสอง ด้วยตัวเลขในปี 2567 จำนวน 4.95 ล้านคน รองจากนักท่องเที่ยวจีน 6.73 ล้านคน และปัจจุบัน 8 เดือนแรกของปี 2568 มีจำนวนนักท่องเที่ยวชาวมาเลเซีย 2.70 ล้านคน ใกล้เคียงกับนักท่องเที่ยวจีน 2.73 ล้านคน ข่าวที่เกิดขึ้นถูกตีพิมพ์ในสื่อยักษ์ใหญ่ของมาเลเซีย ทั้ง The Star, New Straits Times และอีกหลายสำนัก คอมเมนต์ชาวมาเลเซียบอกเล่าประสบการณ์ว่าประเทศไทยเต็มไปด้วยอันตราย เช่น มีมิจฉาชีพล้อมหน้าล้อมหลัง มีรถตุ๊กตุ๊กขอเงินเพิ่มแล้วพอตกลงกันไม่ได้ก็ทิ้งไว้กลางทาง มีแท็กซี่ขับออกนอกเส้นทาง และอีกสารพัดพฤติกรรม

ในสภาวะที่บ้านเมืองอยู่ในสภาวะสูญญากาศ รัฐบาลแพทองธาร ชินวัตร ที่มีสถานะไม่มั่นคง กำลังจะถูกศาลรัฐธรรมนูญชี้ชะตาในเร็ววันนี้ ขณะที่ความมั่นคงของประเทศสั่นสะเทือนจากเหตุปะทะระหว่างไทย-กัมพูชา ส่งผลไปถึงความหย่อนยานในหลายภาคส่วนทั้งเศรษฐกิจ สังคม รวมไปถึงการท่องเที่ยว สิ่งที่ทำได้ในตอนนี้ก็คือแต่ละภาคส่วนต้องดูแลกันเอง พึ่งพารัฐบาลให้น้อยที่สุด เพราะประชาชนส่วนหนึ่งไม่เชื่อฟังรัฐบาลแล้ว จนกว่าการเมืองจะกลับมามีเสถียรภาพ หรือมีรัฐบาลชุดใหม่ที่ชัดเจนกว่านี้

#Newskit

(ลงวันที่ล่วงหน้า เพราะจะตีพิมพ์ลงใน Facebook และ Instagram วันจันทร์ที่ 11 ส.ค. 2568)จุดไฟเผาชาวมาเลย์ฯ สะเทือนท่องเที่ยวไทย นักท่องเที่ยวชาย-หญิง ชาวมาเลเซียเชื้อสายจีน ถูกนายวรากร พับไธสง อายุ 30 ปี ชาวจังหวัดสระแก้ว ใช้ทินเนอร์บรรจุขวดพลาสติก 1.5 ลิตรสาดใส่ ก่อนจุดไฟเผาแล้ววิ่งหนี เป็นเหตุให้นักท่องเที่ยวบาดเจ็บสาหัส ส่วนนายวรากรวิ่งหลบหนีแต่พลเมืองดีตามจับตัวเอาไว้ได้ เหตุเกิดที่หน้าห้างสรรพสินค้าบิ๊กซี ถนนราชดำริ แขวงลุมพินี เขตปทุมวัน กรุงเทพฯ เมื่อเวลา 22.00 น. ของวันที่ 7 ส.ค. ที่ผ่านมา เจ้าตัวอ้างว่าที่ก่อเหตุเพราะความเครียด ตกงาน ไม่มีรายได้ ก่อนหน้านี้เคยเป็นนักมวย ไปสมัครงานเป็น รปภ. แต่เพิ่งถูกให้ออกจากงาน ออกมาหางานทำแต่ไม่มีใครรับเข้าทำงาน อีกทั้งยังไม่ได้กินข้าว ทำให้เครียดหนัก ทางการไทยยังคงมาตรการวัวหายแล้วล้อมคอกอีกตามเคย เกิดเหตุสะเทือนขวัญทีออกมาขยับที นายสรวงศ์ เทียนทอง รมว.ท่องเที่ยวและกีฬา สั่งการให้ตำรวจท่องเที่ยวเพิ่มมาตรการรักษาความปลอดภัยตามแหล่งท่องเที่ยวสำคัญ ทั้งๆ ที่ย่านราชประสงค์เป็นแหล่งรวมนักท่องเที่ยวชาวต่างชาติ ควรที่จะรักษาความปลอดภัยอย่างเข้มงวดอยู่แล้ว แต่สภาพที่แท้จริงเต็มไปด้วยความไร้ระเบียบ แท็กซี่และรถสามล้อครองถนนเบียดบังรถประจำทาง โก่งราคาเอาเปรียบนักท่องเที่ยว ยิ่งในยามค่ำคืนหลัง 4 ทุ่มมีสภาพวังเวง เหตุการณ์ที่เกิดขึ้นสะท้อนถึงความปลอดภัยที่หย่อนยาน และไม่มีใครแก้ปัญหาได้อย่างยั่งยืน ที่ผ่านมานักท่องเที่ยวมาเลเซีย เดินทางมาเยือนประเทศไทยเป็นอันดับสอง ด้วยตัวเลขในปี 2567 จำนวน 4.95 ล้านคน รองจากนักท่องเที่ยวจีน 6.73 ล้านคน และปัจจุบัน 8 เดือนแรกของปี 2568 มีจำนวนนักท่องเที่ยวชาวมาเลเซีย 2.70 ล้านคน ใกล้เคียงกับนักท่องเที่ยวจีน 2.73 ล้านคน ข่าวที่เกิดขึ้นถูกตีพิมพ์ในสื่อยักษ์ใหญ่ของมาเลเซีย ทั้ง The Star, New Straits Times และอีกหลายสำนัก คอมเมนต์ชาวมาเลเซียบอกเล่าประสบการณ์ว่าประเทศไทยเต็มไปด้วยอันตราย เช่น มีมิจฉาชีพล้อมหน้าล้อมหลัง มีรถตุ๊กตุ๊กขอเงินเพิ่มแล้วพอตกลงกันไม่ได้ก็ทิ้งไว้กลางทาง มีแท็กซี่ขับออกนอกเส้นทาง และอีกสารพัดพฤติกรรม ในสภาวะที่บ้านเมืองอยู่ในสภาวะสูญญากาศ รัฐบาลแพทองธาร ชินวัตร ที่มีสถานะไม่มั่นคง กำลังจะถูกศาลรัฐธรรมนูญชี้ชะตาในเร็ววันนี้ ขณะที่ความมั่นคงของประเทศสั่นสะเทือนจากเหตุปะทะระหว่างไทย-กัมพูชา ส่งผลไปถึงความหย่อนยานในหลายภาคส่วนทั้งเศรษฐกิจ สังคม รวมไปถึงการท่องเที่ยว สิ่งที่ทำได้ในตอนนี้ก็คือแต่ละภาคส่วนต้องดูแลกันเอง พึ่งพารัฐบาลให้น้อยที่สุด เพราะประชาชนส่วนหนึ่งไม่เชื่อฟังรัฐบาลแล้ว จนกว่าการเมืองจะกลับมามีเสถียรภาพ หรือมีรัฐบาลชุดใหม่ที่ชัดเจนกว่านี้ #Newskit (ลงวันที่ล่วงหน้า เพราะจะตีพิมพ์ลงใน Facebook และ Instagram วันจันทร์ที่ 11 ส.ค. 2568)0 Comments 0 Shares 774 Views 0 Reviews1

- EP.72 : ความผิดฐานลักทรัพย์ตามมาตรา 334EP.72 : ความผิดฐานลักทรัพย์ตามมาตรา 3340 Comments 0 Shares 270 Views 0 Reviews

- Sweet AlliumsSweet Alliums0 Comments 0 Shares 68 Views 0 Reviews

- วันแม่ปีนี้ ๑๒ ส.ค. ๖๘ พาแม่ออกไปสร้างความทรงจำดีๆ ด้วยกัน

ไม่ว่าจะเป็นการกินข้าวนอกบ้าน เที่ยวใกล้ๆ หรือแค่ใช้เวลานั่งคุยกัน

เพราะสิ่งที่มีค่าที่สุด…คือเวลาที่เราให้กัน

ด้วยเกล้าด้วยกระหม่อม

ข้าพระพุทธเจ้า ผู้บริหาร และพนักงานเว็บไซต์ อีทราเวลเวย์ ดอทคอม

LINE ID: @etravelway 78s.me/d0c307

Facebook: etravelway 78s.me/8a4061

Twitter: @eTravelWay 78s.me/e603f5

Tiktok : https://78s.me/543eb9

: etravelway 78s.me/05e8da

: 0 2116 6395

#แพ็คเกจทัวร์ #จัดกรุ๊ปส่วนตัว #eTravelway #วันแม่ #รักแม่ที่สุด #MotherDay #เวลาของเรา #ความทรงจำดีๆ #FamilyTime💙 วันแม่ปีนี้ ๑๒ ส.ค. ๖๘ พาแม่ออกไปสร้างความทรงจำดีๆ ด้วยกัน ไม่ว่าจะเป็นการกินข้าวนอกบ้าน เที่ยวใกล้ๆ หรือแค่ใช้เวลานั่งคุยกัน เพราะสิ่งที่มีค่าที่สุด…คือเวลาที่เราให้กัน 💐👩👧👦 ด้วยเกล้าด้วยกระหม่อม ข้าพระพุทธเจ้า ผู้บริหาร และพนักงานเว็บไซต์ อีทราเวลเวย์ ดอทคอม LINE ID: @etravelway 78s.me/d0c307 Facebook: etravelway 78s.me/8a4061 Twitter: @eTravelWay 78s.me/e603f5 Tiktok : https://78s.me/543eb9 📷: etravelway 78s.me/05e8da ☎️: 0 2116 6395 #แพ็คเกจทัวร์ #จัดกรุ๊ปส่วนตัว #eTravelway #วันแม่ #รักแม่ที่สุด #MotherDay #เวลาของเรา #ความทรงจำดีๆ #FamilyTime0 Comments 0 Shares 420 Views 0 Reviews - ความผิดฐานลักทรัพย์ตามมาตรา 334ความผิดฐานลักทรัพย์ตามมาตรา 3340 Comments 0 Shares 296 Views 0 0 Reviews

- อ.ปานเทพผิดหวัง “บิ๊กเล็ก” เพราะ…

Professor Panthep expresses disappointment in Gen. Lek — and here’s why…

#TruthFromThailand

#scambodia

#Hunsenfiredfirst

#อาจารย์ปานเทพ

#บิ๊กเล็ก

#การเมืองไทย

#ข่าววันนี้

#thaitimes

#news1

#shortsอ.ปานเทพผิดหวัง “บิ๊กเล็ก” เพราะ… Professor Panthep expresses disappointment in Gen. Lek — and here’s why… #TruthFromThailand #scambodia #Hunsenfiredfirst #อาจารย์ปานเทพ #บิ๊กเล็ก #การเมืองไทย #ข่าววันนี้ #thaitimes #news1 #shorts0 Comments 0 Shares 281 Views 0 0 Reviews1

- ด่วน! เขมรลอบกัดวางทุ่นกับดัก ทหารไทย ร.111 เหยียบ บาดเจ็บ 3

Urgent! Cambodian forces planted hidden mines — 3 Thai soldiers from Infantry Regiment 111 injured.

#TruthFromThailand

#scambodia

#Hunsenfiredfirst

#CambodiaEncroachingThailand

#ข่าวด่วนชายแดน

#กองทัพไทย

#thaitimes

#news1

#shortsด่วน! เขมรลอบกัดวางทุ่นกับดัก ทหารไทย ร.111 เหยียบ บาดเจ็บ 3 Urgent! Cambodian forces planted hidden mines — 3 Thai soldiers from Infantry Regiment 111 injured. #TruthFromThailand #scambodia #Hunsenfiredfirst #CambodiaEncroachingThailand #ข่าวด่วนชายแดน #กองทัพไทย #thaitimes #news1 #shorts0 Comments 0 Shares 250 Views 0 0 Reviews1

- https://youtube.com/live/9VJBPNHH3gU?si=Ph4sQxbFKsk9rlMd- YouTubeเพลิดเพลินไปกับวิดีโอและเพลงที่คุณชอบ อัปโหลดเนื้อหาต้นฉบับ และแชร์เนื้อหาทั้งหมดกับเพื่อน ครอบครัว และผู้คนทั่วโลกบน YouTube0 Comments 0 Shares 135 Views 0 Reviews

- กระทรวงการคลัง เกาะติดสถานการณ์ความไม่สงบชายแดนไทย-กัมพูชา ประเมินเบื้องต้น ยังไม่กระทบภาพรวมเศรษฐกิจ ความเสียหายด้านทรัพย์สินและธุรกิจ ยังจำกัดอยู่พื้นที่ชายแดน ด้านแบงก์รัฐ แบงก์พาณิชย์ ระดมมาตรการเยียวยาลูกค้า‘พัก-ตัด-ลด-ขยาย-เติม’ บรรเทาความเดือดร้อน ประคองธุรกิจ ก้าวข้ามวิกฤติกระทรวงการคลัง เกาะติดสถานการณ์ความไม่สงบชายแดนไทย-กัมพูชา ประเมินเบื้องต้น ยังไม่กระทบภาพรวมเศรษฐกิจ ความเสียหายด้านทรัพย์สินและธุรกิจ ยังจำกัดอยู่พื้นที่ชายแดน ด้านแบงก์รัฐ แบงก์พาณิชย์ ระดมมาตรการเยียวยาลูกค้า‘พัก-ตัด-ลด-ขยาย-เติม’ บรรเทาความเดือดร้อน ประคองธุรกิจ ก้าวข้ามวิกฤติ0 Comments 0 Shares 642 Views 0 0 Reviews1

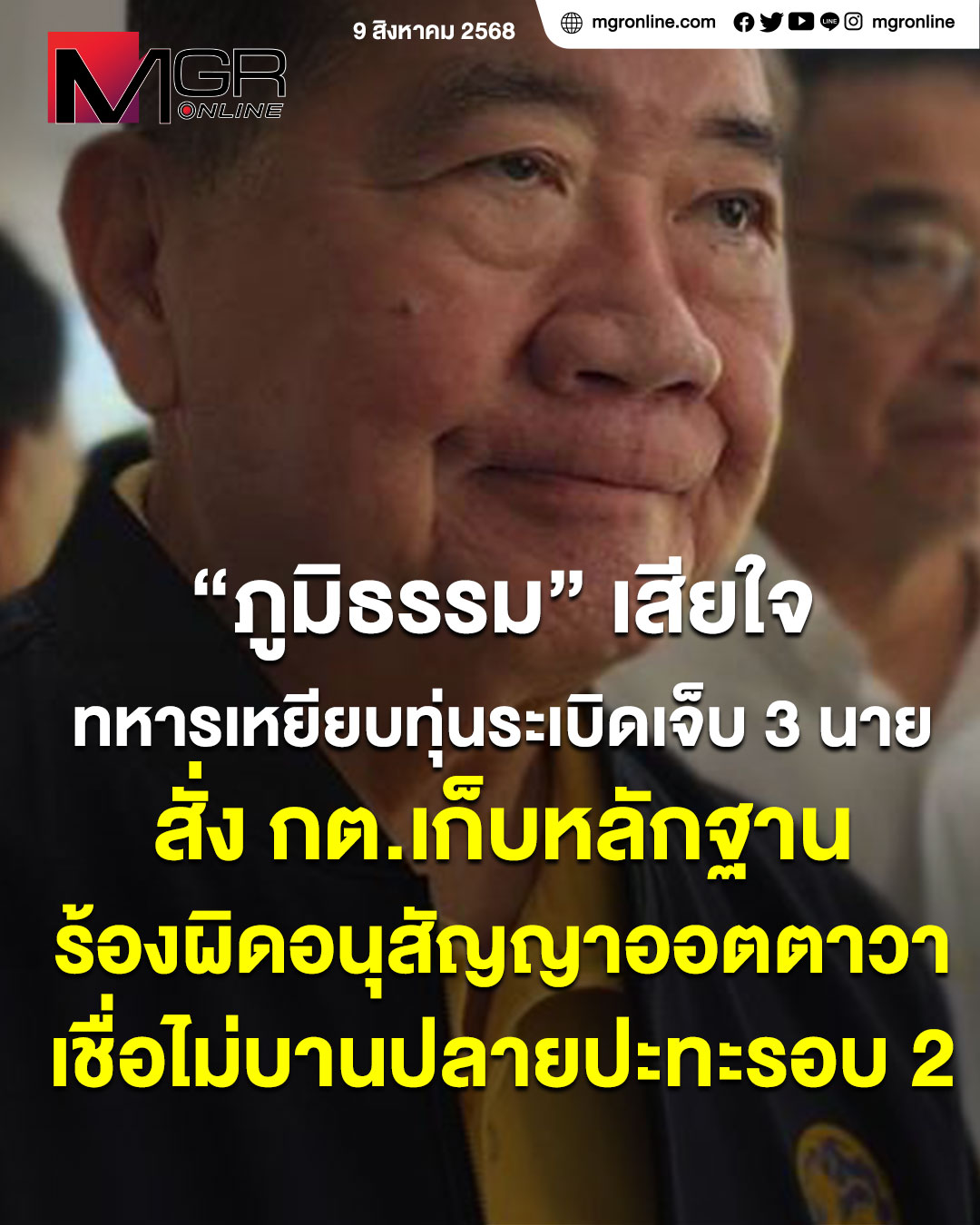

- "ภูมิธรรม" เสียใจเหตุทหารเหยียบทุ่นระเบิดชายแดน ศรีสะเกษ บาดเจ็บ 3 นาย สั่ง กต.เก็บหลักฐานยื่นร้อง ผิดอนุสัญญายาออตตาวา ขอใช้กลไก RBC เคลียร์เหตุ เชื่อไม่บานปลายเกิดปะทะรอบ 2

•

วันนี้(9 ส.ค.) นายภูมิธรรม เวชยชัย รองนายกรัฐมนตรีและรัฐมนตรีว่าการกระทรวงมหาดไทย ในฐานะรักษาราชการแทนนายกรัฐมนตรี กล่าวถึงเหตุเจ้าหน้าที่ทหารเหยียบกับระเบิด ที่บริเวณรอยต่อช่องโดเอาว์ - กฤษณา จังหวัดศรีสะเกษ เมื่อเวลา 10:00 น. ที่ผ่านมาว่า ตนได้รับรายงานเรียบร้อยแล้ว ซึ่งเป็นกองร้อย ร.111 ขณะนี้กำลังตรวจสอบ ซึ่งเป็นพื้นที่ไม่ใช่ในหมู่บ้าน แต่เป็นพื้นที่ที่มีการดำเนินการเจาะเป็นช่อง เพื่อเป็นการป้องกันการหลุดรอดเข้ามา แต่ถึงอย่างไรตนขอแสดงความเสียใจกับเจ้าหน้าที่ที่ได้รับบาดเจ็บ แต่ทางปฏิบัติไม่ใช่การที่จะนำไปสู่ความเข้าใจกัน แต่อย่างไรก็ตาม ในขณะนี้เรามีการบันทึกรายละเอียดส่งให้กระทรวงการต่างประเทศ เพราะอย่างไรเราก็ต้องบันทึกในเรื่องนี้ เพื่อจะนำเข้าสู่อนุสัญญาออตตาวาว่าด้วยการห้ามใช้ทุ่นระเบิดสังหารบุคคล เพื่อแสดงให้เห็นว่ายังมีสิ่งเหล่านี้อยู่ แต่เราก็ต้องดำเนินการตรวจและระมัดระวัง เคลียร์พื้นที่อื่นตามไป ซึ่งจังหวัดสุรินทร์ได้มีการเคลียร์พื้นที่ไปแล้วกว่า 400 ลูก

•

คลิกอ่านรายละเอียดเพิ่มเติม >>https://mgronline.com/politics/detail/9680000075666

•

#MGROnline #ทหารเหยียบทุ่นระเบิด #ชายแดน #ศรีสะเกษ #ผิดอนุสัญญายาออตตาวา"ภูมิธรรม" เสียใจเหตุทหารเหยียบทุ่นระเบิดชายแดน ศรีสะเกษ บาดเจ็บ 3 นาย สั่ง กต.เก็บหลักฐานยื่นร้อง ผิดอนุสัญญายาออตตาวา ขอใช้กลไก RBC เคลียร์เหตุ เชื่อไม่บานปลายเกิดปะทะรอบ 2 • วันนี้(9 ส.ค.) นายภูมิธรรม เวชยชัย รองนายกรัฐมนตรีและรัฐมนตรีว่าการกระทรวงมหาดไทย ในฐานะรักษาราชการแทนนายกรัฐมนตรี กล่าวถึงเหตุเจ้าหน้าที่ทหารเหยียบกับระเบิด ที่บริเวณรอยต่อช่องโดเอาว์ - กฤษณา จังหวัดศรีสะเกษ เมื่อเวลา 10:00 น. ที่ผ่านมาว่า ตนได้รับรายงานเรียบร้อยแล้ว ซึ่งเป็นกองร้อย ร.111 ขณะนี้กำลังตรวจสอบ ซึ่งเป็นพื้นที่ไม่ใช่ในหมู่บ้าน แต่เป็นพื้นที่ที่มีการดำเนินการเจาะเป็นช่อง เพื่อเป็นการป้องกันการหลุดรอดเข้ามา แต่ถึงอย่างไรตนขอแสดงความเสียใจกับเจ้าหน้าที่ที่ได้รับบาดเจ็บ แต่ทางปฏิบัติไม่ใช่การที่จะนำไปสู่ความเข้าใจกัน แต่อย่างไรก็ตาม ในขณะนี้เรามีการบันทึกรายละเอียดส่งให้กระทรวงการต่างประเทศ เพราะอย่างไรเราก็ต้องบันทึกในเรื่องนี้ เพื่อจะนำเข้าสู่อนุสัญญาออตตาวาว่าด้วยการห้ามใช้ทุ่นระเบิดสังหารบุคคล เพื่อแสดงให้เห็นว่ายังมีสิ่งเหล่านี้อยู่ แต่เราก็ต้องดำเนินการตรวจและระมัดระวัง เคลียร์พื้นที่อื่นตามไป ซึ่งจังหวัดสุรินทร์ได้มีการเคลียร์พื้นที่ไปแล้วกว่า 400 ลูก • คลิกอ่านรายละเอียดเพิ่มเติม >>https://mgronline.com/politics/detail/9680000075666 • #MGROnline #ทหารเหยียบทุ่นระเบิด #ชายแดน #ศรีสะเกษ #ผิดอนุสัญญายาออตตาวา0 Comments 0 Shares 649 Views 0 Reviews - บูรพาไม่แพ้ Ep.133 : “ไทย-กัมพูชา” จะอยู่ร่วมกันได้อย่างไร ?

https://www.youtube.com/watch?v=imzhrrfoXl4

บูรพาไม่แพ้ Ep.133 : “ไทย-กัมพูชา” จะอยู่ร่วมกันได้อย่างไร ? https://www.youtube.com/watch?v=imzhrrfoXl4 0 Comments 0 Shares 146 Views 0 Reviews1

0 Comments 0 Shares 146 Views 0 Reviews1

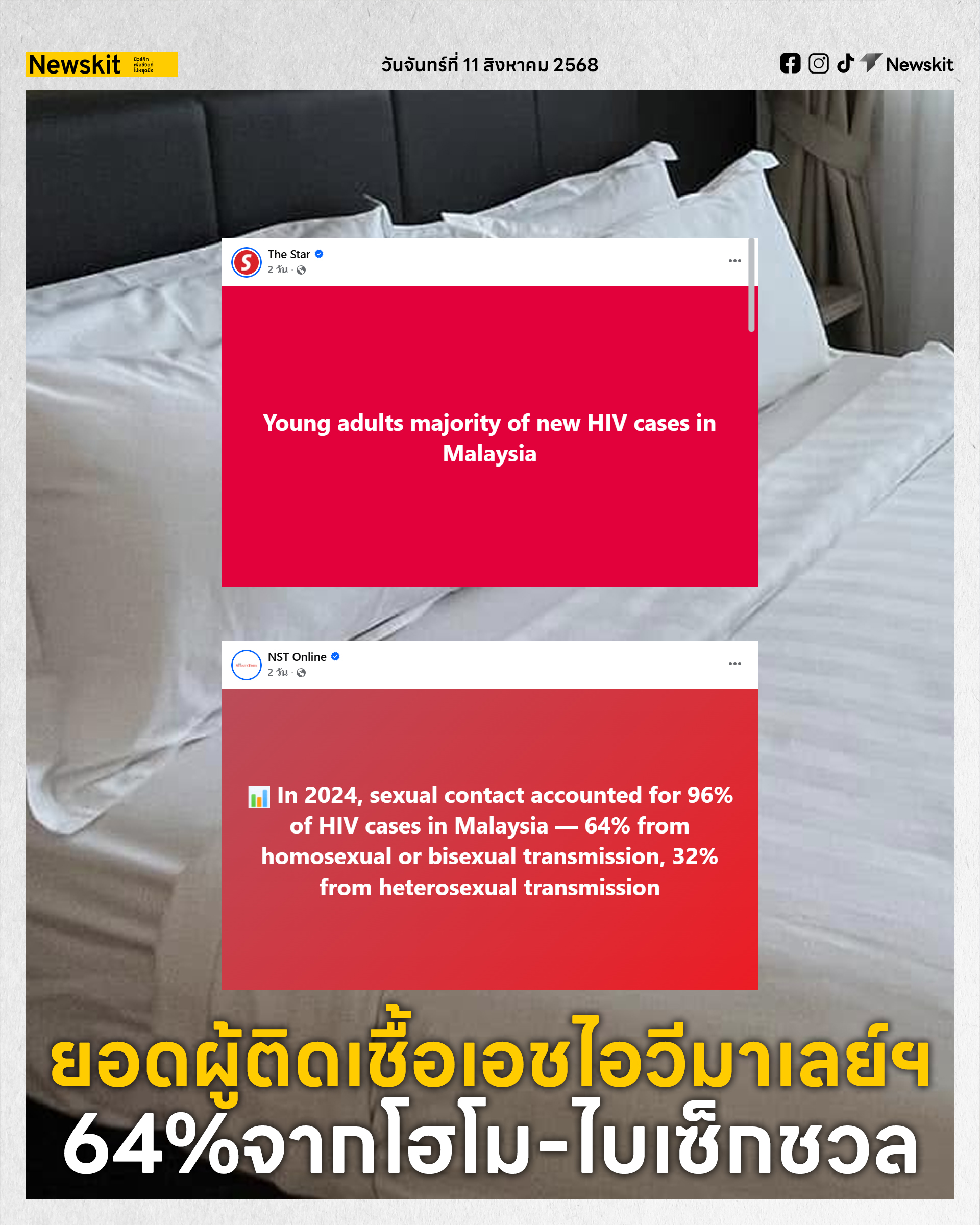

- ยอดผู้ติดเชื้อเอชไอวีมาเลย์ฯ 64% จากโฮโม-ไบเซ็กชวล

อีกหนึ่งความท้าทายด้านสาธารณสุขของประเทศมาเลเซีย เมื่อวันที่ 6 ส.ค. นายดซุลเกฟลี อาหมัด รมว.สาธารณสุขมาเลเซีย ตอบคำถามสภาผู้แทนราษฎรมาเลเซีย กรณีที่นายตัน ก๊ก ไว สมาชิกสภาผู้แทนราษฎรเมืองเชรัส รัฐสลังงอร์ ถามถึงสถานการณ์การติดเชื้อเอชไอวีในประเทศมาเลเซีย ระบุว่า ในปี 2567 ผู้ติดเชื้อรายใหม่ 96% เกี่ยวข้องกับการมีเพศสัมพันธ์ โดยเกิดขึ้นจากพฤติกรรมรักร่วมเพศแบบไบเซ็กชวล (ชายก็ได้ หญิงก็ได้) 64% และแบบโฮโมเซ็กชวล (ชายกับชาย หรือหญิงกับหญิง) 32%

โดยมีรายงานผู้ติดเชื้อเอชไอวีรายใหม่รวม 3,185 ราย คิดเป็น 9.4 ราย ต่อประชากร 100,000 คน ส่วนใหญ่เกิดขึ้นในเพศชาย คิดเป็น 90% ส่วนอีก 10% อยู่ในกลุ่มเพศหญิง ถือเป็นการเปลี่ยนแปลงจากทศวรรษ 1990 ซึ่งผู้ติดเชื้อเพศหญิงคิดเป็นเพียง 1% ของผู้ป่วย และเพศชายคิดเป็น 99% เกี่ยวข้องกับช่วงอายุระหว่าง 20 ถึง 39 ปี การติดเชื้อรายใหม่ในมาเลเซียโดยทั่วไปลดลง 50% ระหว่างปี พ.ศ. 2543-2552 กระทั่งตั้งแต่ปี พ.ศ.2553 ถึงปัจจุบัน ลดลงเพียง 27% เท่านั้น

ก่อนหน้านี้เมื่อเดือน ก.พ. นายดซุลเกฟลี กล่าวว่า การติดเชื้อเอชไอวีมากกว่า 60% เมื่อปีที่แล้วติดต่อผ่านเพศสัมพันธ์ระหว่างเพศเดียวกันและไบเซ็กชวล ปัจจัยสำคัญคือการไม่ใช้ถุงยางอนามัยสม่ำเสมอ โดยเฉพาะในกลุ่มเสี่ยงสูง อีกทั้งความท้าทายของผู้ติดเชื้อรายใหม่ซับซ้อนมากขึ้น จากการใช้ยาเสพติดและสารผิดกฎหมายเพิ่มขึ้น นำไปสู่พฤติกรรมทางเพศที่เสี่ยงต่อการติดเชื้อ

ดร.โมฮัมหมัด มูจาฮีด ฮัสซัน อาจารย์ประจำภาควิชาสังคมศาสตร์และการพัฒนา คณะนิเวศวิทยามนุษย์ มหาวิทยาลัยปุตรา มาเลเซีย ให้สัมภาษณ์กับสำนักข่าวเบอร์นามาเมื่อเดือน ก.ค.ว่า ปัจจัยสำคัญมาจากวิถีชีวิตที่เสรี แรงกดดันทางสังคม การมีเซ็กซ์ก่อนแต่งงานกลายเป็นเรื่องปกติ การมีเซ็กซ์กับเพศเดียวกันโดยไม่ป้องกัน อีกทั้งเกิดจากความอยากรู้และขาดการศึกษาสุขภาพทางเพศ บางคนยังใช้แอปพลิเคชันหาคู่ นำไปสู่การมีเซ็กซ์แบบไม่ผูกมัด โดยไม่ได้ป้องกันอย่างเหมาะสม และยังได้รับสื่อลามกและเนื้อหาทางเพศที่ไม่ผ่านการกรองมากขึ้น โดยเฉพาะบนโซเชียลมีเดีย

ส่วนการสร้างความตระหนักรู้เกี่ยวกับเอชไอวียังคงใช้วิธีการแบบเดิมๆ ทำให้กลุ่มเป้าหมายที่แท้จริงรู้สึกแปลกแยก กังวลว่าจะถูกตัดสินหรือยอมรับจากเพื่อนหรืออาจารย์ จึงแนะนำให้ใช้กลยุทธ์ที่ตรงเป้าหมายมากขึ้น เป็นมิตรกับเยาวชน ปราศจากการตีตรา โดยให้การศึกษาเรื่องเพศศึกษาแบบครอบคลุมและไม่ตัดสิน การเข้าถึงถุงยางอนามัย การให้คำปรึกษา และการตรวจหาเชื้อเอชไอวีแบบสมัครใจและเป็นความลับ

#Newskit

(ลงวันที่ล่วงหน้า เพราะจะตีพิมพ์ลงใน Facebook และ Instagram วันจันทร์ที่ 11 ส.ค. 2568)ยอดผู้ติดเชื้อเอชไอวีมาเลย์ฯ 64% จากโฮโม-ไบเซ็กชวล อีกหนึ่งความท้าทายด้านสาธารณสุขของประเทศมาเลเซีย เมื่อวันที่ 6 ส.ค. นายดซุลเกฟลี อาหมัด รมว.สาธารณสุขมาเลเซีย ตอบคำถามสภาผู้แทนราษฎรมาเลเซีย กรณีที่นายตัน ก๊ก ไว สมาชิกสภาผู้แทนราษฎรเมืองเชรัส รัฐสลังงอร์ ถามถึงสถานการณ์การติดเชื้อเอชไอวีในประเทศมาเลเซีย ระบุว่า ในปี 2567 ผู้ติดเชื้อรายใหม่ 96% เกี่ยวข้องกับการมีเพศสัมพันธ์ โดยเกิดขึ้นจากพฤติกรรมรักร่วมเพศแบบไบเซ็กชวล (ชายก็ได้ หญิงก็ได้) 64% และแบบโฮโมเซ็กชวล (ชายกับชาย หรือหญิงกับหญิง) 32% โดยมีรายงานผู้ติดเชื้อเอชไอวีรายใหม่รวม 3,185 ราย คิดเป็น 9.4 ราย ต่อประชากร 100,000 คน ส่วนใหญ่เกิดขึ้นในเพศชาย คิดเป็น 90% ส่วนอีก 10% อยู่ในกลุ่มเพศหญิง ถือเป็นการเปลี่ยนแปลงจากทศวรรษ 1990 ซึ่งผู้ติดเชื้อเพศหญิงคิดเป็นเพียง 1% ของผู้ป่วย และเพศชายคิดเป็น 99% เกี่ยวข้องกับช่วงอายุระหว่าง 20 ถึง 39 ปี การติดเชื้อรายใหม่ในมาเลเซียโดยทั่วไปลดลง 50% ระหว่างปี พ.ศ. 2543-2552 กระทั่งตั้งแต่ปี พ.ศ.2553 ถึงปัจจุบัน ลดลงเพียง 27% เท่านั้น ก่อนหน้านี้เมื่อเดือน ก.พ. นายดซุลเกฟลี กล่าวว่า การติดเชื้อเอชไอวีมากกว่า 60% เมื่อปีที่แล้วติดต่อผ่านเพศสัมพันธ์ระหว่างเพศเดียวกันและไบเซ็กชวล ปัจจัยสำคัญคือการไม่ใช้ถุงยางอนามัยสม่ำเสมอ โดยเฉพาะในกลุ่มเสี่ยงสูง อีกทั้งความท้าทายของผู้ติดเชื้อรายใหม่ซับซ้อนมากขึ้น จากการใช้ยาเสพติดและสารผิดกฎหมายเพิ่มขึ้น นำไปสู่พฤติกรรมทางเพศที่เสี่ยงต่อการติดเชื้อ ดร.โมฮัมหมัด มูจาฮีด ฮัสซัน อาจารย์ประจำภาควิชาสังคมศาสตร์และการพัฒนา คณะนิเวศวิทยามนุษย์ มหาวิทยาลัยปุตรา มาเลเซีย ให้สัมภาษณ์กับสำนักข่าวเบอร์นามาเมื่อเดือน ก.ค.ว่า ปัจจัยสำคัญมาจากวิถีชีวิตที่เสรี แรงกดดันทางสังคม การมีเซ็กซ์ก่อนแต่งงานกลายเป็นเรื่องปกติ การมีเซ็กซ์กับเพศเดียวกันโดยไม่ป้องกัน อีกทั้งเกิดจากความอยากรู้และขาดการศึกษาสุขภาพทางเพศ บางคนยังใช้แอปพลิเคชันหาคู่ นำไปสู่การมีเซ็กซ์แบบไม่ผูกมัด โดยไม่ได้ป้องกันอย่างเหมาะสม และยังได้รับสื่อลามกและเนื้อหาทางเพศที่ไม่ผ่านการกรองมากขึ้น โดยเฉพาะบนโซเชียลมีเดีย ส่วนการสร้างความตระหนักรู้เกี่ยวกับเอชไอวียังคงใช้วิธีการแบบเดิมๆ ทำให้กลุ่มเป้าหมายที่แท้จริงรู้สึกแปลกแยก กังวลว่าจะถูกตัดสินหรือยอมรับจากเพื่อนหรืออาจารย์ จึงแนะนำให้ใช้กลยุทธ์ที่ตรงเป้าหมายมากขึ้น เป็นมิตรกับเยาวชน ปราศจากการตีตรา โดยให้การศึกษาเรื่องเพศศึกษาแบบครอบคลุมและไม่ตัดสิน การเข้าถึงถุงยางอนามัย การให้คำปรึกษา และการตรวจหาเชื้อเอชไอวีแบบสมัครใจและเป็นความลับ #Newskit (ลงวันที่ล่วงหน้า เพราะจะตีพิมพ์ลงใน Facebook และ Instagram วันจันทร์ที่ 11 ส.ค. 2568)0 Comments 0 Shares 497 Views 0 Reviews - #ทรัมโนเบลหมาหอน. โนเบลทรัมป์บนซากศพเน่าๆของทหารเขมรที่ไร้การเก็บศพคาสนามรบชายแดนฝั่งเขมรจนหมาหอนเต็มพื้นที่,อเมริกานำโดยทรัมป์น่าเชิดชูเกียรติมากที่เขมรยอมสละตนหักหลังจีนแล้วหันมาหาอเมริกา อเมริกาพร้อมสนับสนุนเขมรทุกๆรูปแบบเต็ม และสั่งฑูตมาใหม่ให้ปกป้องเขมรแล้วประจำประเทศไทยสั่งทหารไทยห้ามรุกรานยิงเขมรแล้วก่อนมันไปรับตำแหน่งที่ไทย,จีนไม่กล้าถล่มเขมรด้วยขีปนาวุธยิงมาจากจีนหรอก เพราะป้ายกันหมาฮุนมาเนตได้ฉายขึ้นทั่วเขมรแล้ว โชว์เชิดชูโชว์ทรัมป์ประธานาธิบดีอเใริกาสะขนาดนั้น.รบกับไทยสบายใจได้เลย อเมริกาและฝรั่งเศสหนุนเต็มที่เพื่อปล้นชิงเขตแดนจากอ่าวไทยของไทยให้ได้กูอเมริกาและชาติฝรั่งแบบฝรั่งเศสรอขุดเจาะน้ำมันนานแล้ว.,ยึดภูเขาฝั่งไทยตาม1:200,000ให้ได้ด้วยแร่เอิร์ดกูต้องใช้ ทองคำเพชรพลอยกูต้องขุดขายทำตังให้รวดเร็ว,กอเมริกาและชาติฝรั่งที่เป็นลูกน้องขี้ข้าสมุนรับใช้กูออกโลงช่วยเปิดหน้าเลยนะนี้.https://youtube.com/watch?v=upAo9VFqn3E&si=ApwjnoHkQdyGBB6h#ทรัมโนเบลหมาหอน. โนเบลทรัมป์บนซากศพเน่าๆของทหารเขมรที่ไร้การเก็บศพคาสนามรบชายแดนฝั่งเขมรจนหมาหอนเต็มพื้นที่,อเมริกานำโดยทรัมป์น่าเชิดชูเกียรติมากที่เขมรยอมสละตนหักหลังจีนแล้วหันมาหาอเมริกา อเมริกาพร้อมสนับสนุนเขมรทุกๆรูปแบบเต็ม และสั่งฑูตมาใหม่ให้ปกป้องเขมรแล้วประจำประเทศไทยสั่งทหารไทยห้ามรุกรานยิงเขมรแล้วก่อนมันไปรับตำแหน่งที่ไทย,จีนไม่กล้าถล่มเขมรด้วยขีปนาวุธยิงมาจากจีนหรอก เพราะป้ายกันหมาฮุนมาเนตได้ฉายขึ้นทั่วเขมรแล้ว โชว์เชิดชูโชว์ทรัมป์ประธานาธิบดีอเใริกาสะขนาดนั้น.รบกับไทยสบายใจได้เลย อเมริกาและฝรั่งเศสหนุนเต็มที่เพื่อปล้นชิงเขตแดนจากอ่าวไทยของไทยให้ได้กูอเมริกาและชาติฝรั่งแบบฝรั่งเศสรอขุดเจาะน้ำมันนานแล้ว.,ยึดภูเขาฝั่งไทยตาม1:200,000ให้ได้ด้วยแร่เอิร์ดกูต้องใช้ ทองคำเพชรพลอยกูต้องขุดขายทำตังให้รวดเร็ว,กอเมริกาและชาติฝรั่งที่เป็นลูกน้องขี้ข้าสมุนรับใช้กูออกโลงช่วยเปิดหน้าเลยนะนี้.https://youtube.com/watch?v=upAo9VFqn3E&si=ApwjnoHkQdyGBB6h

0 Comments 0 Shares 253 Views 0 Reviews

0 Comments 0 Shares 253 Views 0 Reviews - ประตูเปิดทางทิศตะวันตกเฉียงใต้

เดือนนี้ ธุรกิจที่ดิน อสังหาริมทรัพย์ จะประสบความสำเร็จ เฮงๆ สุดขีด ทำธุรกิจค้าของเก่าวัตถุโบราณ จะได้ ของดีมีราคา มีชื่อเสียง โชคดีมาเยือน (หากมีคนหัวล้านมาเยือนจะทำให้ยิ่งโชคดี) มีข่าวจากแดนไกล จะมี ทรัพย์สมบัติสะสม ได้รับมรดกทรัพย์สมบัติเก่าแก่จากบรรพบุรุษมาแบ่งปัน อีกทั้งลูกหนี้จะกลับมาติดต่อขอ ชำระหนี้ แต่จะถูกใส่ร้ายป้ายสีให้ติดคุกติดตะรางได้ หากไปทำสัญญาปกปิดไม่เปิดเผยในที่ๆลับตา ทั้งเจ้าที่ จะทวงถามคำมั่นที่เคยบนบานศาลกล่าวกันไว้ให้แก้บนแล้วก็จะดีขึ้น สุขภาพจะมีปัญหาที่ระบบย่อย เด็กรุ่น จะเจ็บป่วยที่ท้อง ลำไส้ แผ่นหลัง กระดูกสันหลัง แขน ขา นิ้ว สตรีเพศจะป่วยทางจิตสาเหตุจากการเป็นม่าย

___________________________________

FengshuiBizDesigner

ฮวงจุ้ย...ออกแบบได้ประตูเปิดทางทิศตะวันตกเฉียงใต้ เดือนนี้ ธุรกิจที่ดิน อสังหาริมทรัพย์ จะประสบความสำเร็จ เฮงๆ สุดขีด ทำธุรกิจค้าของเก่าวัตถุโบราณ จะได้ ของดีมีราคา มีชื่อเสียง โชคดีมาเยือน (หากมีคนหัวล้านมาเยือนจะทำให้ยิ่งโชคดี) มีข่าวจากแดนไกล จะมี ทรัพย์สมบัติสะสม ได้รับมรดกทรัพย์สมบัติเก่าแก่จากบรรพบุรุษมาแบ่งปัน อีกทั้งลูกหนี้จะกลับมาติดต่อขอ ชำระหนี้ แต่จะถูกใส่ร้ายป้ายสีให้ติดคุกติดตะรางได้ หากไปทำสัญญาปกปิดไม่เปิดเผยในที่ๆลับตา ทั้งเจ้าที่ จะทวงถามคำมั่นที่เคยบนบานศาลกล่าวกันไว้ให้แก้บนแล้วก็จะดีขึ้น สุขภาพจะมีปัญหาที่ระบบย่อย เด็กรุ่น จะเจ็บป่วยที่ท้อง ลำไส้ แผ่นหลัง กระดูกสันหลัง แขน ขา นิ้ว สตรีเพศจะป่วยทางจิตสาเหตุจากการเป็นม่าย ___________________________________ FengshuiBizDesigner ฮวงจุ้ย...ออกแบบได้0 Comments 0 Shares 369 Views 0 Reviews -

-

-

-

-

-

-

-

-

-